圣诞节到了, 这不,我来送 “礼物” 了,X江酒店登录页面的参数加密破解。地址如下:

aHR0cHM6Ly9ob3RlbC5iZXN0d2Vob3RlbC5jb20vTmV3TG9naW4v

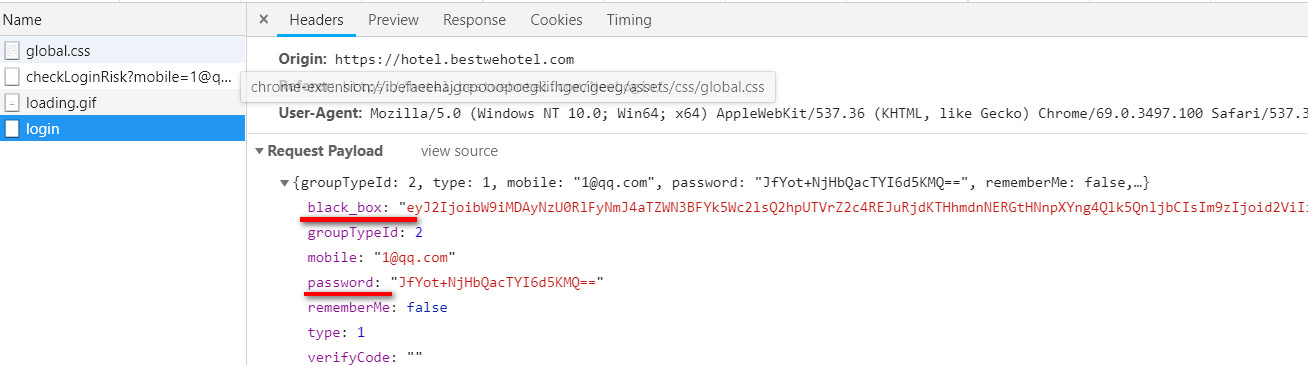

浏览器输入上方解密后的地址,F12 打开浏览器开发者工具,随意输入一个账号和密码。这里密码输入我一般用的 123456,抓包之后如下图:

有两个加密的参数 black_box 和 password.

这里提供两种定位加密代码的方法:

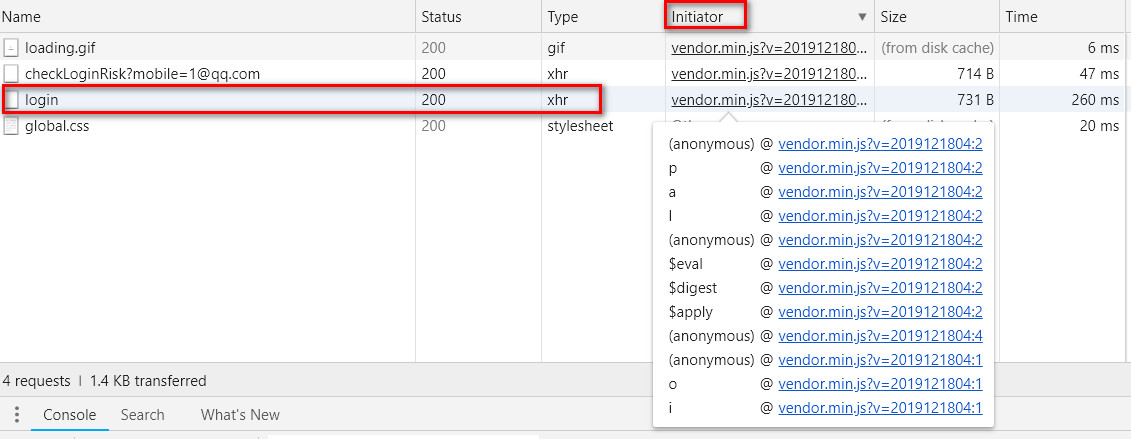

1、search 栏搜索上述两个加密参数;

2、这是个 xhr 的请求,可以通过下 xhr 断点来定位

通过 “black_box” 搜索,结果只有一个 JS 文件。

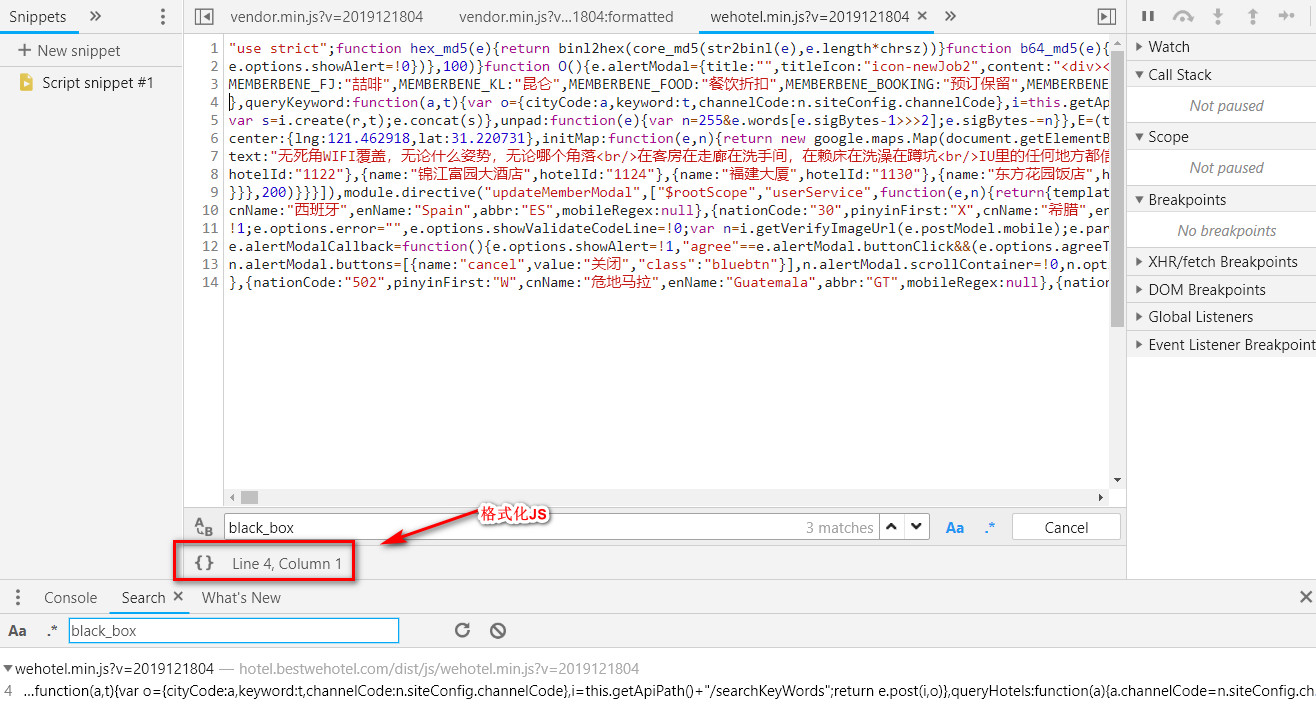

点击左下角的大括号美化 JS,定位到加密位置。打上断点

订阅专栏 解锁全文

订阅专栏 解锁全文

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?