温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

作者简介:Java领域优质创作者、优快云博客专家 、优快云内容合伙人、掘金特邀作者、阿里云博客专家、51CTO特邀作者、多年架构师设计经验、多年校企合作经验,被多个学校常年聘为校外企业导师,指导学生毕业设计并参与学生毕业答辩指导,有较为丰富的相关经验。期待与各位高校教师、企业讲师以及同行交流合作

主要内容:Java项目、Python项目、前端项目、PHP、ASP.NET、人工智能与大数据、单片机开发、物联网设计与开发设计、简历模板、学习资料、面试题库、技术互助、就业指导等

业务范围:免费功能设计、开题报告、任务书、中期检查PPT、系统功能实现、代码编写、论文编写和辅导、论文降重、长期答辩答疑辅导、腾讯会议一对一专业讲解辅导答辩、模拟答辩演练、和理解代码逻辑思路等。

收藏点赞不迷路 关注作者有好处

文末获取源码

感兴趣的可以先收藏起来,还有大家在毕设选题,项目以及论文编写等相关问题都可以给我留言咨询,希望帮助更多的人

介绍资料

开题报告

题目:Python+卷积神经网络Web漏洞扫描系统

一、研究背景与意义

随着互联网的迅速发展,Web应用程序的安全问题日益突出,网络攻击和数据泄露事件频发。传统的Web漏洞扫描系统主要依赖于基于规则的检测方法,但这种方法在面对复杂多变的网络攻击时,往往存在漏报和误报的问题。因此,开发一种高效、准确的Web漏洞扫描系统显得尤为迫切。

卷积神经网络(CNN)作为深度学习的一种重要模型,具有强大的特征提取和模式识别能力。结合Python语言的简洁易读、学习成本低、扩展性强等优点,利用CNN构建Web漏洞扫描系统,可以显著提高漏洞扫描的准确性和效率。本研究旨在设计并实现一个基于Python和卷积神经网络的Web漏洞扫描系统,为网络管理员提供及时的安全风险预警,保障Web应用程序的安全性。

二、研究目标与内容

研究目标

- 设计并实现一个基于Python和卷积神经网络的Web漏洞扫描系统。

- 提高Web漏洞扫描的准确性和效率。

- 提供用户友好的界面,方便用户进行扫描任务的配置、启动和结果查看。

研究内容

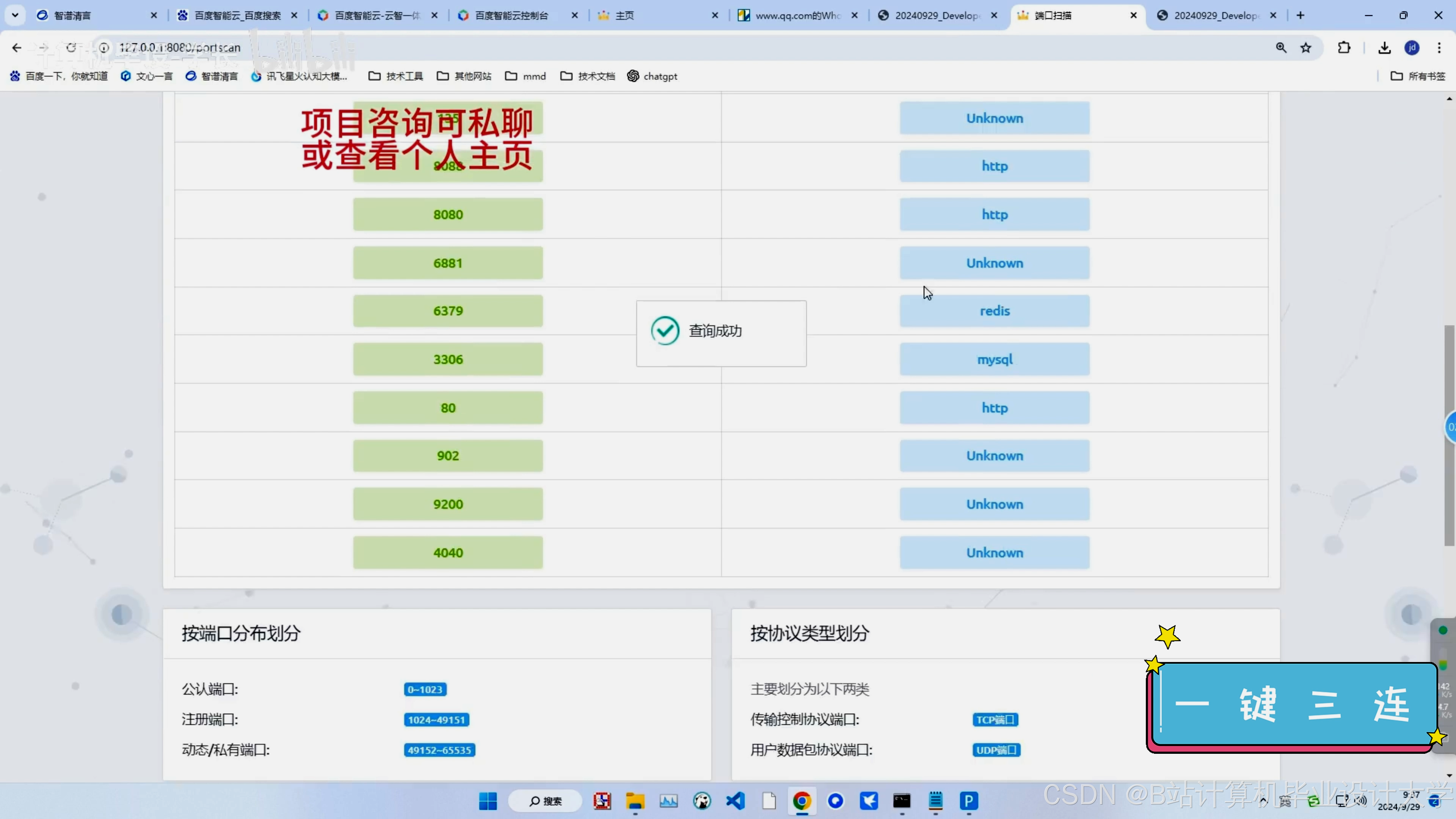

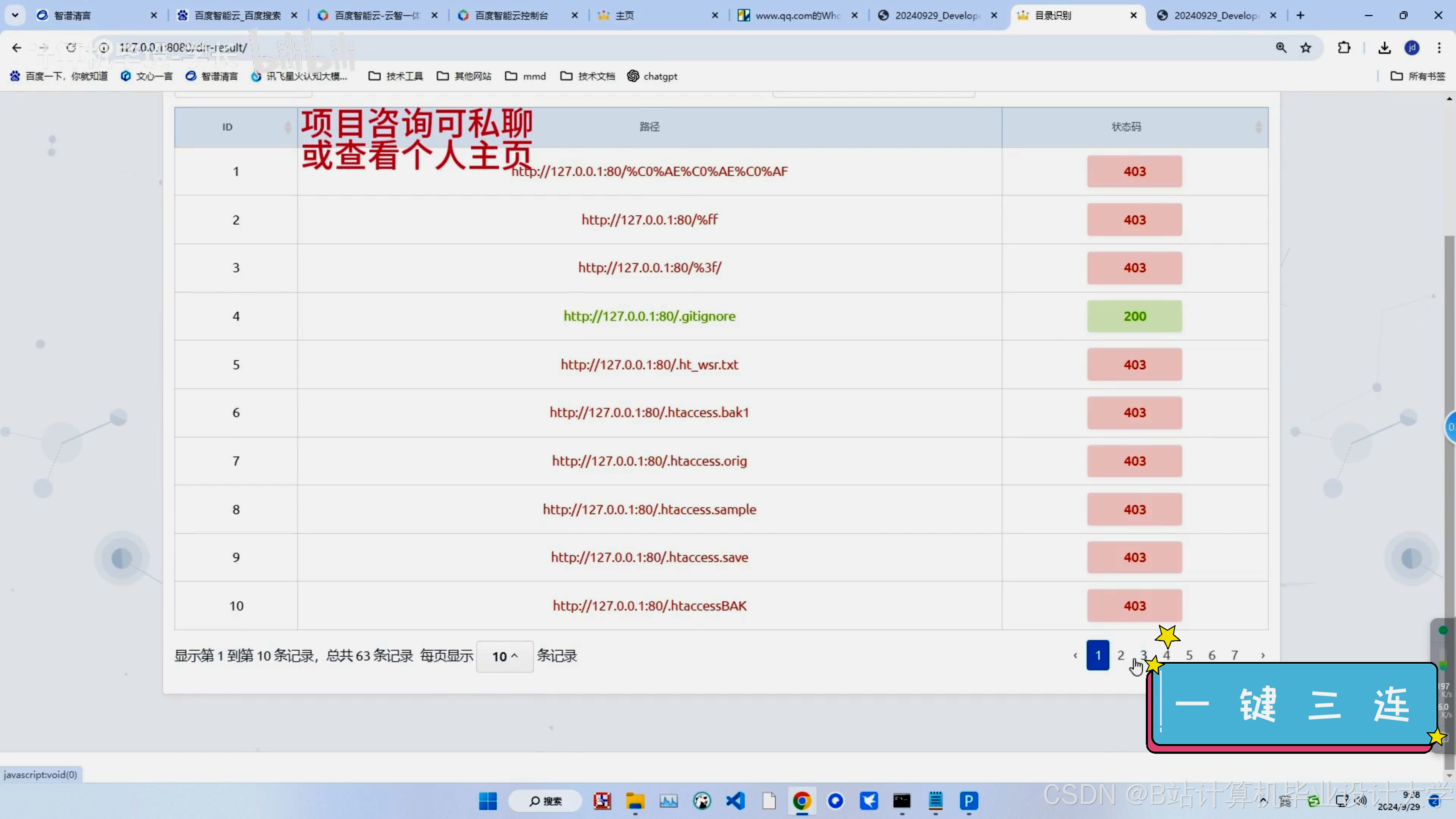

- 数据采集模块:负责收集目标Web应用程序的相关信息,包括URL、请求参数、页面内容等。通过HTTP请求和解析HTML页面,收集目标Web应用程序的相关数据。

- 漏洞检测模块:利用Python编写各种漏洞检测脚本,如SQL注入、XSS攻击、跨站请求伪造等。将采集到的数据输入到卷积神经网络中进行深度分析,以发现潜在的漏洞。

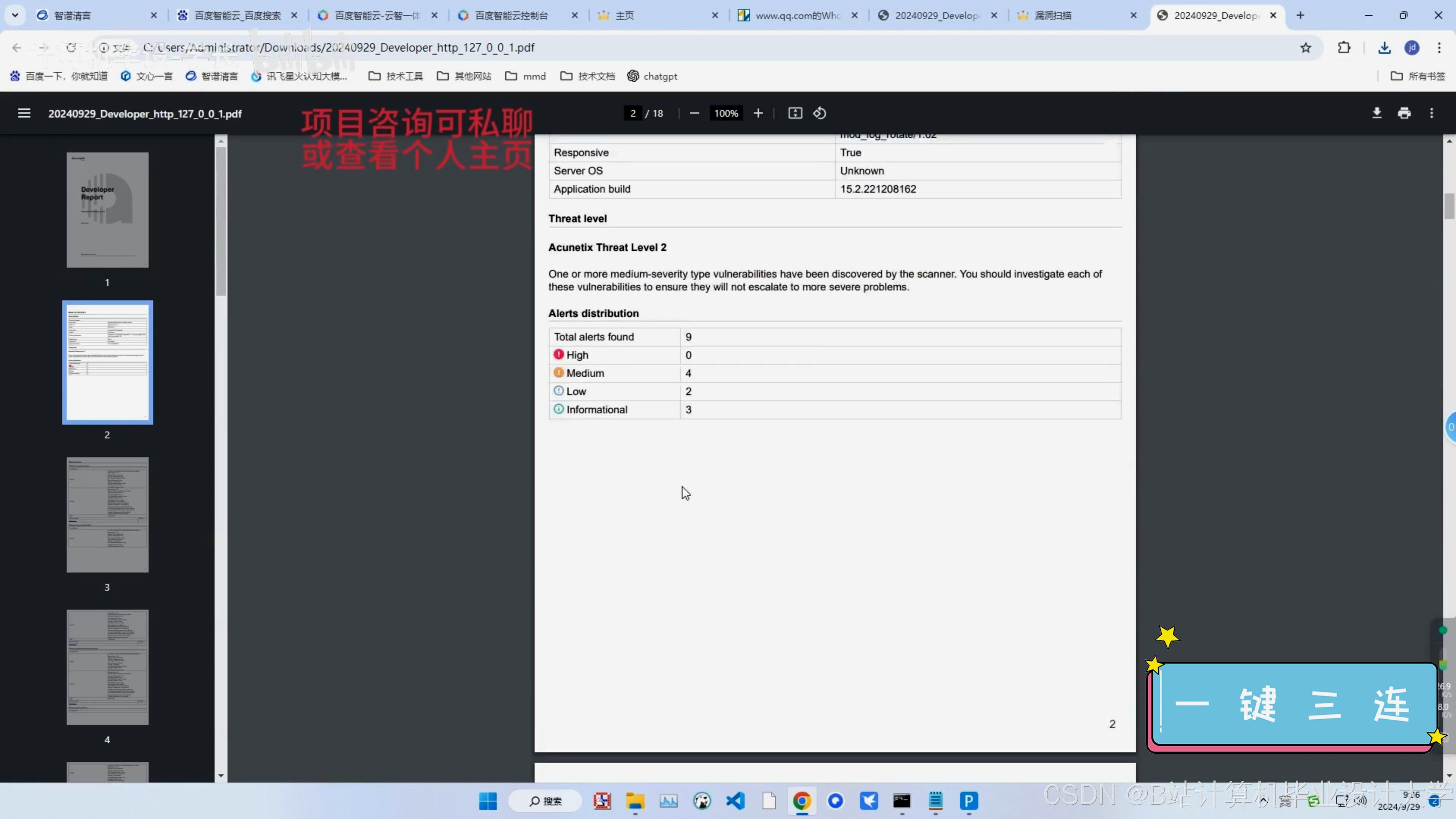

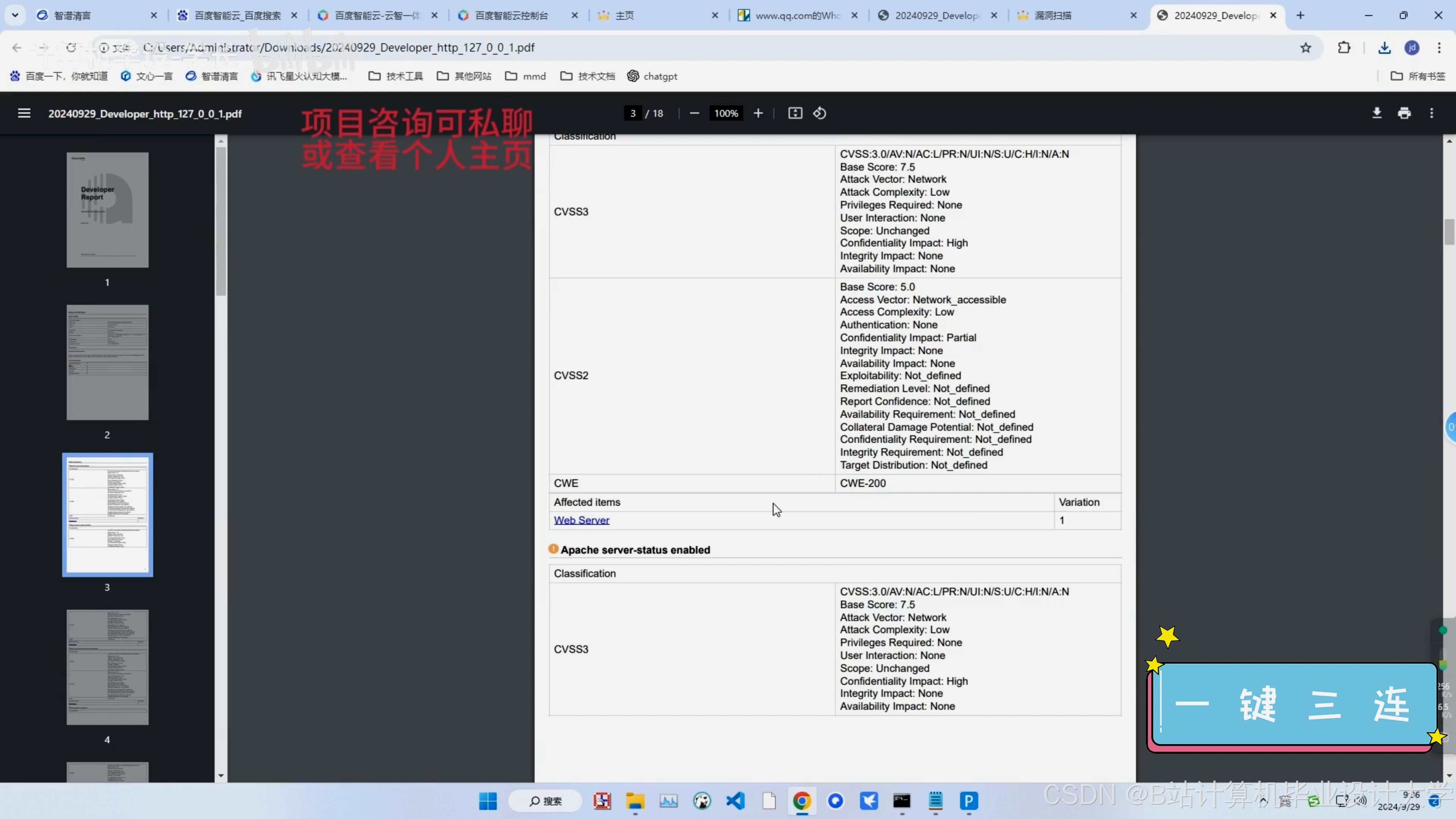

- 报告生成模块:根据漏洞检测的结果,生成详细的漏洞报告,包括漏洞类型、位置、危害程度等信息。

- 用户交互模块:开发用户友好的界面,方便用户进行扫描任务的配置、启动和结果查看。

- 模型训练与优化:构建卷积神经网络模型,使用大量的训练数据进行模型训练,并不断优化模型参数,提高漏洞检测的准确性和效率。

三、研究方法与技术路线

研究方法

本研究将采用理论与实践相结合的方法,通过以下步骤进行研究:

- 文献调研:查阅国内外相关文献,了解Web漏洞扫描系统的研究现状和发展趋势。

- 系统设计:根据研究目标,设计系统的整体架构和各模块的功能。

- 系统实现:利用Python语言和深度学习框架(如TensorFlow或PyTorch)实现系统各模块的功能。

- 系统测试:对系统进行测试,验证系统的有效性和准确性。

- 系统优化:根据测试结果,对系统进行优化,提高漏洞检测的准确性和效率。

技术路线

- 数据采集:通过HTTP请求和解析HTML页面,收集目标Web应用程序的相关信息。

- 数据预处理:对采集到的数据进行预处理,提取关键特征,并输入到卷积神经网络中进行训练。

- 模型构建:构建卷积神经网络模型,定义模型架构,并编译模型。

- 模型训练:使用训练数据对模型进行训练,并在验证数据上进行验证。

- 漏洞检测:利用训练好的模型对目标Web应用程序进行漏洞检测。

- 报告生成:根据漏洞检测的结果,生成详细的漏洞报告。

- 用户交互:开发用户友好的界面,方便用户进行扫描任务的配置、启动和结果查看。

四、预期成果与创新点

预期成果

- 实现一个基于Python和卷积神经网络的Web漏洞扫描系统。

- 提供详细的漏洞报告,包括漏洞类型、位置、危害程度等信息。

- 提高Web漏洞扫描的准确性和效率。

创新点

- 结合卷积神经网络:利用卷积神经网络的强大特征提取和模式识别能力,提高漏洞检测的准确性。

- 用户友好界面:提供用户友好的界面,方便用户进行扫描任务的配置、启动和结果查看。

- 自动化检测:实现对Web应用程序的自动化检测,提高漏洞扫描的效率。

五、研究计划与进度安排

- 第一阶段(1-2个月):完成文献调研和系统设计。

- 第二阶段(3-4个月):进行系统实现和初步测试。

- 第三阶段(5-6个月):对系统进行优化和完善,并撰写论文。

- 第四阶段(7-8个月):提交论文并进行答辩。

六、参考文献

由于具体的参考文献未在题目要求中提供,这里仅列出一些示例文献的格式,供撰写开题报告时参考:

- [作者姓名]. [论文题目]. [期刊名称], [年份], [卷号]:[页码].

- [作者姓名]. [论文题目]. [会议名称], [举办地点], [年份].

- [作者姓名]. [书名]. [出版社], [出版年份].

请注意,在撰写开题报告时,应根据实际查阅的文献进行引用,并严格按照所在学术领域的引用规范进行标注。

通过以上内容的阐述,本研究旨在构建一个基于Python和卷积神经网络的Web漏洞扫描系统,以提高Web应用程序的安全性。希望本研究能够为网络管理员提供有效的安全风险预警,并为Web漏洞扫描技术的发展做出贡献。

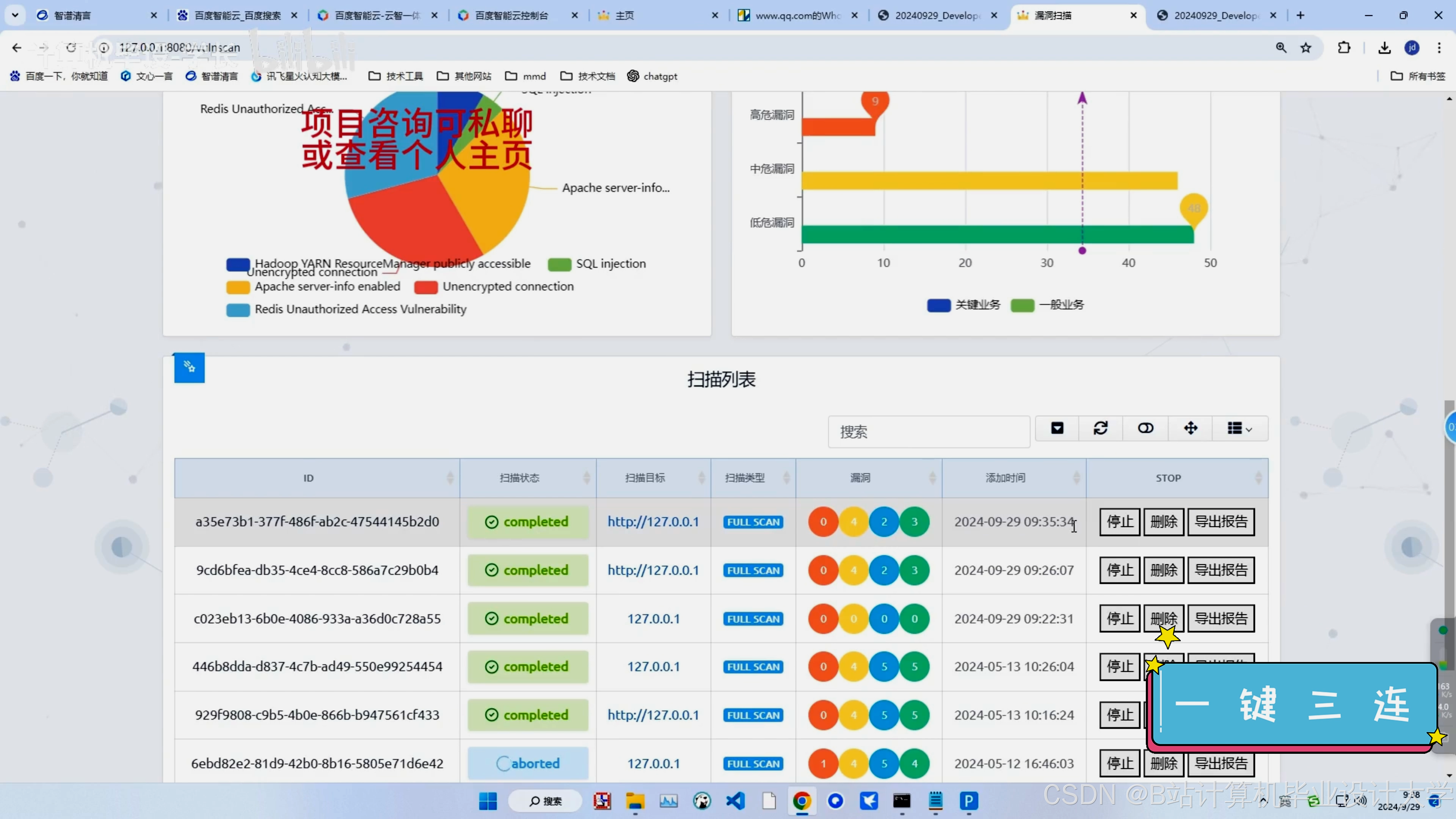

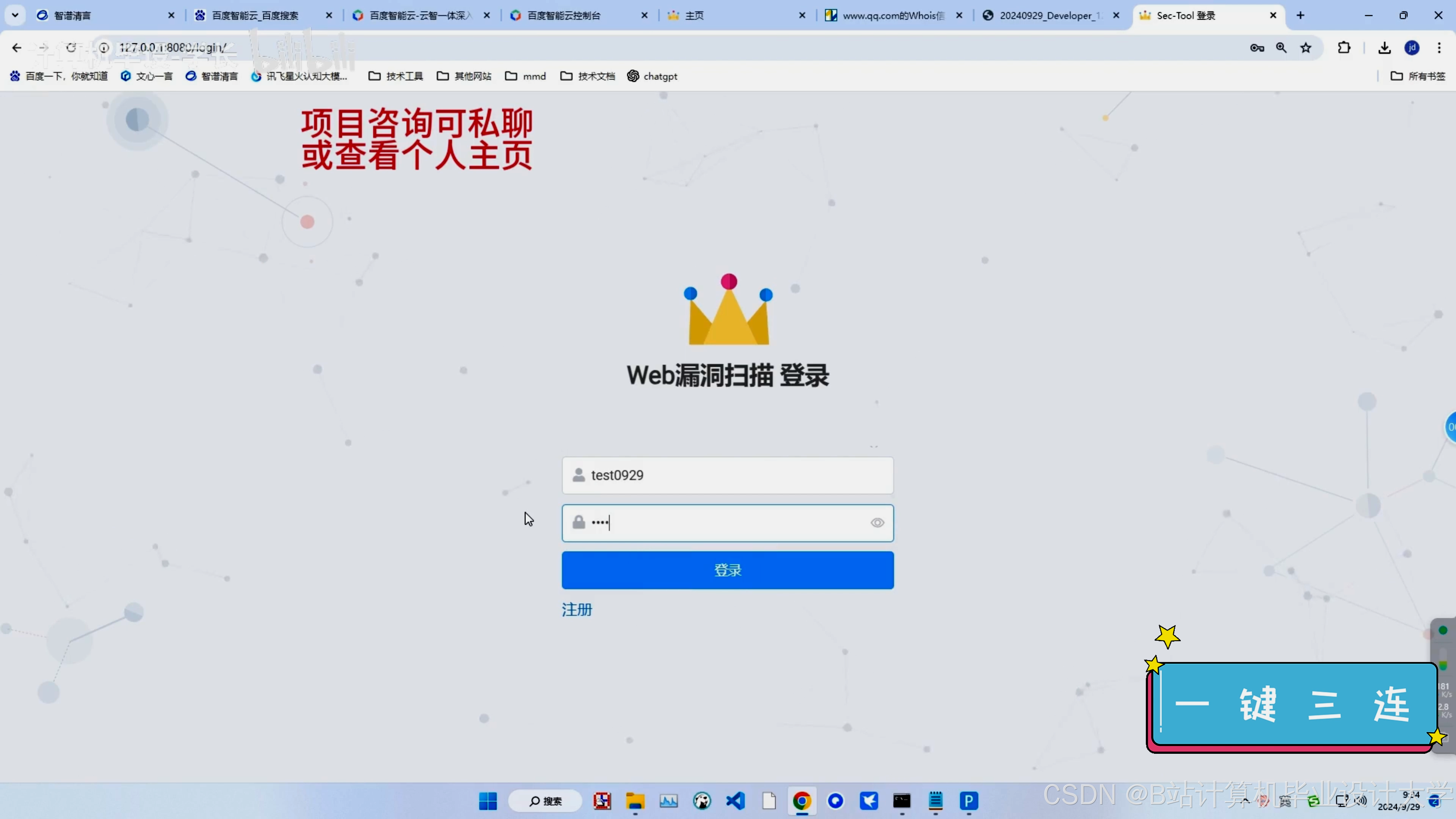

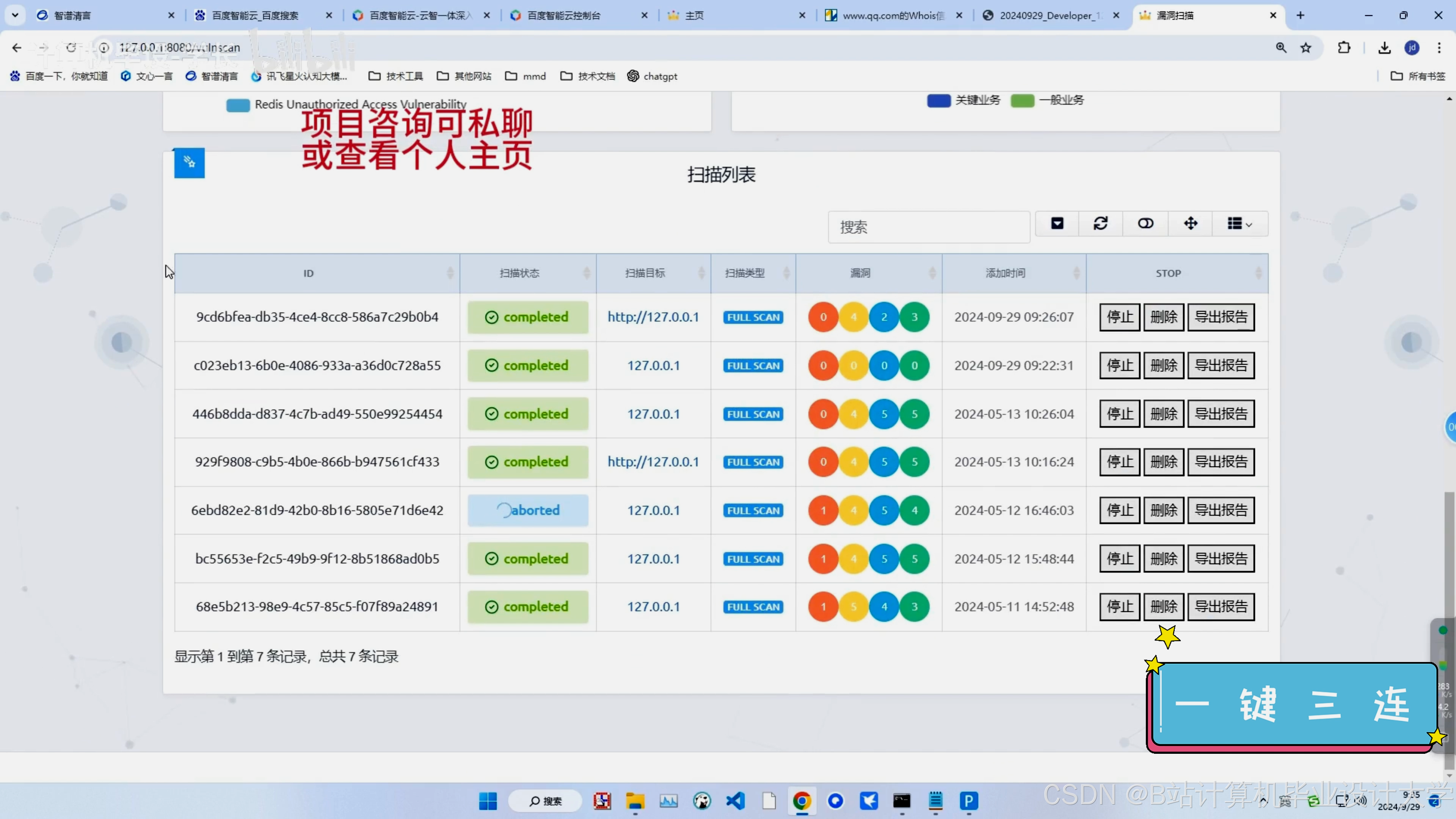

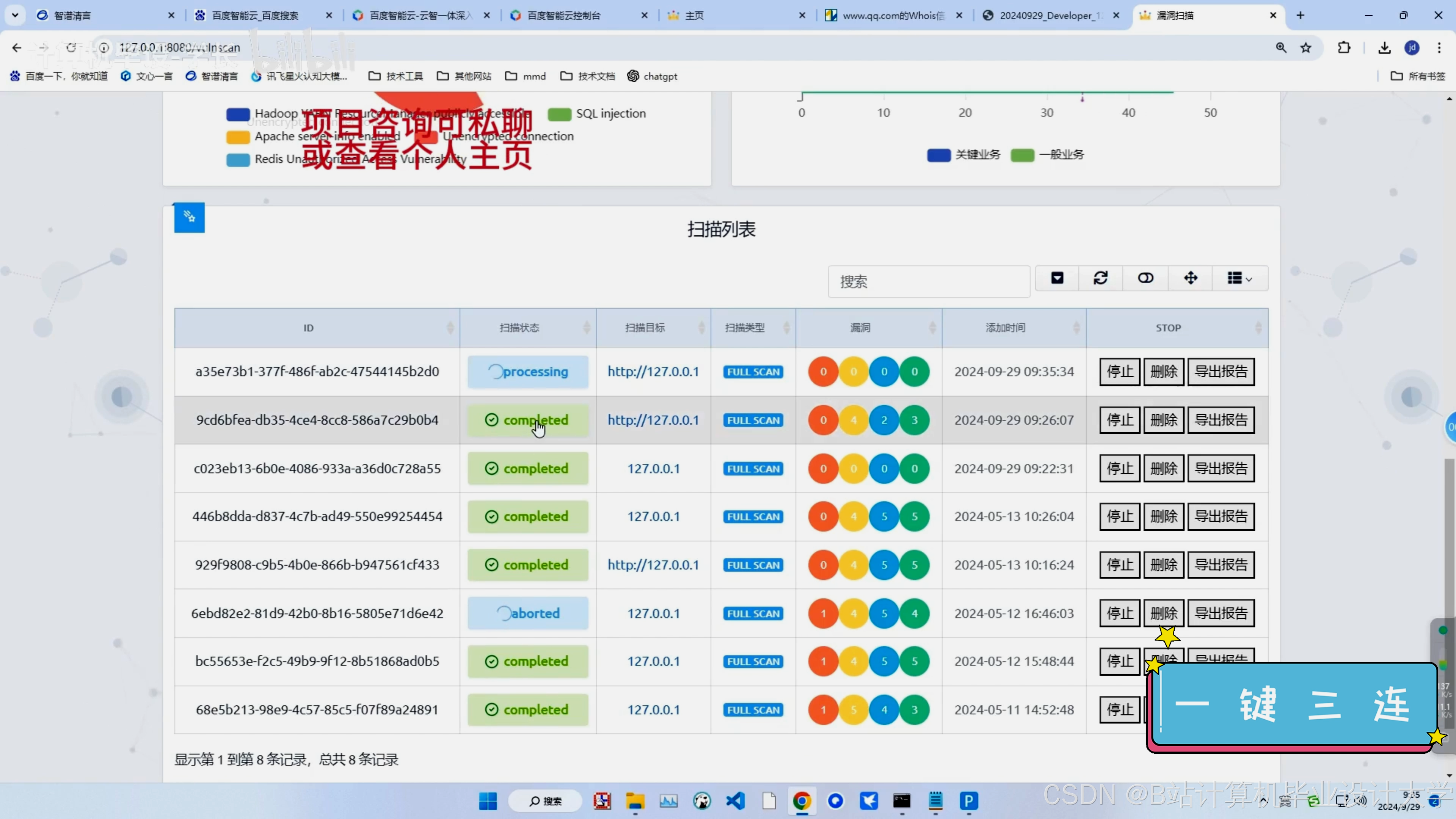

运行截图

实现一个完整的Web漏洞扫描器是一个复杂的任务,通常涉及多个模块和复杂的逻辑。这里,我提供一个非常简单的示例代码,它使用Python的requests库来检查一些常见的Web漏洞,比如简单的SQL注入和本地文件包含(LFI)漏洞。

请注意,这只是一个非常基础的示例,实际的Web漏洞扫描器会更加复杂,并且需要更加细致和全面的测试。另外,进行漏洞扫描之前,必须确保你有目标系统的明确授权。

运行代码解析

import requests

from urllib.parse import urljoin

# 简单的示例目标URL

target_url = "http://example.com"

# 一些常见的SQL注入测试Payload

sql_injection_payloads = [

"' OR '1'='1",

"'; DROP TABLE users;",

"'-- ",

"%20OR%20'1'%3D'1"

]

# 一些常见的本地文件包含测试Payload

lfi_payloads = [

"../../../../etc/passwd",

"../../../../windows/win.ini"

]

# 函数:发送HTTP GET请求并检查响应状态码

def send_request(url):

try:

response = requests.get(url, timeout=10)

return response.status_code, response.text

except requests.RequestException as e:

return None, str(e)

# 函数:检查SQL注入漏洞

def check_sql_injection(url):

for payload in sql_injection_payloads:

test_url = f"{url}?param={payload}" # 假设目标URL有一个名为'param'的参数

status_code, response_text = send_request(test_url)

if status_code == 200 and ("Error" in response_text or "database" in response_text.lower()):

print(f"[!] Potential SQL Injection found at {test_url}")

return True

return False

# 函数:检查本地文件包含漏洞

def check_lfi(url):

for payload in lfi_payloads:

test_url = urljoin(url, payload)

status_code, response_text = send_request(test_url)

if status_code == 200 and ("root" in response_text or "etc/passwd" in response_text):

print(f"[!] Potential LFI found at {test_url}")

return True

return False

# 主函数

def main():

# 假设目标URL有一个名为'vulnerable_param'的参数,用于SQL注入测试

sql_test_url = f"{target_url}?vulnerable_param=test"

# 假设目标URL的某个路径可能用于LFI测试

lfi_test_url = target_url

# 检查SQL注入

if check_sql_injection(sql_test_url):

print("[+] SQL Injection checks completed.")

else:

print("[-] No SQL Injection found.")

# 检查本地文件包含

if check_lfi(lfi_test_url):

print("[+] LFI checks completed.")

else:

print("[-] No LFI found.")

if __name__ == "__main__":

main()注意事项

- 法律和道德:在扫描任何目标之前,确保你有明确的授权。未经授权的扫描是非法的,并且可能会导致法律问题。

- 准确性:这个示例代码非常简单,只能检测到一些非常基本的漏洞。实际的扫描器会复杂得多,包括更多的Payload和更细致的逻辑。

- 错误处理:示例代码中的错误处理非常基础。在实际应用中,需要更全面的错误处理机制。

- 性能:这个示例代码没有进行任何优化,因此在处理大量目标时可能会非常慢。

这个示例代码只是一个起点,用于理解如何编写基本的Web漏洞扫描器。对于更复杂的扫描需求,建议使用专业的漏洞扫描工具,如OWASP ZAP、Burp Suite等。

推荐项目

上万套Java、Python、大数据、机器学习、深度学习等高级选题(源码+lw+部署文档+讲解等)

项目案例

优势

1-项目均为博主学习开发自研,适合新手入门和学习使用

2-所有源码均一手开发,不是模版!不容易跟班里人重复!

🍅✌感兴趣的可以先收藏起来,点赞关注不迷路,想学习更多项目可以查看主页,大家在毕设选题,项目代码以及论文编写等相关问题都可以给我留言咨询,希望可以帮助同学们顺利毕业!🍅✌

源码获取方式

🍅由于篇幅限制,获取完整文章或源码、代做项目的,拉到文章底部即可看到个人联系方式。🍅

点赞、收藏、关注,不迷路,下方查看👇🏻获取联系方式👇🏻

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?