温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

温馨提示:文末有 优快云 平台官方提供的学长联系方式的名片!

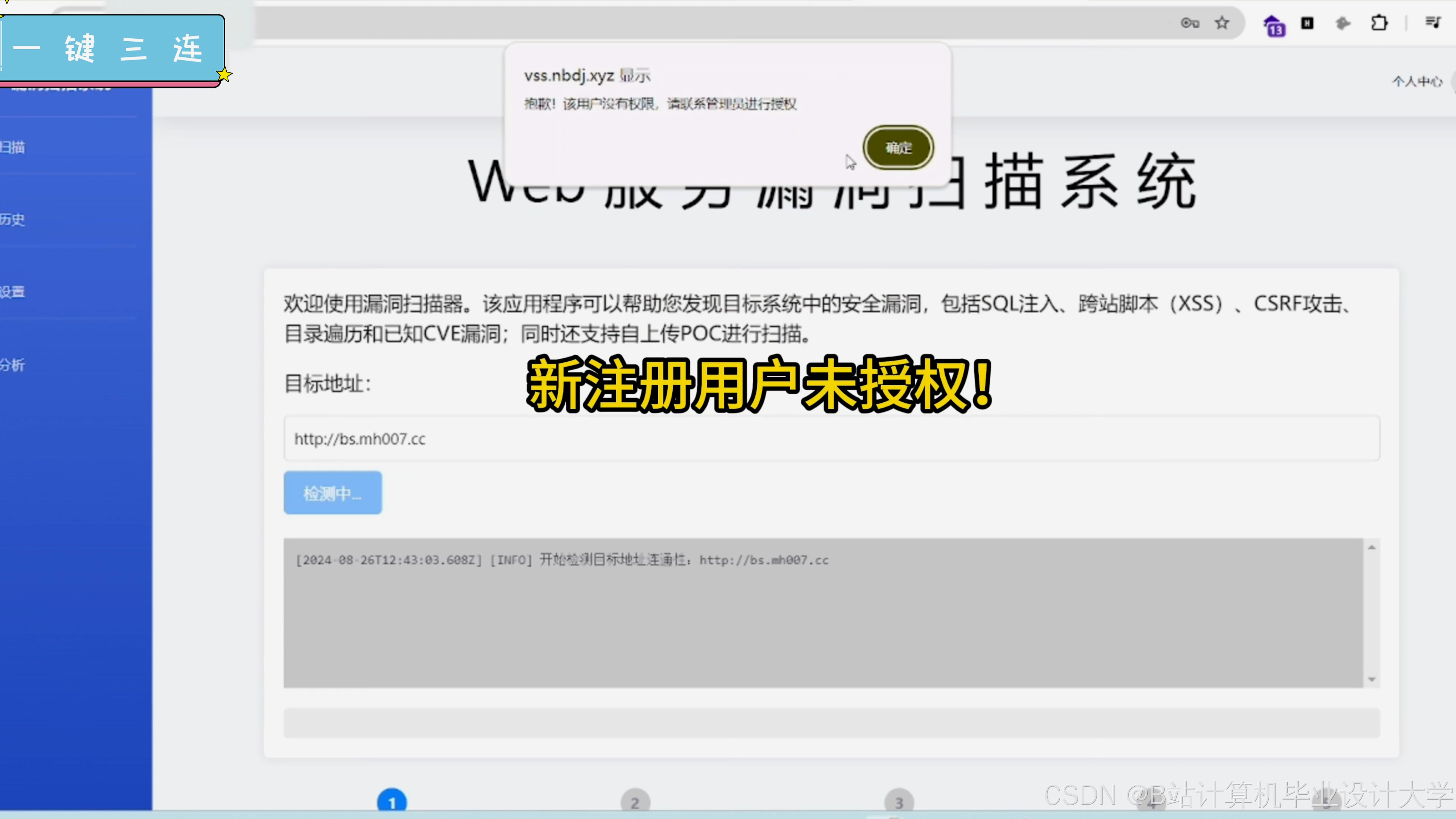

系统介绍

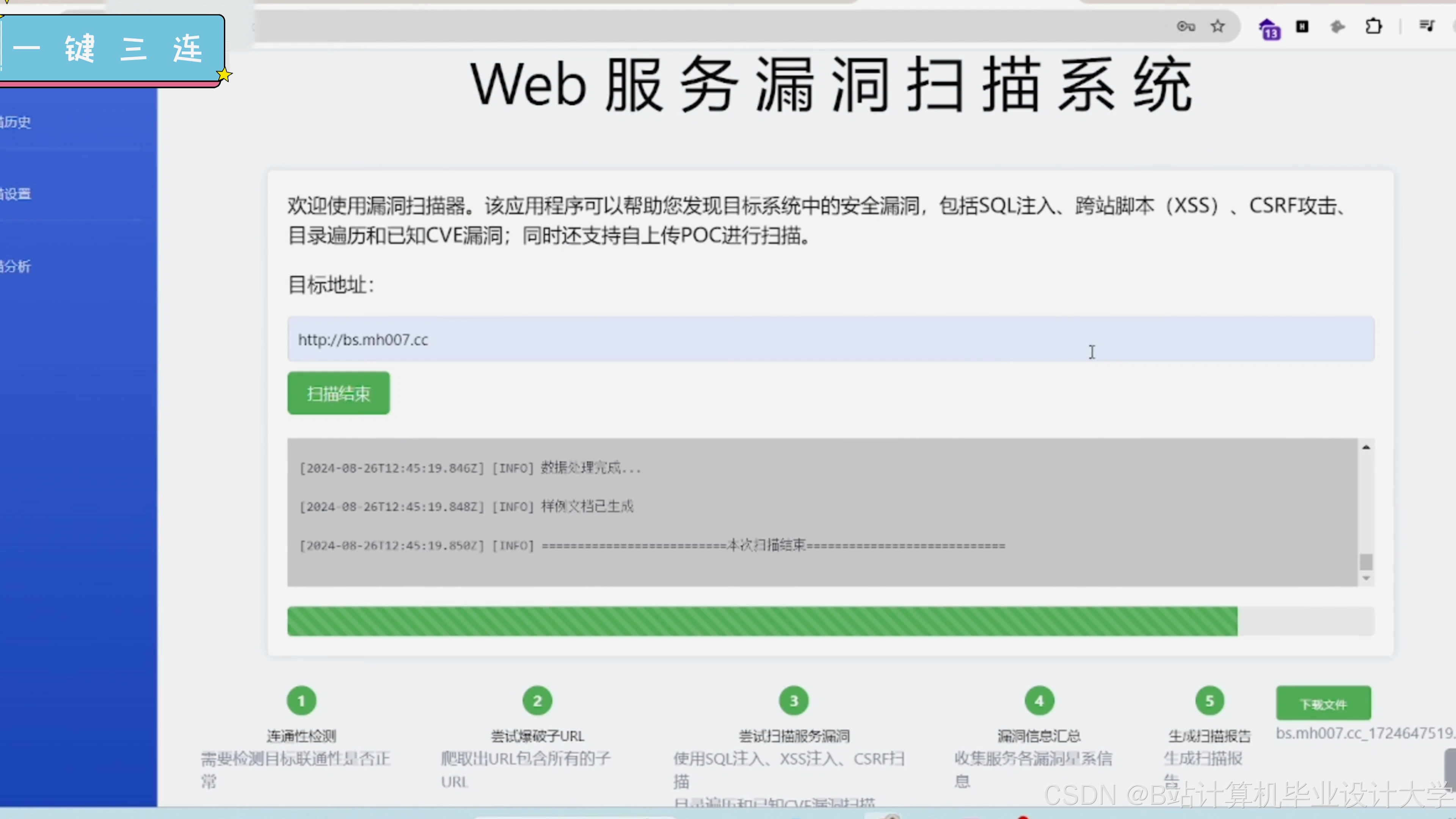

1.多线程漏洞扫描,确保扫描高效性

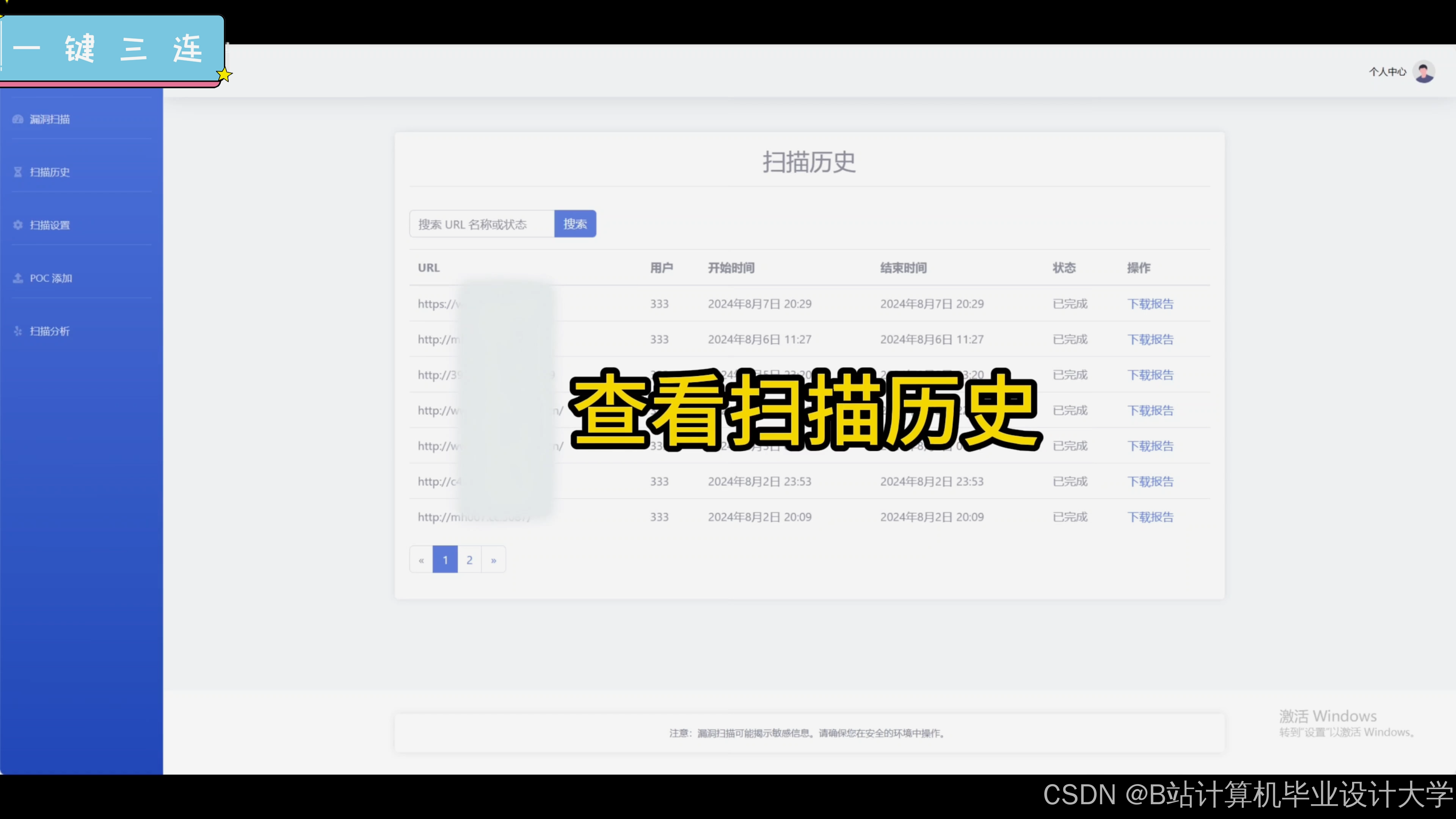

2.扫描历史:可查看扫描历史任务并下载报告(pdf和word)

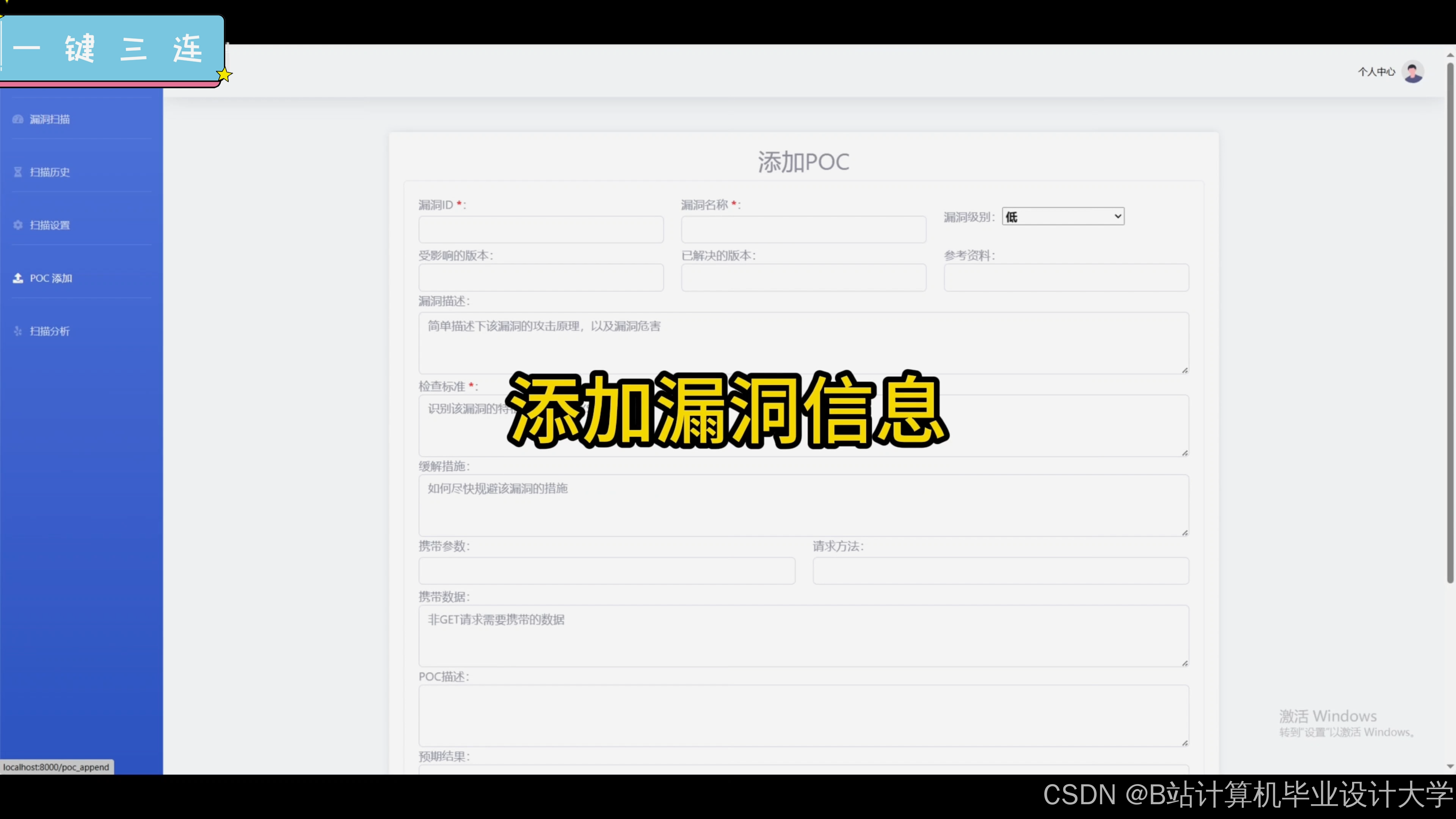

3.扫描配置:设置需要使用的漏洞类型,以及可以自定义添加漏洞,增加系统可扩展性

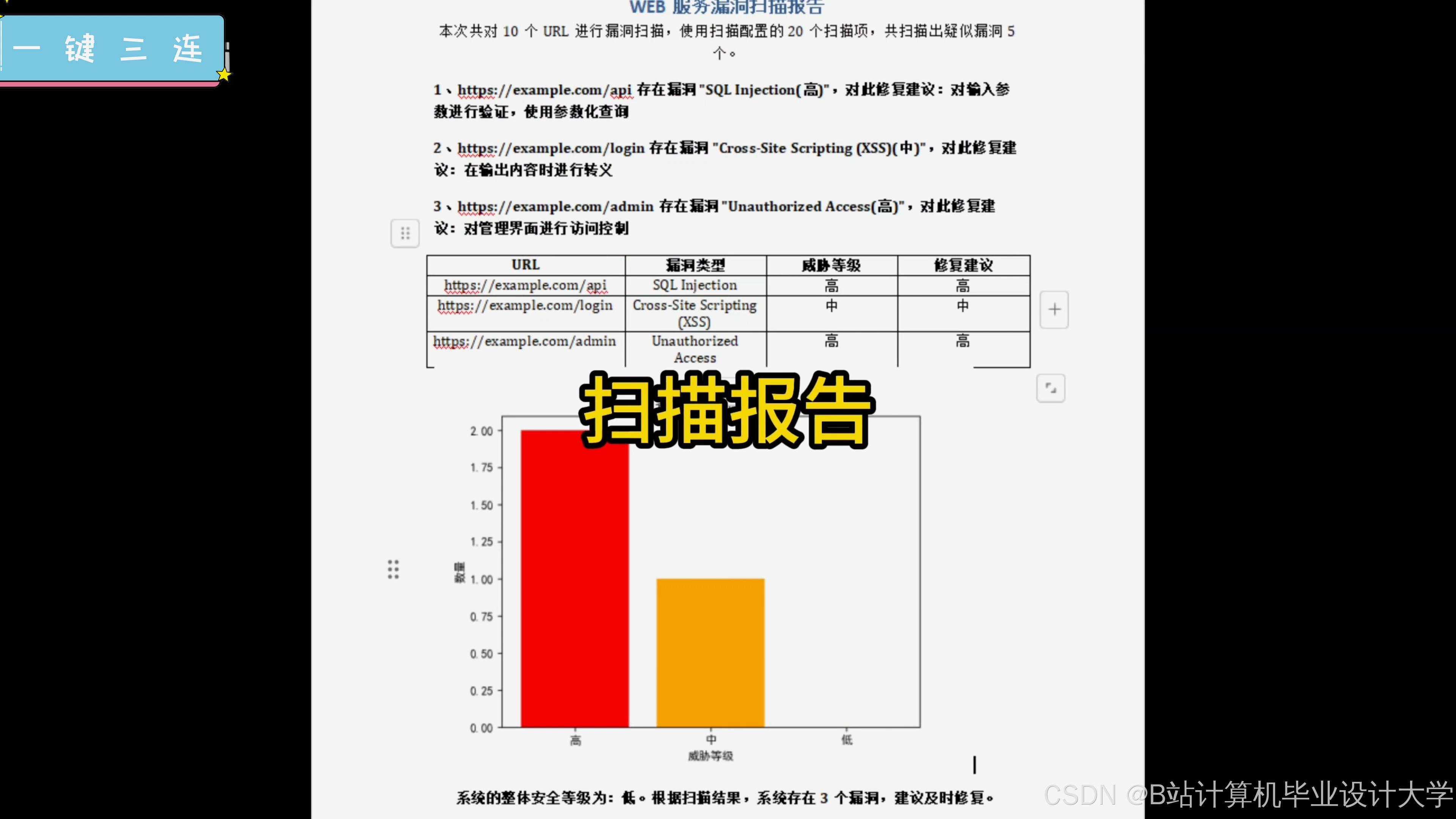

4.扫描概述:对整体扫描任务进行可视化分析,直观展示了漏洞分布情况

本项目旨在设计和实现一个基础的漏洞扫描系统,能够识别常见的安全漏洞,并对其进行分类与报告。通过这一设计,可以掌握网络安全的核心技术,同时提升编程能力和系统设计能力。 选择漏洞扫描系统作为毕业设计项目,具有多重优势。首先,漏洞扫描系统涉及的技术面广,包括网络协议、系统安全、数据处理和自动化控制等多方面内容,可以锻炼你的综合能力。其次,随着网络攻击的日益频繁,漏洞扫描技术在现实中有广泛应用,对未来的就业也有直接帮助。因此,这个项目不仅具备学术价值,更有实践意义。

实现一个Web漏洞扫描器涉及多个复杂的步骤,包括发送HTTP请求、解析响应、检测潜在漏洞等。以下是一个简化的Python示例,它使用requests库来发送HTTP请求,并尝试检测一些常见的Web漏洞(如SQL注入和XSS)。请注意,这只是一个非常基本的示例,实际应用中需要更多的功能和安全措施。

为了使用大模型(如GPT-4或其他大型语言模型)进行更复杂的分析和推理,你可以将HTTP响应或其他相关数据输入到这些模型中,但这里为了简洁起见,我们不会包括与大型语言模型的集成。

import requests

import re

# 目标URL

target_url = "http://example.com/vulnerable_page?id=1"

# SQL注入检测

def detect_sql_injection(url):

payloads = [

"'; --",

"' OR '1'='1",

"' OR 'a'='a",

"') UNION SELECT null, null-- "

]

for payload in payloads:

vulnerable_url = url + payload

try:

response = requests.get(vulnerable_url, timeout=5)

if "database error" in response.text.lower() or "syntax error" in response.text.lower():

print(f"[!] SQL Injection Detected: {vulnerable_url}")

return True

except requests.RequestException as e:

print(f"[!] Error accessing {vulnerable_url}: {e}")

return False

# XSS检测

def detect_xss(url):

payload = "<script>alert('XSS');</script>"

test_param = "test_param"

vulnerable_url = f"{url}&{test_param}={payload}"

try:

response = requests.get(vulnerable_url, timeout=5)

if "<script>alert('XSS');</script>" in response.text:

print(f"[!] XSS Detected: {vulnerable_url}")

return True

except requests.RequestException as e:

print(f"[!] Error accessing {vulnerable_url}: {e}")

return False

# 扫描目标URL

print(f"[+] Scanning {target_url}")

if detect_sql_injection(target_url):

print(f"[!] {target_url} may be vulnerable to SQL Injection")

else:

print(f"[-] {target_url} does not seem to be vulnerable to SQL Injection")

if detect_xss(target_url):

print(f"[!] {target_url} may be vulnerable to XSS")

else:

print(f"[-] {target_url} does not seem to be vulnerable to XSS")

注意事项

- 法律和道德:在未经授权的情况下扫描他人的网站是非法的,并且可能违反服务条款。务必在获得明确许可的情况下进行扫描。

- 准确性:这个脚本非常基础,并且很多实际的Web应用有复杂的防护机制,因此可能无法准确检测到所有漏洞。

- 安全性:在生产环境中使用此类脚本时,必须考虑各种安全措施,如避免暴露敏感信息、限制扫描频率等。

- 性能:这个脚本是单线程的,对于大型扫描任务,可能需要使用多线程或分布式扫描来提高效率。

大型语言模型集成

虽然这个示例没有直接集成大型语言模型,但你可以将HTTP响应或其他数据输入到大型语言模型中,以获取更深入的漏洞分析。这通常涉及以下步骤:

- 数据准备:提取HTTP请求和响应的关键部分。

- 模型调用:将提取的数据输入到大型语言模型中。

- 结果解析:解析模型的输出,以获取潜在的漏洞信息。

这通常需要使用特定的API和库来与大型语言模型进行交互,如OpenAI的GPT API。

3553

3553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?