1、访问首页,index.php?id=1,这里的传参点是id

2、判断注入点是数字还是字符,如果是字符就需要闭合

and 1=1-- qwe

and 1=2-- qwe

从以上探测来看,传参是用的数字

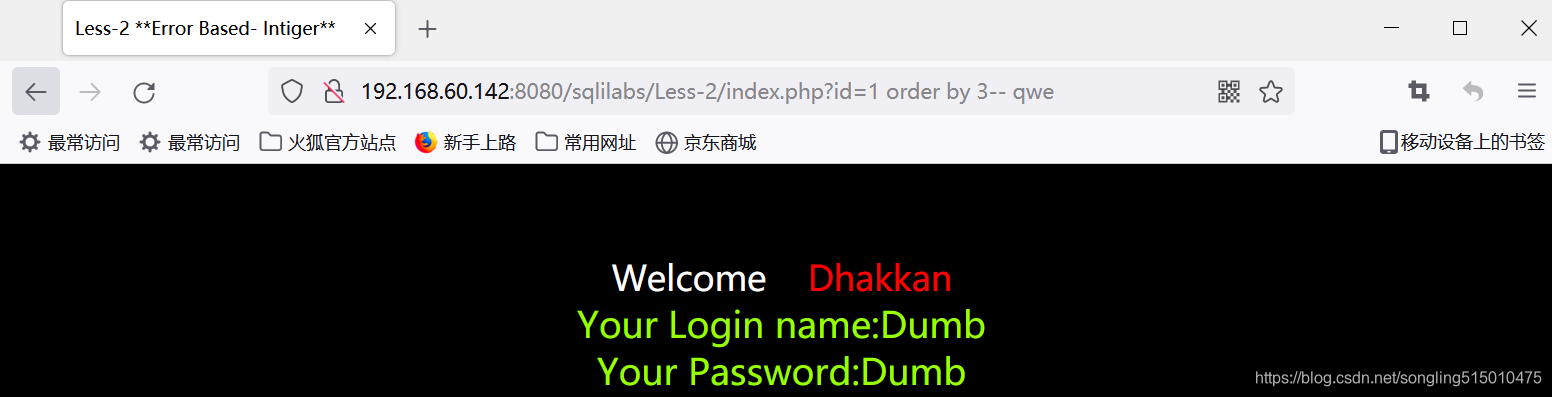

3、判断字段数量

通过以上order by 1~4 最后order by 4 时报错,说明一共有3个字段

4、查询回显点

?id

1、访问首页,index.php?id=1,这里的传参点是id

2、判断注入点是数字还是字符,如果是字符就需要闭合

and 1=1-- qwe

and 1=2-- qwe

从以上探测来看,传参是用的数字

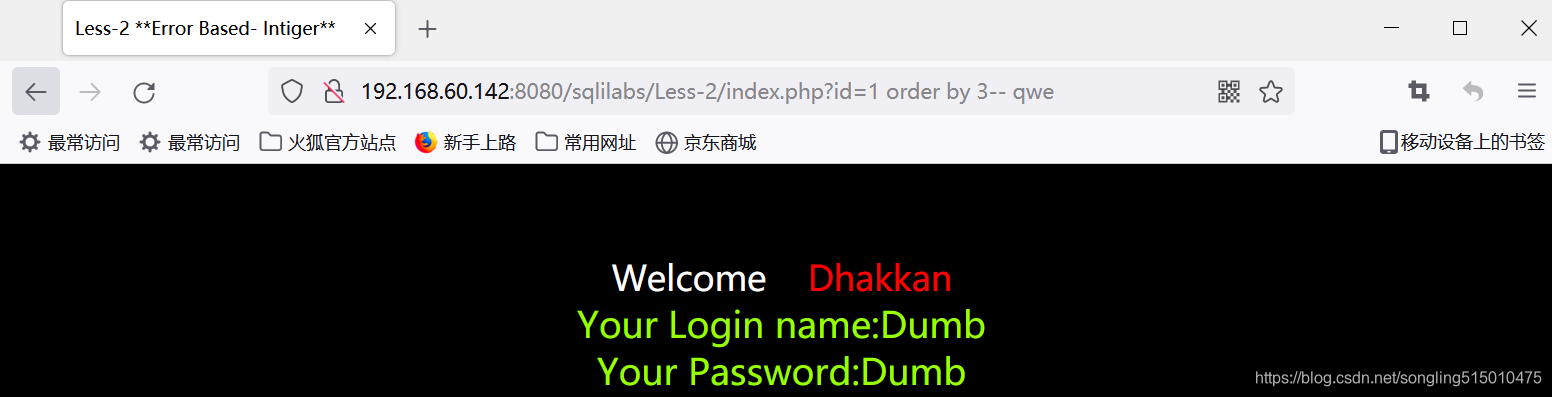

3、判断字段数量

通过以上order by 1~4 最后order by 4 时报错,说明一共有3个字段

4、查询回显点

?id

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?