本文借鉴了@平胸小仙女的知乎回复 https://www.zhihu.com/question/36081767 以及@lyrichu的博客 https://www.cnblogs.com/lyrichu/p/6635798.html

话不多说,直接开始正题

----------------------------------------------------------------------------------------------------------------------------------

首先从网页代码入手,随便找一首网易云音乐上面的歌曲,我这里用的是邓丽君的《南海姑娘》

右键-检查-network(我用的是chrome,firefox是右键-web控制台-网络)

然后刷新页面,就能看到network的活动

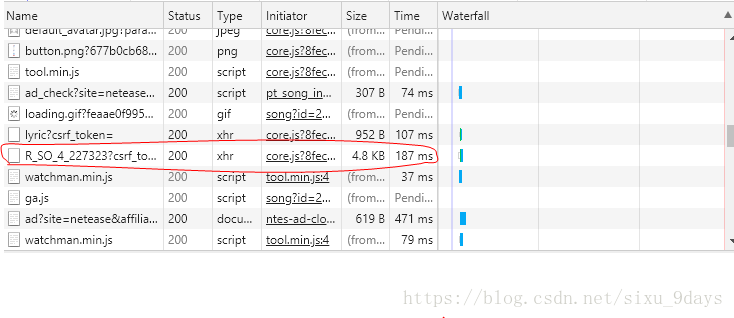

可以发现,点击下一页评论,只有评论会刷新,页面的URL不会变,因此向服务器发送的请求是xhr(XMLHttpRequset)对象。关于这个概念大家可以百度,简单来说就是能够实现在后台与服务器交换数据,在不重新加载页面的情况下更新网页。

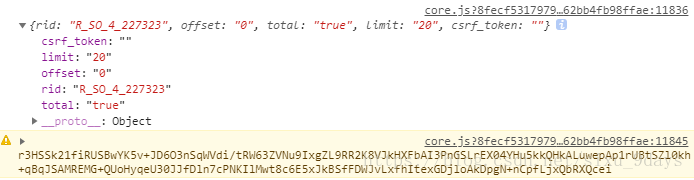

这就缩小了范围,然后再一个个点进去查看response,就能找到包含评论的数据包,如图

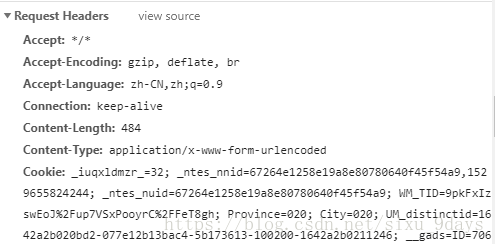

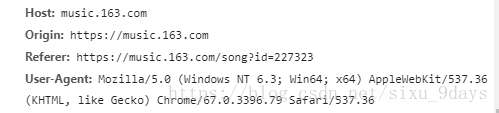

点进去就能看到request header

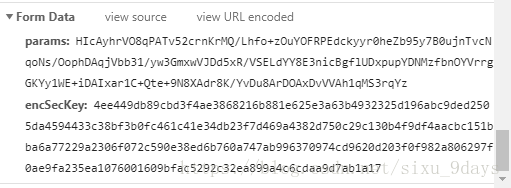

以及两个参数 params以及encSecKey

在其response里能找到当前页面的所有评论,但是仅限当前这一页的评论。那么其他页的评论如何获得呢?

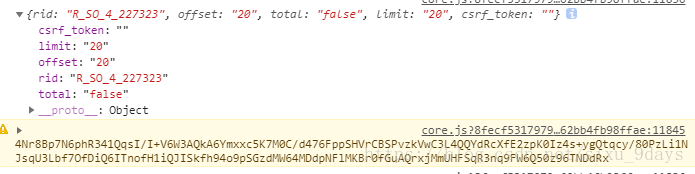

前面提到了,点击下一页的时候只刷新评论,而不会重新加载页面。那么既然这个进程是向服务器发起获取评论的请求,我们点击下一页看看这个进程会有什么变化。没错,只有这两个参数 params和encSecKey会随之改变,进而response也刷新成了下一页的评论。得出结论:这是通过不同页面的params以及encSecKey参数的不同来向服务器发起获取相应评论的请求。

因此,下一步就是弄清楚不同页面的params以及encSecKey参数是如何改变的,这样我们就能在爬虫程序中通过生成随页面变化的这两个参数,发送至服务器获取相应的response

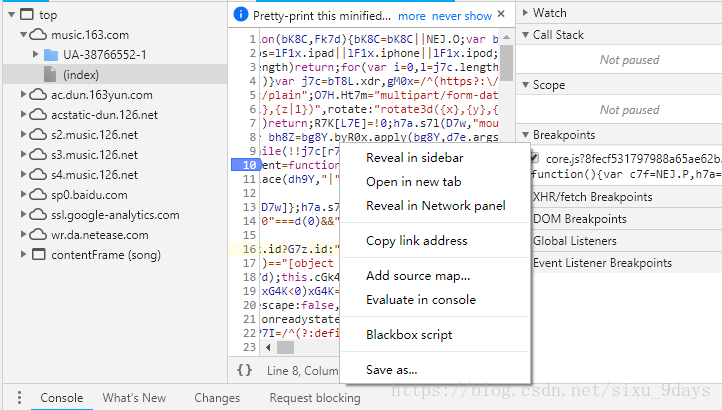

这两个参数一看就是js加密的,而这个进程的initiator是core.js,因此将点进去并save as将core.js下载到本地查看

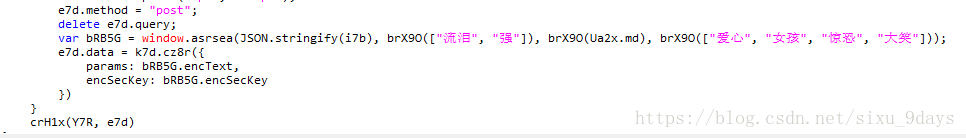

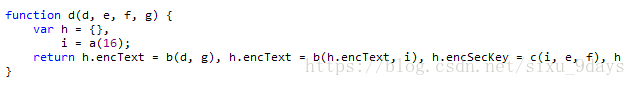

将代码美化后,查找这两个参数,可以看到这两个参数都是bRB5G函数中的变量,而这个函数也就是window.asrea这个函数

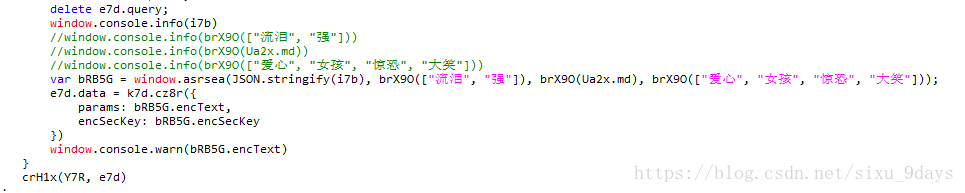

我们暂且不管window.asrea这个函数是如何实现的,先来看看它的四个参数。先不管这四个参数是哪来的,可以先把它们输出来看一下,这时候就需要线上调试js。首先将本地的core.js文件添加几行代码,以便使这四个参数显示出来

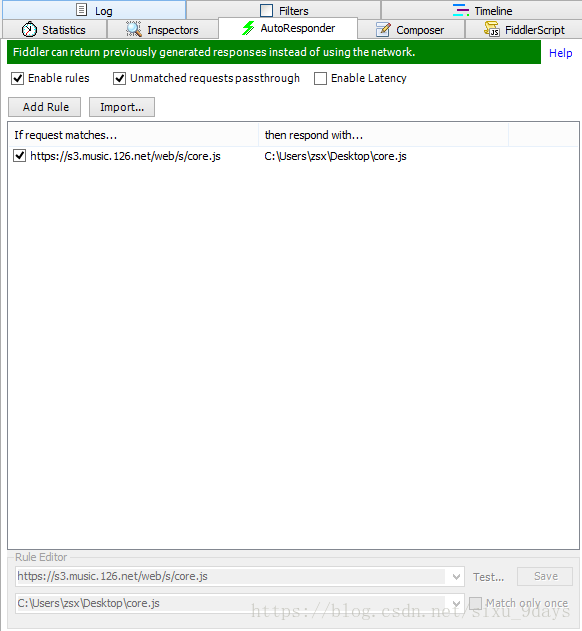

接着选择Fiddler,在Fiddler的AutoResponder页添加Rule,如下图所示

这步实际就是用本地修改过得core.js文件替换服务器的core.js对请求作出响应。这些设置完之后,清除浏览器缓存,刷新页面,就可以在console里面看到输出的参数了,如图,分别是第一页和第二页的第一个参数值

按这样的方式可以得到其余三个参数

第二个参数:

010001

第三个参数:

00e0b509f6259df8642dbc35662901477df22677ec152b5ff68ace615bb7b725152b3ab17a876aea8a5aa76d2e417629ec4ee341f56135fccf695280104e0312ecbda92557c93870114af6c9d05c4f7f0c3685b7a46bee255932575cce10b424d813cfe4875d3e82047b97ddef52741d546b8e289dc6935b3ece0462db0a22b8e7

第四个参数:

0CoJUm6Qyw8W8jud

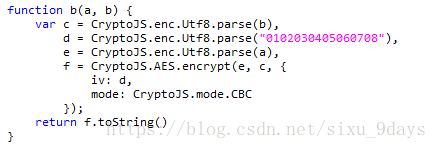

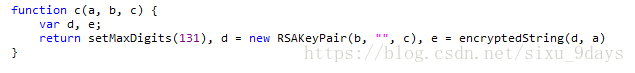

接下来是第二个参数encSecKey,你会发现c函数 是一个RSA加密

2. 在看不同页评论的时候,发现params和encSecKey这两个参数在变化,至此目标是弄清楚这两个参数随页数变化的原理。因为只有这样才知道如何生成每一页的这两个参数并将其发送至服务器,从而实现全部评论的获取

最后,附上代码

# -*- coding:utf-8 -*- import urllib.request import http.cookiejar import urllib.parse import json import time import codecs

本文介绍了如何使用Python爬虫抓取网易云音乐的歌曲评论。通过分析网络请求,发现评论数据通过xhr请求获取,关键在于params和encSecKey参数。通过在线调试JS,揭示这两个参数的变化规律,最终实现爬取不同页面的评论。

本文介绍了如何使用Python爬虫抓取网易云音乐的歌曲评论。通过分析网络请求,发现评论数据通过xhr请求获取,关键在于params和encSecKey参数。通过在线调试JS,揭示这两个参数的变化规律,最终实现爬取不同页面的评论。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1559

1559

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?