[注]重定向

当使用重定向符号时,你可以将命令的输出发送到不同的目标。以下是一些更详细的示例:

1将命令的输出重定向到一个文件:

1

echo "Hello, World!" > output.txt

这将把字符串 "Hello, World!" 写入到 output.txt 文件中。如果文件不存在,它将被创建;如果文件已存在,它的内容将被覆盖。

2将命令的输出追加到一个文件:

1

echo "Appending this line." >> output.txt

这将把字符串 "Appending this line." 追加到 output.txt 文件的末尾。如果文件不存在,它将被创建;如果文件已存在,新内容将被添加到文件末尾。

3将一个文件的内容作为命令的输入:

1

sort < input.txt

这将读取 input.txt 文件的内容,并将其作为 sort 命令的输入。sort 命令会按照字母顺序对输入进行排序并输出结果。

4将命令的输出通过管道传递给另一个命令:

1

cat file.txt | grep "example"

这个例子中,cat 命令会读取 file.txt 文件的内容,并通过管道将其传递给 grep 命令。grep 命令会搜索包含 "example" 的行,并将它们输出到终端。

5将错误输出重定向到一个文件:

1

command 2> error.txt

如果 command 产生了错误信息,这些信息将被写入到 error.txt 文件中。如果文件不存在,它将被创建;如果文件已存在,错误信息将被追加到文件末尾。

6将错误输出重定向到标准输出:

1

command 2>&1 > output.txt

这个例子中,command 的标准输出和错误输出都将被重定向到 output.txt 文件。这意味着无论是标准输出还是错误输出都会被写入同一个文件。

这些是重定向符号的一些常见用法,它们可以帮助你更好地控制命令行的输入和输出,以及处理错误信息。

[注]nc详解

1.file命令

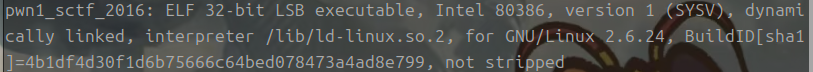

1=4B1DF4D30F1D6B75666C64BED078473A4AD8E799,NOTSTRIPPED

WN1SCTF2016:ELF32-BITLSE

80386,VERSON1(S

2.624,BUI

1什么是file命令

file命令是一个常用的命令行工具,用于识别文件的类型。它通过检查文件的特征和魔术数字(magic number)来确定文件的类型。file命令可在大多数类 Unix 系统(例如 Linux 和 macOS)上使用。

2file语法

file [选项] 文件名

常用的选项包括:

●-b:仅显示文件类型,不显示文件名。

●-i:显示 MIME 类型。

●-m <魔术文件>:指定自定义的魔术文件,用于检测文件类型。

●-z:对压缩文件进行检测。

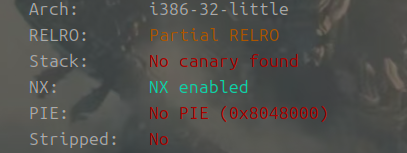

2.checksec命令

PIE(0X80480

CANARYFOUND

I386-32-1ITT1E

PARTIALRELRO

STRIPPED:

STACK:

ENABLED

RELRO:

PIE:

ARCH:

NX:

NX

NO

NO

3.pwn库使用

4.ida的简单使用

5.shellcode

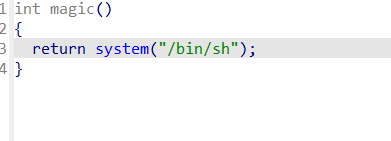

1pwn的目的

a打开shell并打印里面的falg文件

b打开shell是需要运行shellcode的

2shellcode是啥

a

RETURNSYSTEM("/BIN/SH");

INTMAGIC(

b就长这样

3pwntools可以直接生成shellcode

a

1764

1764