MAC欺骗

MAC欺骗

MAC地址泛洪攻击

需求: 想要让攻击者不断收到 client 和 server 泛洪的数据

思考:

1. 为什么 PC1向PC2发数据 会泛洪 而PC2向PC1发数据 不会泛洪?

2. 如何实现,只要数据经过交换机,数据就会被泛洪。

提示:

1. 交换机泛洪是由于 没有学习到目的MAC地址

2. 交换机的MAC地址表是有容量的

思路:

1.让攻击者 不断发送 随机的MAC地址,然后给交换机去学习 ----- 将交换机的MAC地址表 填满

2.此时 Clinet Server 再向交换机发送数据时, 交换机无法学习它们的MAC地址了,所以,交换机

会将收到的 Clinet 和 Server的数据都泛洪给攻击者

实验过程:

准备工作:

1.配置kali网络,使用nat模式(虚拟机环境攻击)(桥接模式攻击真实设备)

2.更换kali源

3.更新索引

4.kali下载安装dsniff

5.kali源国内比国外速度快一点,尽量使用国内源

操作过程命令以及代码:

1.更换kali源

编辑该文件

vim/etc/acp/sources.list

将原有地址替换为如下地址(这里使用了阿里源,替换时将#去掉)

#deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

2.更新索引

apt-get update

3.安装dsniff

apt-get install dsniff

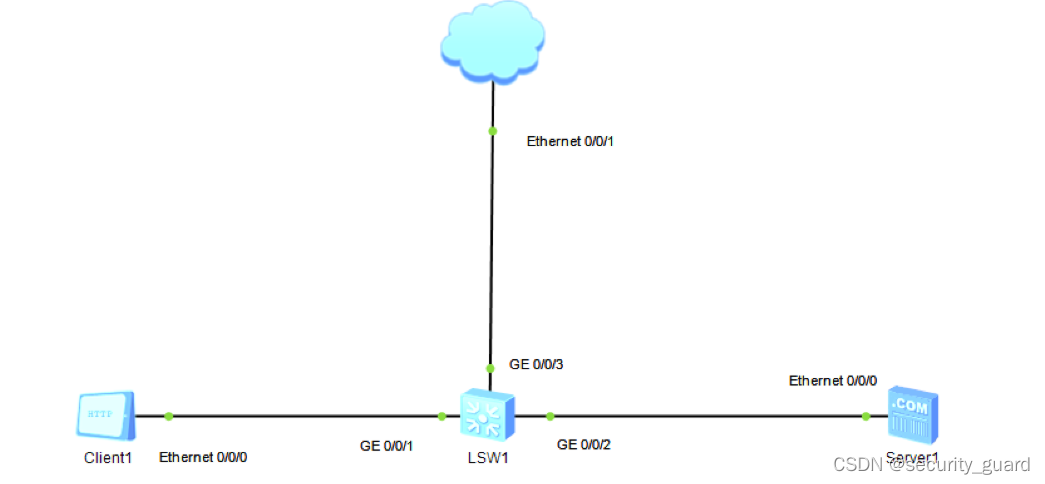

4.搭建网络拓扑图

5.配置cloud、client、server

client

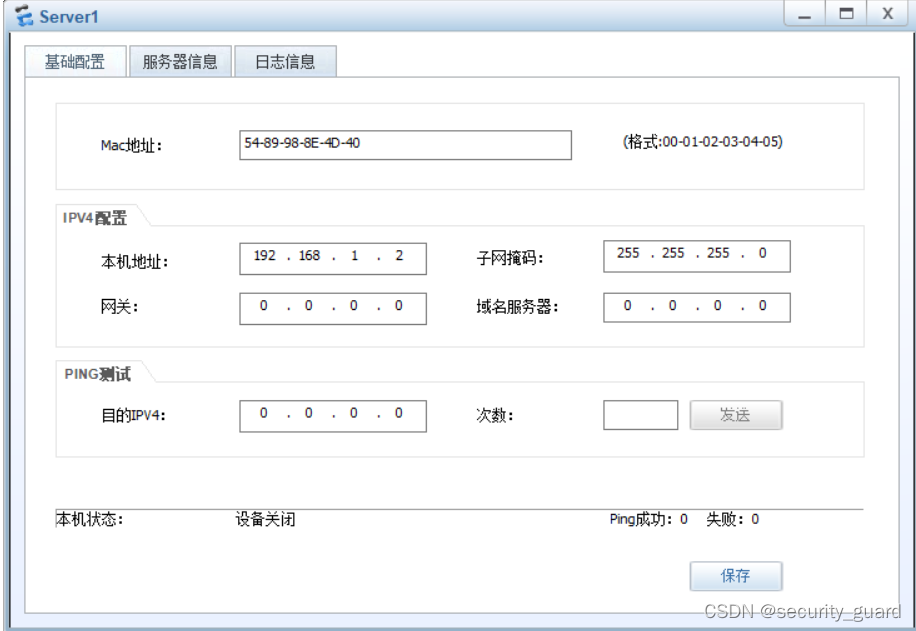

server

cloud

连通性

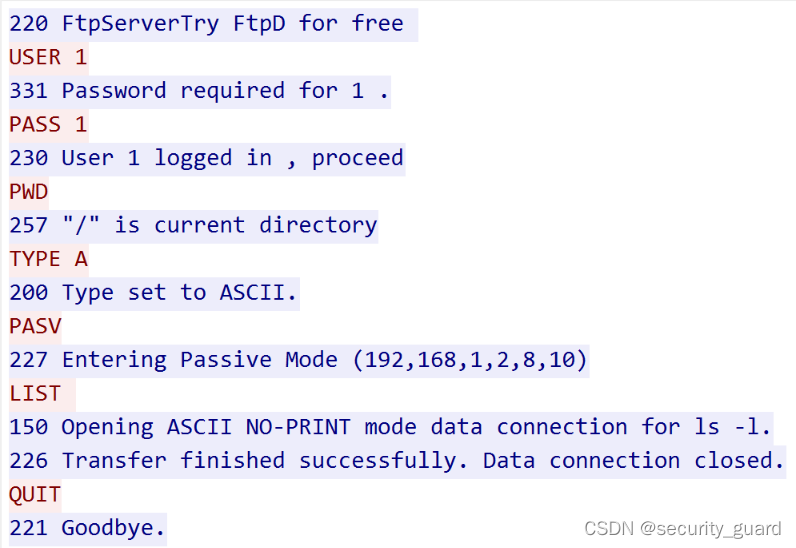

6.验证是否完成ftp登录

7.清除掉 交换机学习到的client和server的MAC地址,模拟一个初始状态

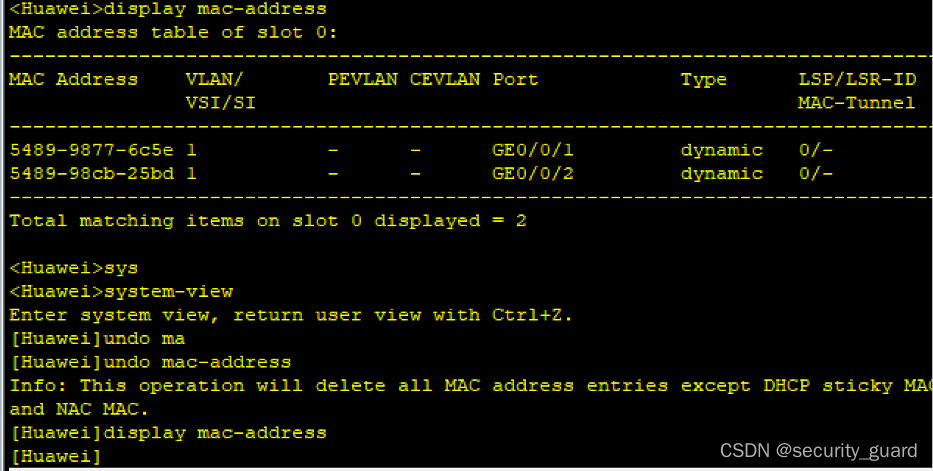

display mac-address //查看mac地址表

system-view //进入系统视图

undo mac-address //清楚地址表

display mac-address //再次查看mac地址表,检查是否清除完毕

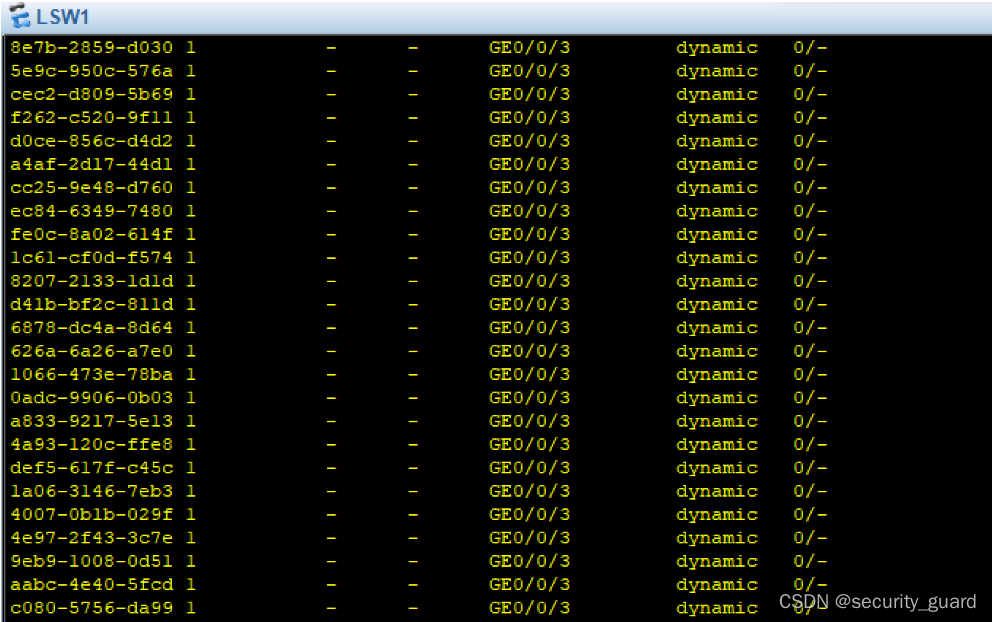

8.查看此时交换机的MAC地址表

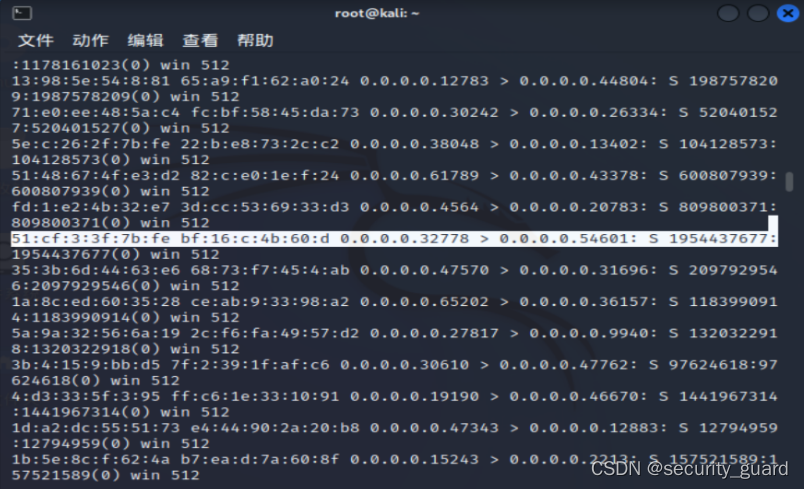

9.在kali上开启macof,让大量随机的MAC地址由kali发出,填满交换机的

MAC地址表

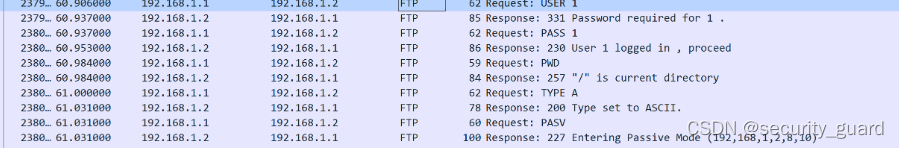

10.在去往kali的路径上,开启wireshark抓包,同时使用client来登录sever

充满了大量虚假mac地址

抓包成功

11.分析数据

本文详细介绍了如何通过MAC欺骗进行数据链路层的攻击,包括MAC地址泛洪攻击的原理和实验过程。攻击者通过不断发送随机MAC地址,填满交换机的MAC地址表,导致数据被泛洪到攻击者。实验步骤包括配置Kali Linux环境、安装dsniff工具、模拟网络拓扑,并通过wireshark抓包分析数据。

本文详细介绍了如何通过MAC欺骗进行数据链路层的攻击,包括MAC地址泛洪攻击的原理和实验过程。攻击者通过不断发送随机MAC地址,填满交换机的MAC地址表,导致数据被泛洪到攻击者。实验步骤包括配置Kali Linux环境、安装dsniff工具、模拟网络拓扑,并通过wireshark抓包分析数据。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?