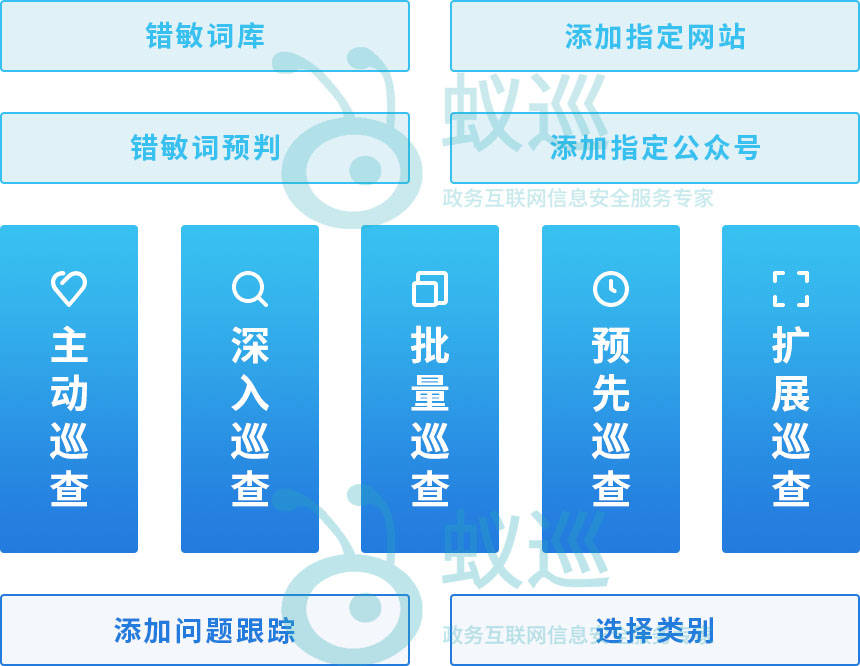

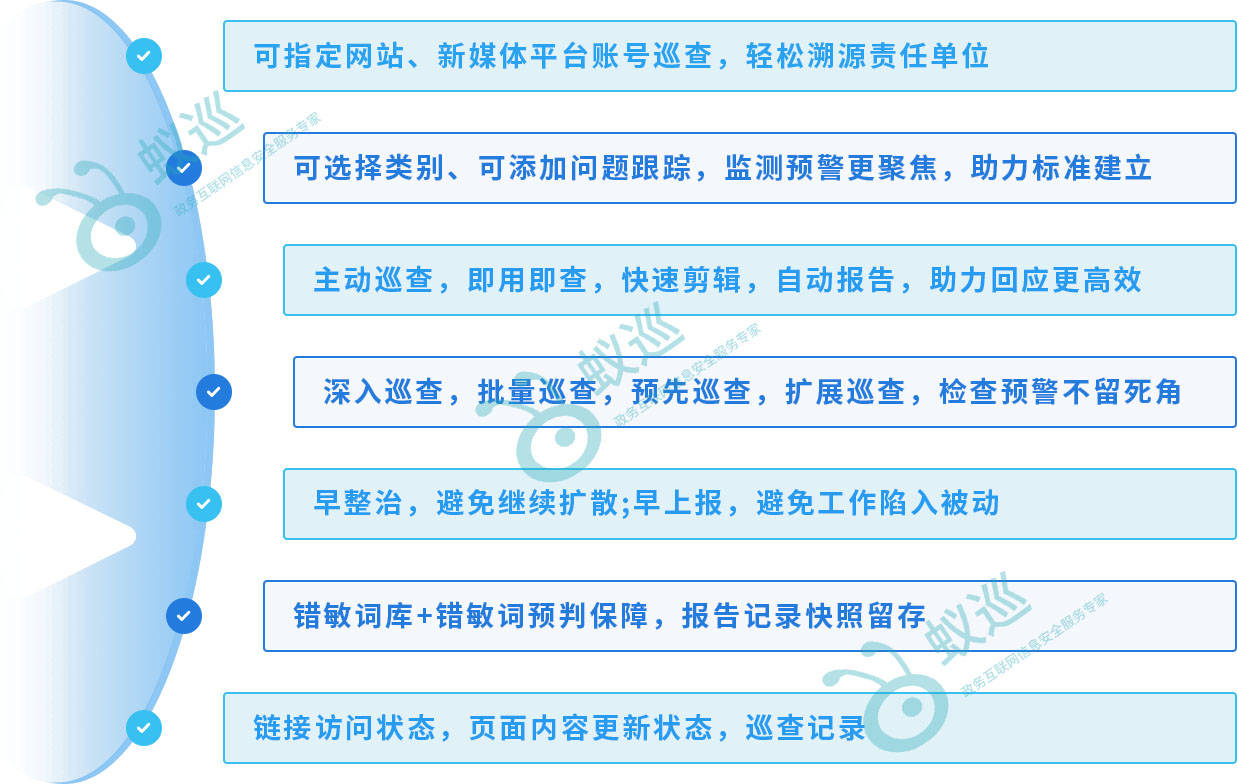

网站内容监测要实现“预检预防”(发布前拦截)和“日常巡检预警”(发布后监控)的双重目标,必须建立一个“发布前置过滤”与“发布后自动化巡检”相结合的立体防御体系。

一、 预检预防(Pre-check):将风险拦截在发布前

预检预防是最高效的监测环节,目标是将所有不合规、有风险的内容在上线前就拦截或修正,避免公之于众。

1. 前置过滤机制

- 实施方式: 将内容监测系统的核心词库(敏感词、错别字库)以 API 接口形式,集成到网站的**内容管理系统(CMS)**或编辑器中。

- 工作流程:

- 编辑人员在 CMS 中撰写或粘贴内容。

- 点击“保存”或“提交审核”时,系统实时调用 API 对内容进行扫描。

- 即时反馈: 如果内容中存在敏感词或错别字,系统立即弹出警告,并精准标出错误位置,要求编辑修正,阻止其进入下一环节。

- 核心价值: 将风险处置成本降至最低,实现了**“零上线风险”**。

2. 人工审核前置化

- 设立终审机制: 要求所有内容在上线前必须经过合规负责人的终审,特别是涉及政策、重大敏感话题的内容。

- 建立审核清单: 审核人员依据内容安全审核指引(如政治红线、极限词清单),进行人工校验。

二、 日常巡检预警(Routine Monitoring):实现 7x24 小时动态监控

日常巡检是针对已经上线的内容进行的持续性监测,用于发现**“漏网之鱼”、“编辑失误”、以及“外部安全风险”**(如被篡改)。

1. 自动化、高频次巡检

- 技术工具: 部署蚁巡等专业内容监测系统。

- 实施方式:

- 全站周期性巡检: 设置系统对整个网站(包括存量页面和历史附件)进行每日或每周的深度扫描。

- 核心区域高频监测: 对首页、新闻中心、互动留言区等高曝光、高风险区域,设置分钟级或小时级的巡检频率。

- 核心价值: 确保对网站的“全覆盖、无死角”监控,即使是深夜发布的违规信息也能被快速捕捉。

2. 精准预警与工单派发

- 风险分级预警: 系统根据发现的问题类型,实施差异化预警:

- 高危预警(政治敏感、网站篡改): 立即通过短信、电话或企业微信等方式通知应急小组。

- 中低危预警(错别字、死链): 自动生成工单,通过邮件或内部协作平台派发给对应栏目责任人。

- 预警信息精准性: 预警信息必须包含问题 URL、错误截图、错误类型,确保运维人员收到信息后能一键定位、立即处理。

3. 结果应用与复核闭环

- 自动复核: 整改完成后,系统对涉事 URL 进行自动二次复核,确保问题被彻底修正。

- 生成巡检报告: 定期(如每周)自动生成量化的巡检报告,作为部门绩效考核和持续改进的依据。

4091

4091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?