拿到图片,习惯性看一眼属性,没什么有用信息,但图片偏大,直接放到kali分离一下,但没什么用

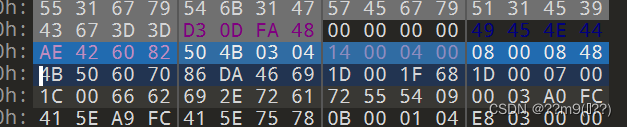

进010看一下,文件头没啥问题,png的,但文件尾不对是zip的,去查找png的文件尾部

同时发现了zip的文件头,手动分离一下

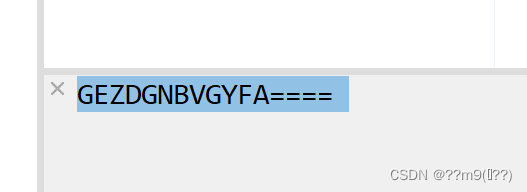

得到一个压缩文件,套了好几层,但需要密码,而第二层的压缩包提示一段base32加密

返回去看看那个分离出来的文件

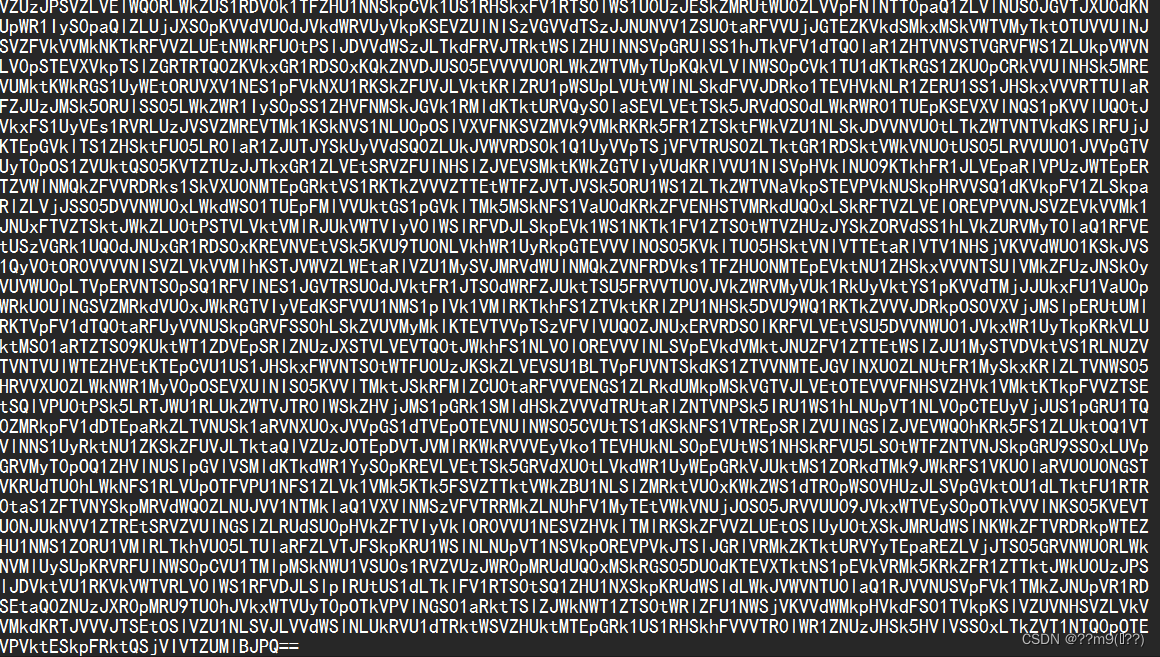

有一串base64,解码后JNCVS62MMF5HSX2NMFXH2CQ=

再拿base32解码一下得到

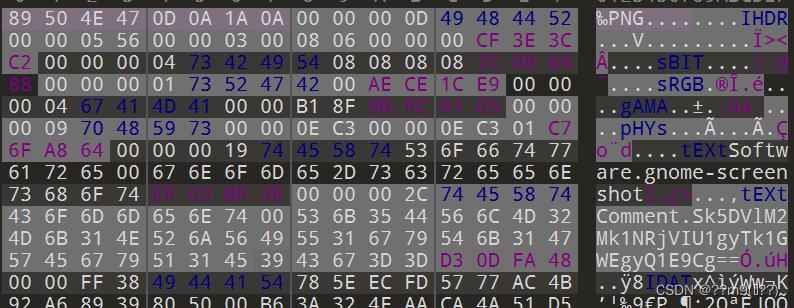

解压得到一串数字,发现3078重复出现,用工具或脚本删除后得到16进制,且文件头就是7z的文件头,直接导入010,输入上面的密码解压

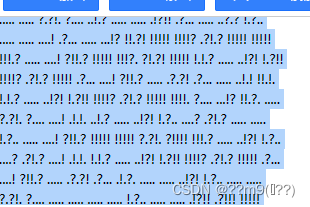

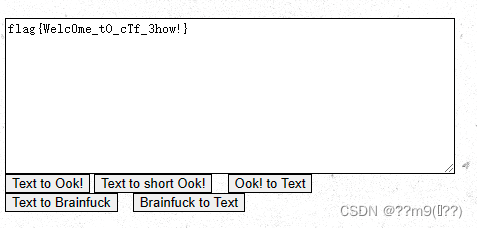

是一个base64与base32多重加密,经过很多很多次解码得

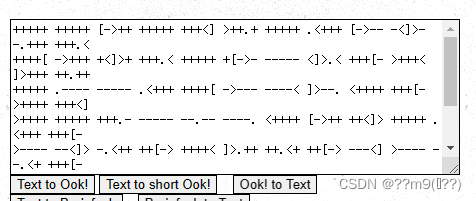

Ook解密

flag可算出来了

作者在检查一张图片时发现其实际包含了一个ZIP文件,经过手动分离和多次解码,包括Base64和Base32,最终通过Ook解密方法得到了隐藏的flag。

作者在检查一张图片时发现其实际包含了一个ZIP文件,经过手动分离和多次解码,包括Base64和Base32,最终通过Ook解密方法得到了隐藏的flag。

2348

2348