存储安全的核心不是“功能多全”,而是“方案能匹配自身风险,且团队能落地执行”——MinIO迁移时,很多团队陷入“追全量安全功能”的误区,最终要么因配置复杂导致漏洞,要么因运维跟不上让安全功能形同虚设。

本文聚焦主推方案RustFS,从“数据加密、访问控制、合规适配、运维安全”四大核心安全维度,拆解其安全优势、实操配置和落地保障,同时结合“初创、成长型、企业级”三大团队场景,给出针对性的安全选型与迁移策略,帮技术负责人快速判断:RustFS的安全能力是否能满足你的业务风险需求?

一、先明确:安全选型的2个核心原则

不用复杂评估框架,2个原则就能避免安全选型走偏,同时匹配RustFS的特性:

-

风险匹配原则:安全投入与数据价值、合规要求成正比,而非盲目追求“全功能”;

-

落地可行原则:优先选择“配置简单、运维成本低”的安全功能,避免“为了安全而安全”。

基于这两个原则,RustFS的安全优势可总结为:“轻量不薄弱,安全可落地” ——核心安全功能(加密、访问控制)配置简单,同时能通过扩展满足中高风险场景需求,远超Garage等轻量方案,且落地门槛远低于Ceph。

二、RustFS四大核心安全能力:实操性拆解

RustFS的安全设计主打“默认安全+按需扩展”,无需专业安全团队,普通运维也能配置到位,核心能力拆解如下:

2.1 数据加密:全链路防护,配置零门槛

数据泄露是存储最核心的风险,RustFS默认提供“传输+静态”全链路加密,且配置极简,避免因复杂操作导致加密失效:

核心安全能力:

-

传输加密:默认强制TLS 1.3,支持主流强加密套件(如TLS_AES_256_GCM_SHA384),拒绝弱加密协议;

-

静态加密:支持AES-256-GCM服务器端加密,可选择“内置密钥管理”或“集成企业KMS(如HashiCorp Vault、AWS KMS)”;

-

客户端加密:兼容S3客户端加密标准,敏感数据可在上传前加密,完全掌控密钥。

实操配置示例(10分钟搞定全链路加密):

# RustFS全链路加密极简配置(生产环境直接复用)

security:

tls:

enabled: true # 默认开启,无需额外调试

cert_file: "/etc/rustfs/cert.pem" # 对接企业SSL证书

key_file: "/etc/rustfs/key.pem"

min_version: "TLSv1.3" # 强制禁用TLS 1.2及以下弱协议

encryption:

sse:

default: "AES256" # 全局默认开启服务器端加密

kms:

enabled: true # 有企业KMS时开启,无则关闭(内置密钥管理足够安全)

endpoint: "https://vault.example.com:8200" # 企业KMS地址

key_id: "alias/rustfs-data-key"

避坑要点:

-

不要混用加密方式:优先用“TLS 1.3+服务器端加密”,简单高效,无需额外开发;

-

密钥轮换:即使不用KMS,也要定期(90天)手动轮换内置密钥,降低密钥泄露风险;

-

证书管理:对接企业证书管理平台,避免证书过期导致服务中断。

2.2 访问控制:细粒度权限,兼容现有体系

权限配置错误是存储安全的“重灾区”,RustFS兼容S3 IAM策略,同时支持企业统一身份认证,既能复用MinIO现有权限配置,又能融入企业安全体系:

核心安全能力:

-

细粒度权限:支持基于“用户/角色/IP/资源路径”的权限控制,可实现“最小权限原则”;

-

身份集成:支持Keycloak、OpenID Connect等企业级身份认证系统,避免独立账号管理的混乱;

-

操作审计:所有访问行为(上传/下载/删除)自动记录结构化日志,支持接入SIEM系统(如ELK、Splunk)。

实操案例:电商团队的权限配置(避免越权访问)

某电商团队迁移后,通过RustFS实现“订单数据隔离”,避免开发/运维越权访问:

-

按业务模块创建角色:“订单模块角色”“日志模块角色”“备份角色”;

-

配置最小权限策略:

# 订单模块角色权限策略(仅允许访问订单目录) { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["s3:GetObject", "s3:PutObject"], "Resource": "arn:aws:s3:::ecommerce-bucket/orders/*" }, { "Effect": "Deny", "Action": ["s3:*"], "Resource": "arn:aws:s3:::ecommerce-bucket/*" } ] } -

集成企业Keycloak:所有角色绑定员工账号,离职后自动回收权限,无需手动操作。

对比其他方案:

-

Ceph:权限配置复杂,需专业安全团队维护,普通运维易配置出错;

-

Garage:仅支持基础权限控制,无法集成企业身份系统,多团队协作时混乱;

-

云存储:权限功能全,但存在“厂商托管权限”的信任风险,核心数据自主可控性弱。

2.3 合规适配:按需扩展,满足中高风险场景

不同行业的合规要求差异极大,RustFS支持“基础合规+按需扩展”,既能满足初创团队的基础合规,也能通过扩展适配成长型/企业级团队的严格要求:

核心合规能力:

-

基础合规:支持数据本地化存储、操作审计日志留存(默认90天,可扩展至1年+),满足一般企业的数据安全法要求;

-

扩展合规:通过集成第三方工具(如SIEM、审计系统),可满足金融、医疗行业的等保三级、HIPAA等合规要求;

-

合规报告:支持导出标准化审计日志,直接用于合规检查,无需额外整理。

不同团队合规适配策略:

| 团队类型 | 合规需求 | RustFS适配方案 |

|---|---|---|

| 初创团队 | 基础数据安全,无严格监管 | 启用默认加密+访问控制,留存基础审计日志 |

| 成长型团队 | 需满足数据安全法、等保二级 | 集成企业KMS+SIEM系统,日志留存1年+ |

| 企业级团队 | 需满足等保三级、金融行业监管 | 全链路加密+密钥自主掌控+第三方安全审计 |

2.4 运维安全:降低人为风险,简化安全运营

安全漏洞很多源于“人为配置错误”,RustFS通过“默认安全配置+自动化运维支持”,降低人为风险,同时减少安全运营成本:

核心运维安全能力:

-

默认安全:开箱即用的安全配置(禁用弱协议、默认加密、最小权限),无需手动调试;

-

漏洞管理:基于Rust语言的内存安全特性,从根源上减少缓冲区溢出等高危漏洞,社区漏洞响应及时(平均修复时间<7天);

-

监控告警:内置安全相关监控指标(如异常访问次数、权限变更、加密失效),可直接对接Prometheus/Grafana,快速发现安全事件。

实操:安全监控告警配置(5分钟搞定)

# RustFS安全监控告警配置(对接现有Prometheus)

monitoring:

security_metrics:

enabled: true # 开启安全指标采集

metrics:

- abnormal_access_count # 异常访问次数(IP/账号异常)

- permission_change_count # 权限变更次数

- encryption_failure_count # 加密失败次数

alerts:

rules:

- alert: AbnormalAccess

expr: abnormal_access_count > 10 in 5m # 5分钟内异常访问超10次告警

for: 1m

labels:

severity: critical

annotations:

summary: "RustFS异常访问告警"

description: "5分钟内检测到{{ $value }}次异常访问,可能存在攻击风险"

三、三大团队场景的RustFS安全落地策略

不同规模团队的资源、风险、合规需求差异极大,RustFS的安全落地需“因队制宜”,避免一刀切:

3.1 初创团队(0-20人技术团队):最小成本筑牢基础安全

核心痛点:无专业安全人员、资源有限、需快速落地

安全落地策略(1人兼职搞定):

-

必选安全配置(零成本,1小时完成):

-

开启默认TLS 1.3+服务器端加密,用企业现有SSL证书;

-

配置基础访问控制:创建2个账号(开发、运维),开发仅授予“读写指定目录”权限,运维授予“全权限”;

-

开启基础审计日志,留存30天,对接现有日志工具(如ELK)。

-

成本优化:

-

不用额外采购安全工具,复用RustFS内置安全功能;

-

密钥用内置管理(无需部署KMS),定期手动轮换即可;

-

安全监控复用现有Prometheus,无需额外部署。

-

避坑要点:

-

不要开放公网访问:RustFS部署在私有网络,仅允许内部服务访问;

-

避免“万能账号”:即使团队小,也不要所有成员用同一个账号,便于追溯;

-

定期备份:开启RustFS内置备份功能,防止数据丢失(安全不仅是防泄露,也是防丢失)。

3.2 成长型团队(20-100人技术团队):平衡安全与效率,适配合规要求

核心痛点:有1-2名专职运维、需满足基础合规(数据安全法)、业务增长带来风险提升

安全落地策略(2人协作完成):

-

进阶安全配置(1-2天完成):

-

加密升级:集成企业Vault管理密钥,开启自动轮换(90天一次);

-

访问控制升级:对接企业Keycloak,实现统一身份认证和权限管控;

-

合规适配:审计日志留存1年,开启数据本地化存储,满足数据安全法要求。

-

安全运营优化:

-

建立简单安全流程:权限变更需审批,日志定期审计(每周1次);

-

安全左移:开发对接RustFS时,强制使用客户端加密上传敏感数据;

-

定期漏洞扫描:每月用开源工具(如Nessus)扫描RustFS集群,排查安全隐患。

-

实操案例:某电商成长型团队的安全落地

-

背景:30人技术团队,1名专职运维,需满足数据安全法,保护用户订单数据;

-

解决方案:

-

开启RustFS全链路加密,密钥存储在Vault,自动轮换;

-

按业务模块拆分权限(订单、用户、商品),每个模块仅允许对应服务访问;

-

审计日志留存1年,对接SIEM系统,设置“异常访问”“权限变更”告警;

-

-

效果:满足数据安全法要求,无安全事件发生,运维仅需10%时间投入安全管理。

3.3 企业级团队(100人以上技术团队):企业级安全防护,适配严格合规

核心痛点:需满足等保三级/金融监管、数据敏感性高、有专业安全团队

安全落地策略(3-4人专业团队):

-

企业级安全配置:

-

加密:端到端加密(客户端加密+传输加密+静态加密),密钥由企业完全掌控(BYOK模式);

-

访问控制:基于角色的细粒度权限(RBAC),支持多因素认证(MFA),敏感操作需二次验证;

-

合规:对接第三方审计工具,生成合规报告,支持等保三级、PCI DSS等合规检查;

-

高可用:跨可用区部署,数据副本数3,支持单可用区故障无感知,避免数据丢失。

-

安全运营体系:

-

7×24小时安全监控:实时检测异常访问、攻击行为,15分钟内响应安全事件;

-

定期渗透测试:每季度邀请第三方进行渗透测试,排查安全漏洞;

-

安全演练:每半年进行一次“数据泄露应急演练”,验证响应流程有效性。

-

长期安全演进:

-

跟进RustFS社区安全更新,及时修复漏洞;

-

探索新安全技术(如机密计算),提升数据防护等级;

-

建立安全度量体系,量化安全投入与效果。

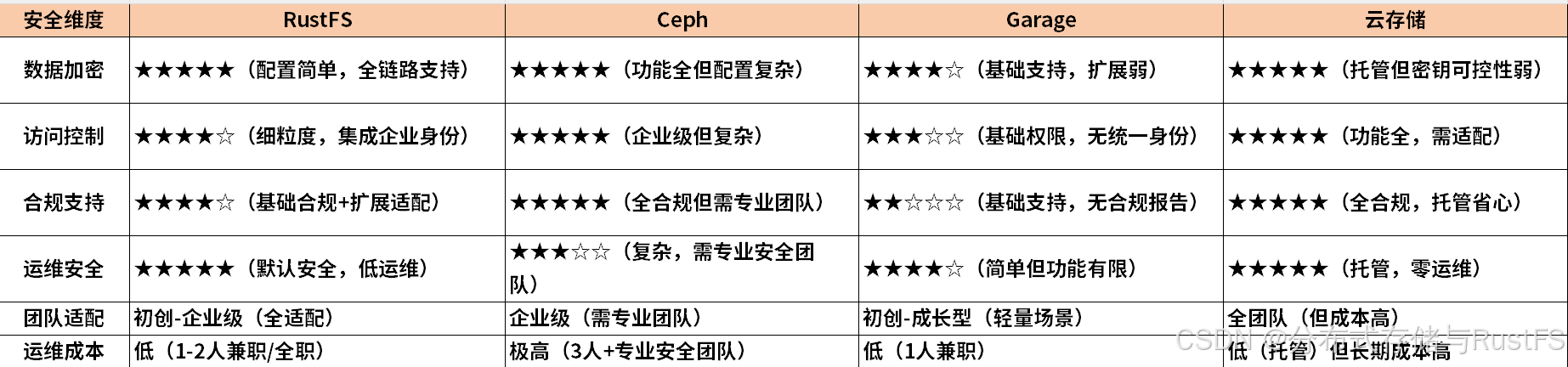

四、RustFS vs 其他方案:安全能力核心对比(聚焦落地)

不用再纠结多方案泛对比,一张表看清RustFS的安全优势与团队适配性:

五、MinIO迁移到RustFS的安全迁移五步走

迁移过程中的数据泄露、权限中断是核心风险,按以下步骤可实现“安全零风险迁移”:

-

步骤一:安全基准评估(1周)

-

梳理现有MinIO的安全配置(加密、权限、日志);

-

识别敏感数据资产(如用户数据、订单数据),标记风险等级;

-

确定迁移后的安全目标(如加密等级、合规要求)。

-

步骤二:并行安全测试(2周)

-

搭建RustFS测试集群,配置目标安全策略;

-

复制少量非敏感数据到RustFS,测试加密有效性、权限正确性;

-

验证监控告警系统,确保能正常检测安全事件。

-

步骤三:分阶段迁移(按风险从低到高)

-

第一阶段:迁移只读数据(如日志、备份文件,低风险);

-

第二阶段:迁移非敏感业务数据(如商品图片,中等风险);

-

第三阶段:迁移敏感数据(如订单、用户数据,高风险),迁移时开启双写(MinIO和RustFS同时写入),确保数据一致性。

-

步骤四:安全验证(1周)

-

数据完整性验证:对比迁移前后数据哈希值,确保无丢失、无篡改;

-

权限验证:测试各业务模块访问RustFS的权限,确保无越权、无权限缺失;

-

审计日志验证:确认所有操作可追溯,日志格式符合要求。

-

步骤五:持续监控(迁移后30天)

-

加强安全监控,实时检测异常访问、数据泄露风险;

-

每日查看安全日志,排查潜在问题;

-

建立安全事件响应流程,确保快速处理突发情况。

六、结论:RustFS是“安全可落地”的MinIO替代优选

存储安全的核心陷阱,是“追求全量安全功能而忽视落地可行性”——很多团队选了Ceph这样的全功能方案,最终因配置复杂导致安全漏洞;或选了云存储,却因密钥可控性弱而担忧数据主权。

RustFS的核心安全优势,正是“平衡安全能力与落地可行性”:

-

对初创团队:用最小成本就能筑牢基础安全,无需专业人员;

-

对成长型团队:能快速扩展安全功能,适配合规要求,平衡安全与效率;

-

对企业级团队:可构建企业级安全防护,满足严格监管,同时运维成本远低于Ceph。

对于技术负责人来说,选择RustFS的安全价值,不仅是“获得了加密、访问控制等功能”,更是“用最低的运维成本,实现了与自身风险、团队能力匹配的安全防护”——不用为用不上的复杂功能买单,也不用因功能不足而暴露风险。

如果你的团队正被“MinIO迁移后的安全保障”“现有方案安全配置复杂”“安全运维成本高”等问题困扰,RustFS的“轻量安全、可落地、全团队适配”特性,会是平衡“安全、成本、效率”的最优解。

以下是深入学习 RustFS 的推荐资源:RustFS

官方文档: RustFS 官方文档- 提供架构、安装指南和 API 参考。

GitHub 仓库: GitHub 仓库 - 获取源代码、提交问题或贡献代码。

社区支持: GitHub Discussions- 与开发者交流经验和解决方案。

1910

1910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?