2023年11月2日,事件响应和安全团队论坛(FIRST)发推表示CVSS v4.0评分标准正式发布,这是其通用漏洞评分系统(Common Vulnerability Scoring System)的最新一代版本,距离上一次主要版本CVSS v3.0发布已经过去了八年。

FIRST表示,修订后的评分系统提供了更细粒度的基本指标,消除了下游评分的不确定性,简化了威胁指标,并增强了评估特定环境安全要求和补偿控制措施的有效性。此外,还添加了几个用于漏洞评估的补充指标,如可自动化(可蠕虫攻击)、恢复(弹性)、价值密度、漏洞响应工作量和供应商紧迫性。

目前已经发布最新1.2版本。

CVSS 4.0 版是通用漏洞评分系统标准的下一代版本。这一全新迭代不仅强化了漏洞风险评估的科学性,更针对当前复杂的网络安全环境(如工业控制系统、物联网设备等)进行了适应性扩展。以下是对其核心变化的详细解读:

一、核心概念的深化:从单一评分到多维评估

CVSS v4.0 打破了 “CVSS 仅指基础评分(Base Score)” 的传统认知,通过引入四种组合评分模式,实现了对漏洞风险的立体刻画:

- CVSS-B(基础评分):基于漏洞自身属性的固有风险,不考虑具体环境或威胁因素。

- CVSS-BT(基础 + 威胁评分):叠加威胁层面的动态因素(如漏洞利用的成熟度、攻击的可触达性)。

- CVSS-BE(基础 + 环境评分):结合资产所在环境的特殊性(如是否为安全关键系统、数据敏感程度)。

- CVSS-BTE(基础 + 威胁 + 环境评分):最全面的风险评估,适用于企业级漏洞管理决策。

示例:

一个工业控制系统(ICS)中的远程代码执行漏洞,其 CVSS-B 可能为 8.0(高危);若当前网络中已出现针对该漏洞的自动化攻击工具(威胁因素),CVSS-BT 可能提升至 9.0;若该系统直接控制生产设备(环境因素),CVSS-BTE 可能进一步升至 9.8,触发最高优先级修复。

二、基础评分(Base Score)的精细化革新

1. 新增评估指标

-

攻击条件(Attack Requirements, AT):

衡量攻击者利用漏洞所需的前提条件,取代旧版的 “攻击复杂度(Access Complexity)”,分为:- 网络(N):可通过网络直接攻击(如远程代码执行)。

- 邻近(A):需与目标处于同一局域网或物理邻近(如蓝牙攻击)。

- 本地(L):必须在目标设备上拥有账户权限(如本地提权漏洞)。

-

用户交互(User Interaction, UI):

细化为被动(P)和主动(A):- 被动(P):漏洞利用无需用户操作(如通过邮件附件自动触发)。

- 主动(A):需用户点击链接、打开文件等操作(如钓鱼攻击)。

2. 影响评估的结构化拆分

- 淘汰 “范围(Scope)” 指标:

旧版中 “Scope” 用于区分漏洞是否影响其他组件,新版通过显式评估两类影响替代:- 受影响系统(Vulnerable System, VC/VI/VA):对当前漏洞所在系统的机密性(C)、完整性(I)、可用性(A)的破坏程度。

- 后续系统(Subsequent Systems, SC/SI/SA):漏洞利用是否会波及其他关联系统(如通过内网渗透)。

对比旧版(CVSS v3.x):

| 评估维度 | CVSS v3.x | CVSS v4.0 |

|---|---|---|

| 用户交互 | 仅区分 “需要(R)” 或 “不需要(NR)” | 细分为 “被动(P)” 和 “主动(A)” |

| 影响范围 | 通过 “Scope” 模糊判断 | 明确区分 “当前系统” 与 “后续系统” 影响 |

三、威胁评分(Threat Score)的简化与聚焦

- 重命名与重组:

旧版 “时间性指标(Temporal Metrics)” 更名为威胁指标(Threat Metrics),聚焦漏洞在当前威胁环境中的实际风险:- 利用成熟度(Exploit Maturity, E):

取代旧版 “Exploit Code Maturity”,分为:- 无(U):未发现公开利用代码。

- 概念验证(P):存在非功能性验证代码。

- 功能性(F):存在可直接使用的攻击工具(如 Metasploit 模块)。

- 广泛(W):攻击已实现自动化并大规模传播。

- 移除 “修复等级(RL)” 和 “报告可信度(RC)”:

因修复进度和报告可信度更依赖厂商响应,不再纳入评分公式,转为通过补充指标(见下文)体现。

- 利用成熟度(Exploit Maturity, E):

四、补充指标组:扩展漏洞的外在属性

CVSS v4.0 引入全新的补充指标组(Supplemental Metrics),用于描述不影响最终评分但对决策至关重要的信息:

- 安全性(Safety, S):

评估漏洞对安全关键系统(如医疗设备、工业控制器)的影响,分为:- 无影响(N)、低(L)、中(M)、高(H)。

- 自动化能力(Automatable, A):

衡量漏洞检测或修复的自动化程度(如是否可通过补丁管理系统一键修复)。 - 恢复难度(Recovery, R):

修复漏洞后,系统恢复正常运行所需的时间和资源成本。 - 价值密度(Value Density, V):

漏洞影响的资产价值(如金融数据、用户基数),辅助企业优先处理高价值资产漏洞。 - 响应紧迫性(Provider Urgency, U):

厂商对漏洞的修复优先级(如是否发布紧急补丁)。

五、对工业与安全关键系统的强化支持

CVSS v4.0 首次将 ** 工业控制系统(OT/ICS)** 和安全关键场景纳入核心设计:

- 消费者安全评估(MSI:S, MSA:S):

允许用户自定义安全关键属性(如 “该漏洞是否可能导致物理伤害”)。 - 厂商安全评估(Safety, S):

要求厂商在披露工业相关漏洞时,必须标注其对安全性的影响等级(如 “高” 可能导致生产线失控)。

六、获取及CVSS指标

获取可以去first网站查找。

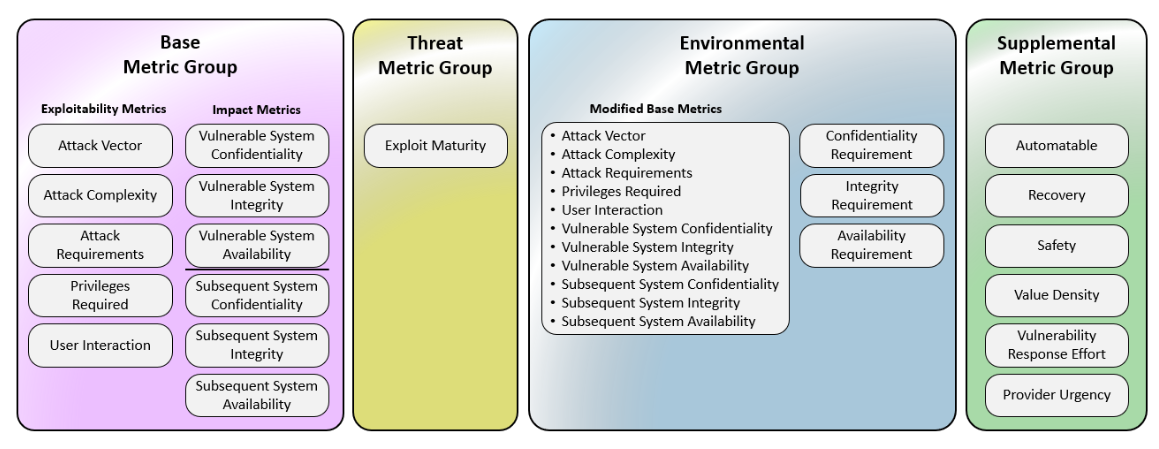

CVSS由四个指标组组成:基本、威胁、环境和补充,每个指标组由一组指标组成,如下图所示:

总结:CVSS v4.0 的核心价值

从 “单一漏洞评分” 到 “风险场景建模”,CVSS v4.0 通过:

- 精细化指标:更准确刻画漏洞的技术属性;

- 场景化组合:支持不同行业(IT/OT/ICS)的风险优先级排序;

- 开放性扩展:补充指标为企业定制化安全策略提供空间。

这一升级标志着漏洞管理从 “通用化评分” 迈向 “业务驱动的风险管理”,尤其为工业互联网、智能设备等新兴领域的安全防护提供了关键工具。

965

965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?