解题思路及步骤

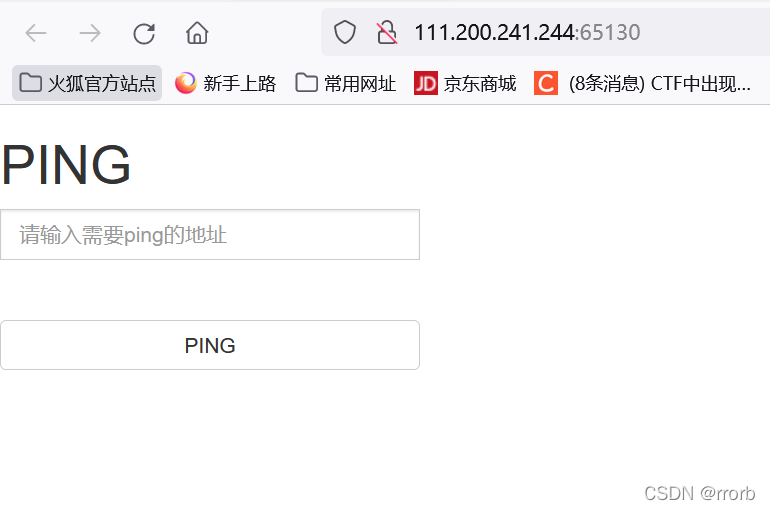

打开网页跳转到如下界面;

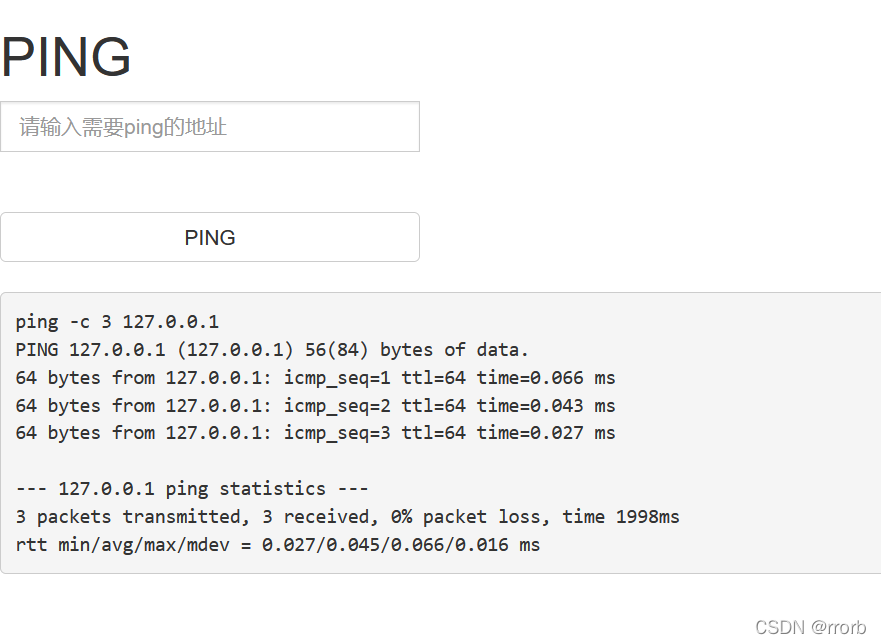

先尝试ping一下本地主机

ping 127.0.0.1

分析数据,ping发包3次,3次都收到了回复,TTL值为64,用时1998ms;

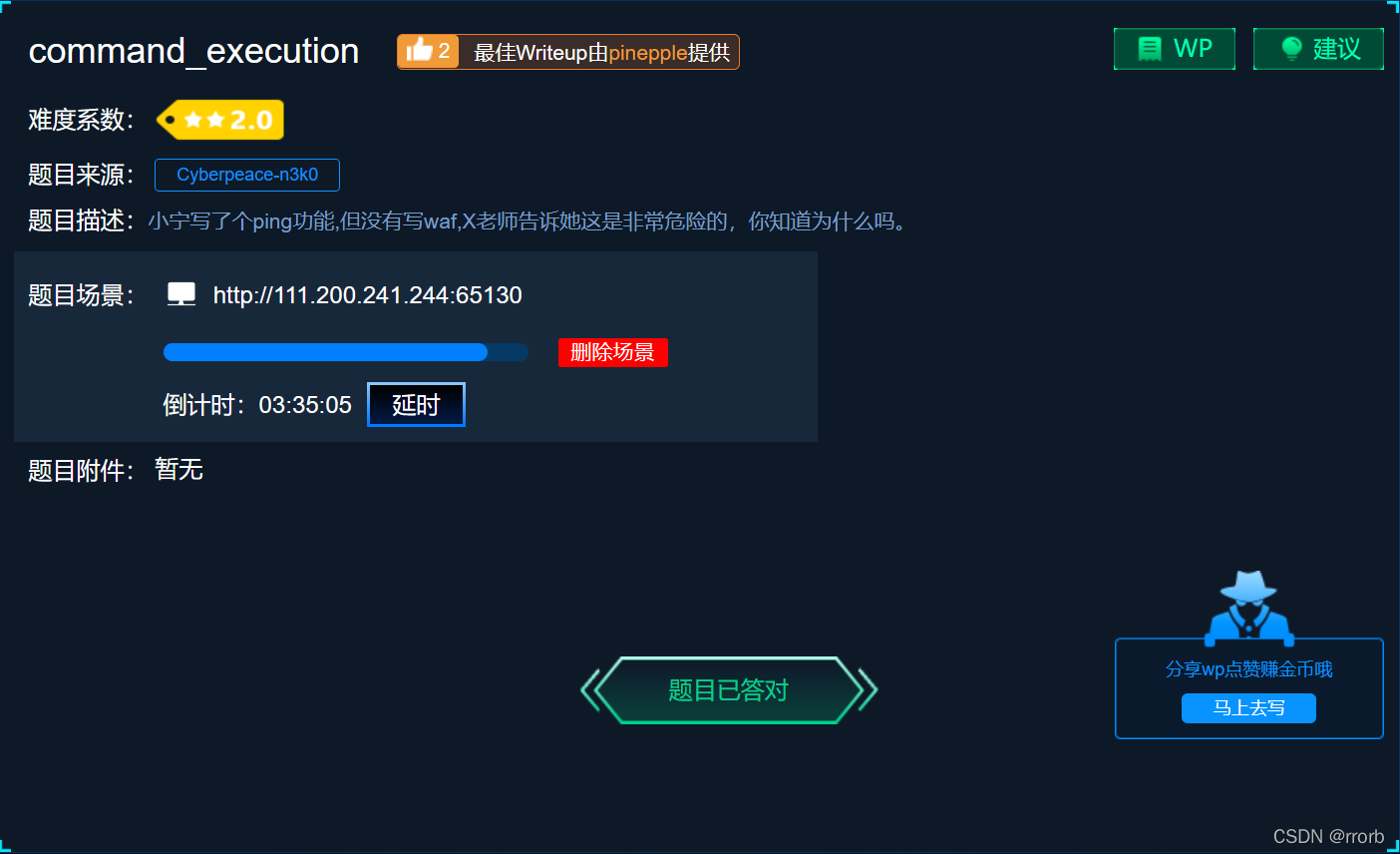

题目有一点小小的提示,command execution是命令执行漏洞的意思,因此我们可以从这里下手尝试利用命令执行漏洞拿flag;

windows和Linux的命令连接符如下:

|:command1|command2 直接执行command2

||:command1||command2 只有在command1为假时执行command2

&:command1&command2 无论command1是真是假command2都会被执行

&&:command1&&command2 只有command1为真时command2才会被执行

;:linux特有,command1执行完执行command2我们已知flag在flag.txt文件中,可以使用linux系统下的find命令找到flag.txt文件所在目录;

本文介绍了如何通过解题思路,利用命令执行漏洞来获取CTF挑战的flag。首先,通过ping本地主机发现提示,然后理解命令执行的概念,特别是Linux下的find和cat命令。利用find查找flag.txt的位置,再用cat命令读取其内容,成功获取flag。

本文介绍了如何通过解题思路,利用命令执行漏洞来获取CTF挑战的flag。首先,通过ping本地主机发现提示,然后理解命令执行的概念,特别是Linux下的find和cat命令。利用find查找flag.txt的位置,再用cat命令读取其内容,成功获取flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?