MS12-020

MS12-020漏洞全称为Microsoft Windows远程桌面协议PDR远程代码执行漏洞

实验环境:

靶机win2003 IP:192.168.5.130

攻击机kali-linux

靶机和攻击机处在同一个子网环境下,同时保证靶机开启3389端口,没有下载MS12-020漏洞补丁,并且防火墙关闭。

实验步骤:

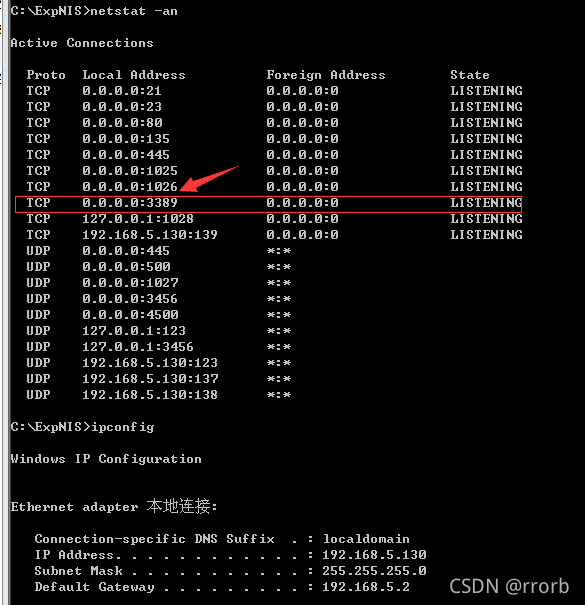

1、查看靶机是否开放3389端口开放,确保实验环境可靠

netstat -an

靶机3389端口处于可监听状态,实验可正常进行;

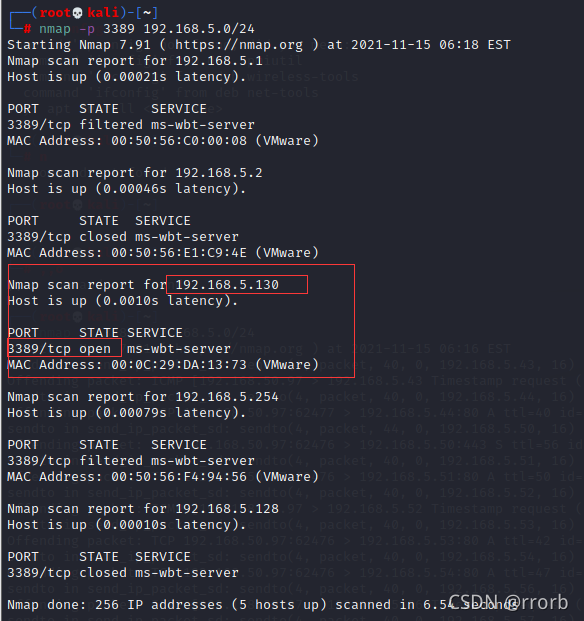

2、打开kali使用nmap查找同一子网下开放3389端口的靶机,

找到了靶机ip并且3389处于开放状态

3、使用msfconsole命令实现msf工具的交互和调用

看到msf6>,接下来就可以使用msf进行操作了

4、 利用msf发现ms12-020漏洞,

se

本文详细介绍了MS12-020漏洞,该漏洞是Windows远程桌面协议的远程代码执行问题。实验环境包括靶机Win2003和攻击机Kali Linux,确保两者在同一子网并开启相应端口。通过nmap检测靶机3389端口开放,然后利用msfconsole进入Metasploit框架,选择适当模块,设置靶机IP,执行攻击,最终导致靶机蓝屏,实验完成。

本文详细介绍了MS12-020漏洞,该漏洞是Windows远程桌面协议的远程代码执行问题。实验环境包括靶机Win2003和攻击机Kali Linux,确保两者在同一子网并开启相应端口。通过nmap检测靶机3389端口开放,然后利用msfconsole进入Metasploit框架,选择适当模块,设置靶机IP,执行攻击,最终导致靶机蓝屏,实验完成。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

926

926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?