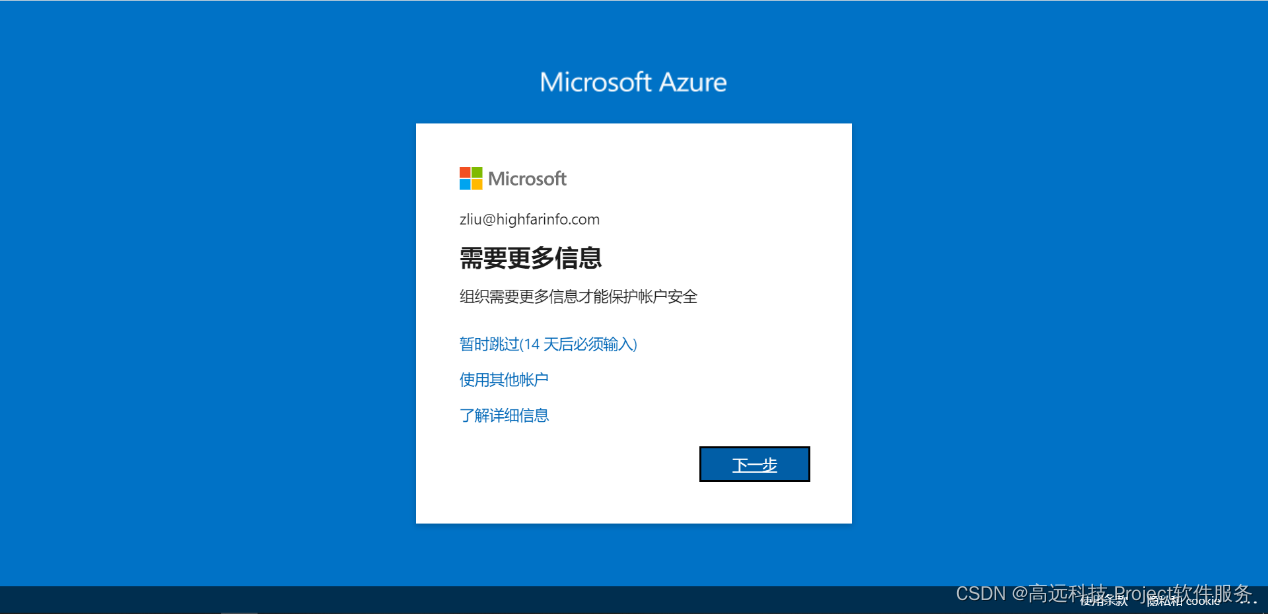

Office365账户登录时需要进行安全验证登录并要求下载Microsoft Authenticator软件进行辅助验证,如下图所示:这里其实是一种双重验证,当然如果不需要亦可将其关闭。

具体关闭的操作流程:

1、登录Office365,打开管理后台。

2、 点击左侧导航栏中的“显示全部内容”,下滑导航栏找到并点击“Azure Active Directory”。

3、选择“暂时跳过(14天后必须输入)

4、再次点击左侧导航栏中的“Azure Active Directory”。

5、左侧导航栏中找到并点击“属性“。

6、在“属性“界面最下方找到并点击”管理安全默认值“,接着在右边的界面中选择“否”,理由可以任意选择或填写。

通常,该问题就解决了。

这篇博客介绍了如何关闭Office365账户的双重验证功能,通过进入管理后台,依次点击相应选项,选择暂时跳过安全验证,并在属性设置中关闭安全默认值来完成操作。

这篇博客介绍了如何关闭Office365账户的双重验证功能,通过进入管理后台,依次点击相应选项,选择暂时跳过安全验证,并在属性设置中关闭安全默认值来完成操作。

27

27

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?