1,漏洞简介

CSRF(Cross-Site Request Forgery),也被称为 one-click attack 或者 session riding,即跨站请求伪造攻击。在 CSRF 的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标用户进行点击,用户一旦点击了这个请求,整个攻击就完成了

指利用受害者尚未失效的身份认证信息( cookie、会话等信息),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向服务器发送请求,从而完成非法操作(如转账、改密、信息修改等操作)。CSRF 与 XSS 最大的区别就在于,CSRF 并没有盗取 cookie 而是直接利用。

CSRF 类型:

GET 请求型 CSRF:只需要构造 URL,然后诱导受害者访问利用。

POST 请求型 CSRF:构造自动提交的表单,诱导受惠者访问或者点击

漏洞危害 以受害者的名义发送邮件、发消息、盗取受害者的账号,甚至购买商品、虚拟货币转账、修改受害者的网络配置(比如修改路由器 DNS、重置路由器密码)等等操作。造成的问题包括:个人隐私的泄露、机密资料的泄露、用户甚至企业的财产安全;

利用思路 寻找有权限进行增删改查操作的功能点:比如修改密码、修改个人信息等等,通过 burp 构造 HTML,修改 HTML 表单中某些参数,使用浏览器打开该 HTML,点击提交表单后查看响应结果,看该操作是否成功执行。

与 xss 的区别:CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏。

2,漏洞影响范围

-

用户身份验证:如果应用程序在用户进行身份验证时存在 CSRF 漏洞,攻击者可以利用该漏洞来执行未经授权的操作,例如更改密码、删除账户等。

-

敏感操作:如果应用程序在执行敏感操作时没有足够的防护措施,攻击者可以通过构造恶意请求来执行这些操作,例如转账、修改用户权限等。

-

会话劫持:通过利用 CSRF 漏洞,攻击者可以劫持用户的会话并以用户身份执行操作。这可能导致用户的隐私泄露、账户被盗等问题。

-

CSRF 链:攻击者可以通过利用多个受信任的网站之间的 CSRF 漏洞,构建一个 CSRF 链,以实现更复杂的攻击。这种攻击方式可以扩大漏洞的影响范围。

- 注意,CSRF 漏洞的影响范围是相对的,取决于应用程序的安全性和防护措施。为了防止 CSRF 漏洞的影响,开发人员应该采取适当的安全措施,例如使用 CSRF 令牌、检查 Referer 头等。

3,漏洞详解

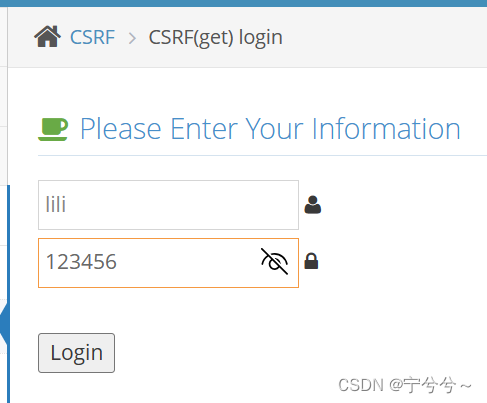

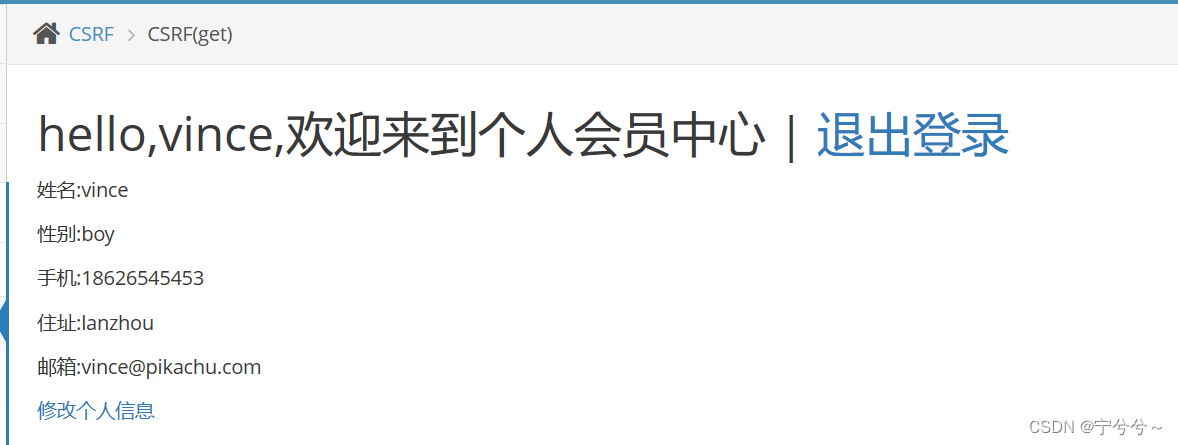

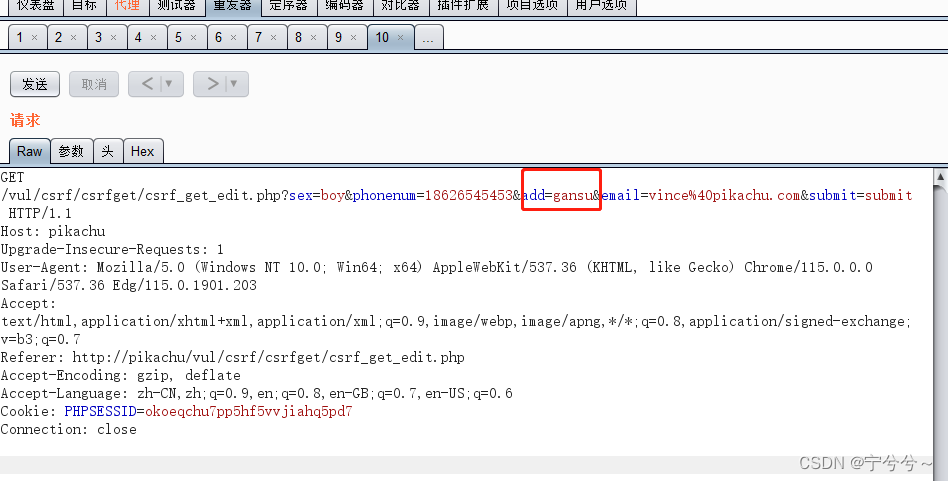

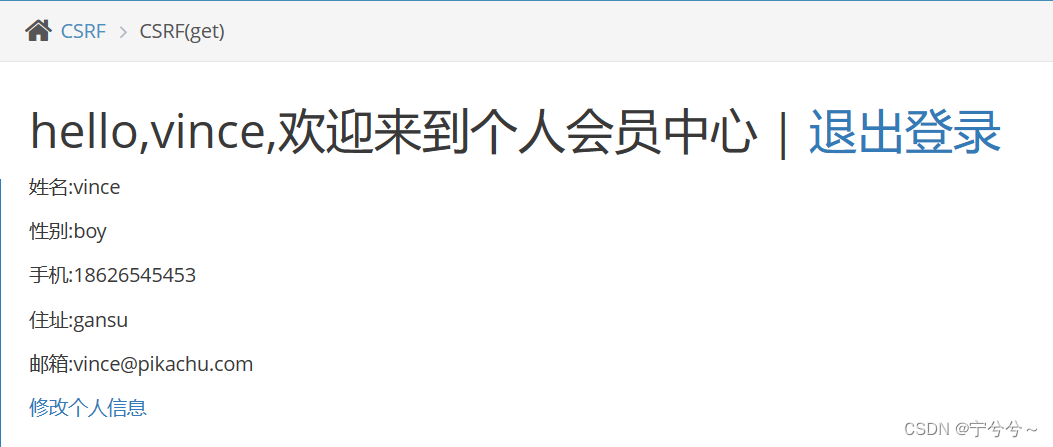

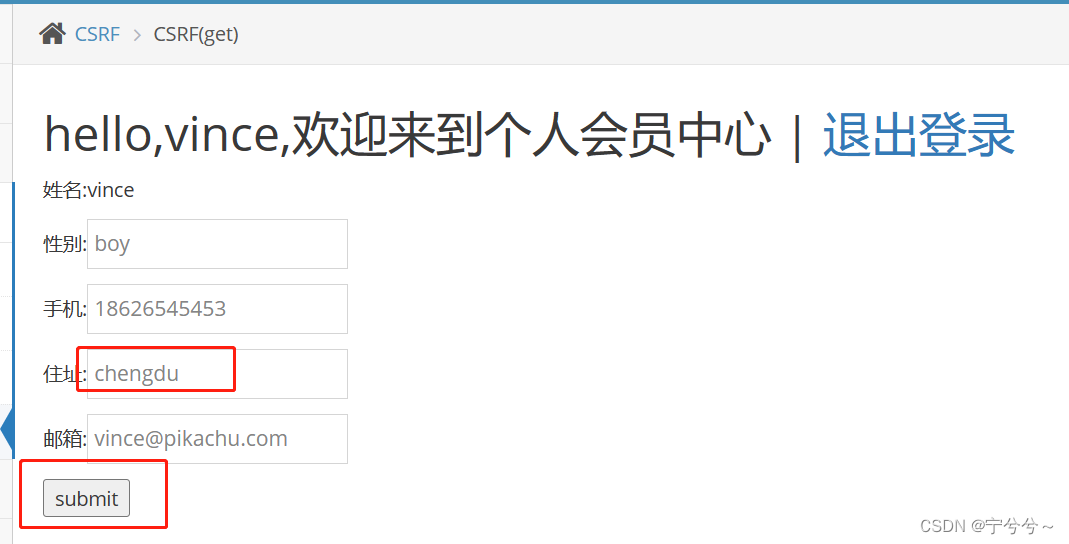

CSRF(get)

使用burpsuite抓包

在登录的状态下刷新页面发现地址已被改掉

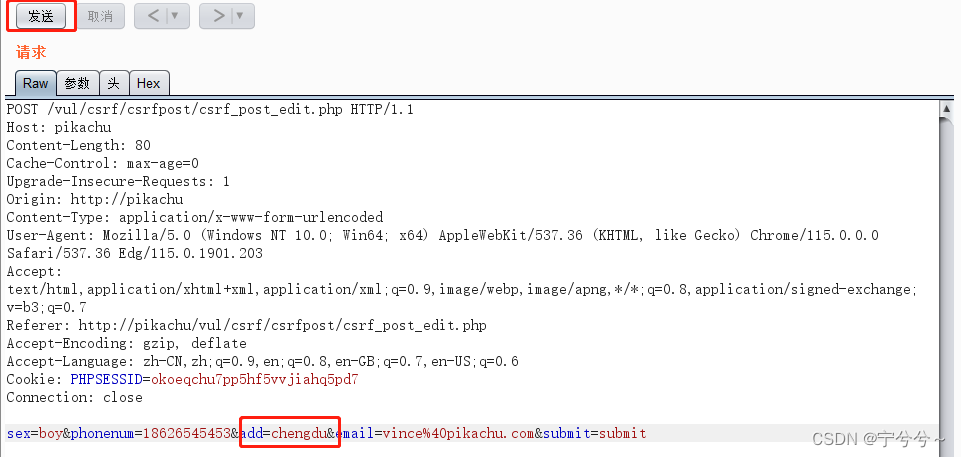

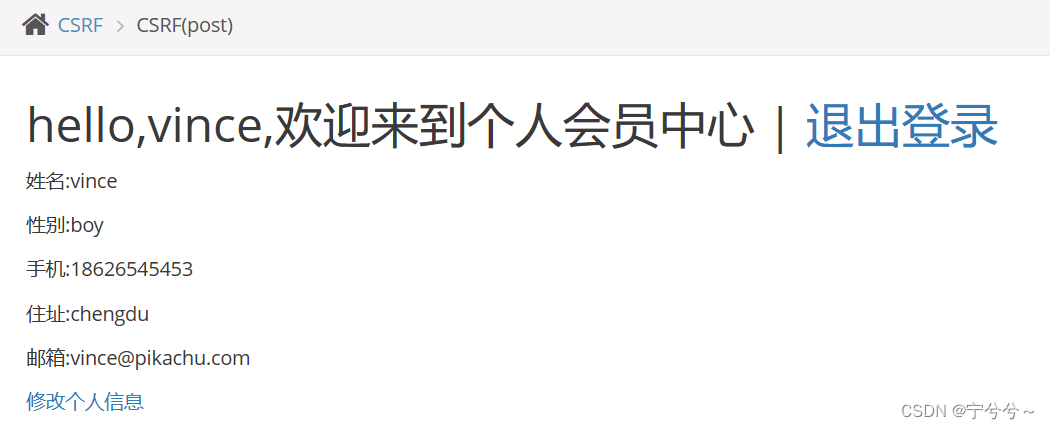

CSRF(post)

修改住址信息后使用 bp 抓包,数据在请求体中

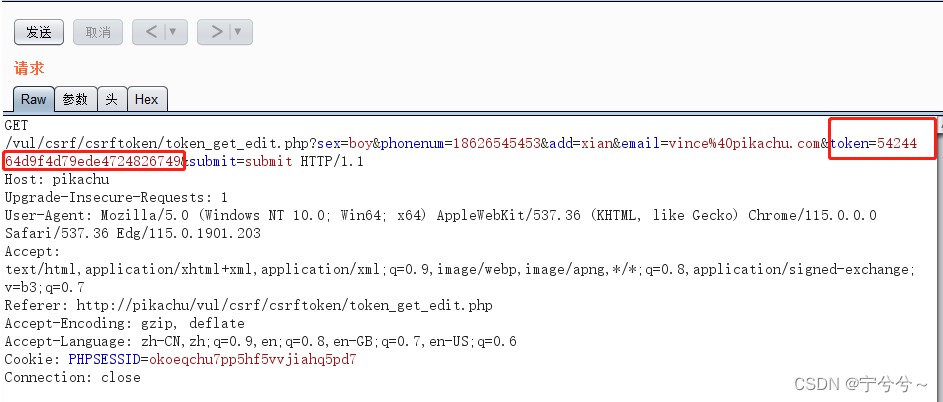

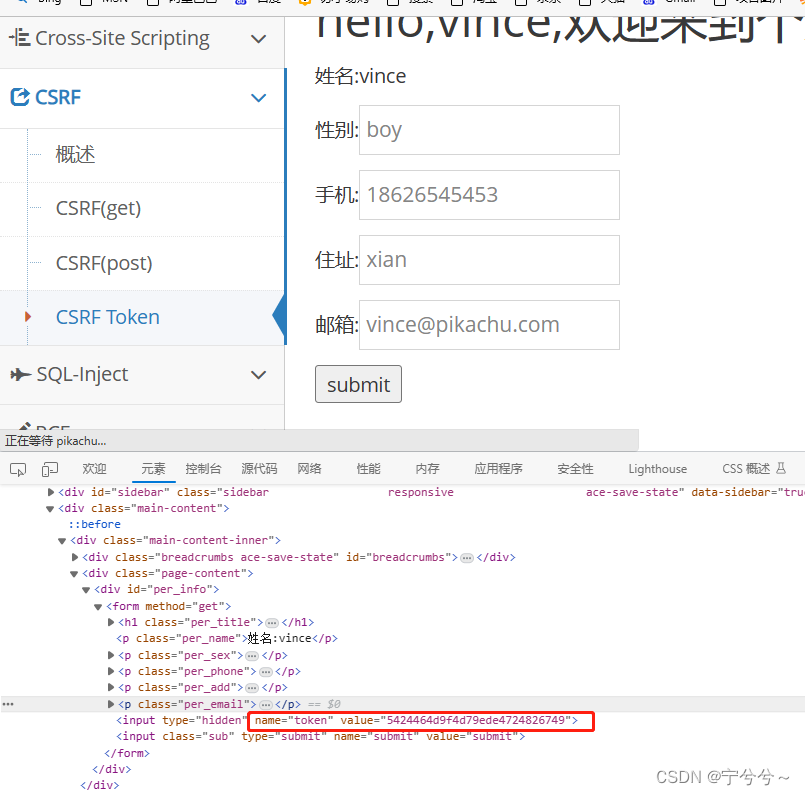

CSRF(token)

查看源码 ,发现表达每次在提交修改时,都会生成 token

增加token验证(常用的做法)

1,对关键操作增加token参数,token值必须随机,每次都不一样;

关于安全的会话管理(避免会话被利用)

1,不要在客户端端保存敏感信息《 比如身份认证信息 );

2,测试直接关闭,退出时,的会话过期机制;

3,设置会话过期机制,比如15分钟内无操作,则自动登录超时;

访问控制安全管理

1,敏感信息的修政时需要对身份进行二次认证,比如修改账号时,需要判断旧密码2,敏感信息的修改使用post,而不是get ;

3,通过http 头部中的referer来限制原页面

增加验证码

般用在登录(防暴力破解 》,也可以用在其他重要信息操作的表单中(需要考虑可用性)

894

894

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?