资源下载地址:

```

天山杯第二届新疆工业互联网安全大赛

https://download.youkuaiyun.com/download/rickliuxiao/86734942

```

题目提供了 Who is a traitor.pcapng 流量包。用wireshark打开,

先看看协议分级统计:

基本上都是ICMP(PING)流量。怀疑是 ping tunel 隧道信息泄露。

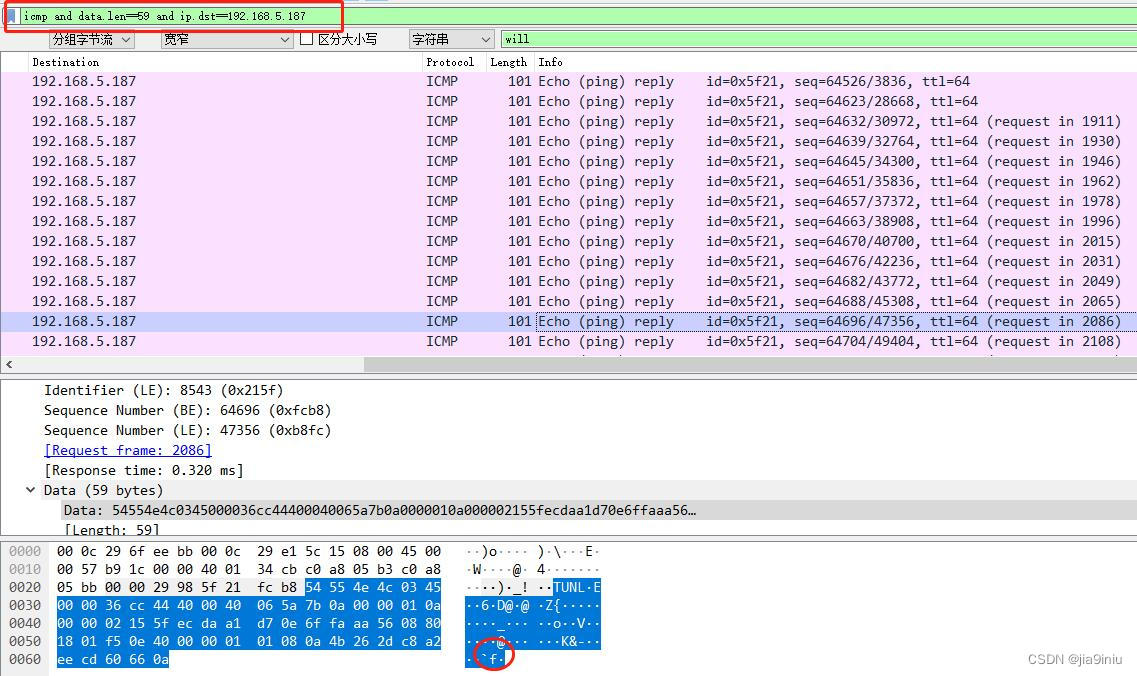

在ICMP的data部分,发现TUNL字样,确定是隧道信息泄露。

遍历查看各ICMP包中的 data 部分,发现有执行命令。

继续跟踪遍历,从1795个包开始,发现了 are you readly 等字样,从这里开始,传输flag。

于是, tshark提取相关通信流量:

```

tshark.exe -r 1.pcapng -T fields -e data.data -Y "icmp and data.len==59 and ip.dst==192.168.5.187" > 2.txt

```

flag在ICMP.data中的倒数第2个字符。写python提取这个字符:

![]()

得到flag:

```

flag{0f0ce2cc0cabc7765275a79462066bc1}

```

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?