这次的目录分为:

01跨站脚本攻击漏洞概述

02.跨站脚本攻击漏洞类型及场景

03.跨站脚本攻击漏洞实操

下面开始讲解

01跨站脚本攻击漏洞概述

那什么是跨站脚本攻击?

跨站脚本( Cross-site Scripting)攻击,攻击者通过网站注入点注入客户端可执行解析的 payload(脚本代码),当用户访问网页时,恶意 payload自动加载并执行,以达到攻击者目的(窃取 cookie、恶意传播、钓鱼欺骗等)

为了避免与HTML语言中的CSS相混淆,通常称它为“XSS”。

它有哪些危害?

·钓鱼:(利用×ss构造出一个登录框,骗取用户账户密码)。

·获取用户信息,(如浏览器信息、ip地址、 cookie信息等)

·注入木马或广告链接(有些在主站注入非法网站的链接,对公司的声誉有一定的影响)。

·后台增删改网站数据等操作;(配合CSRF漏洞,骗取用户点击,利用js模拟浏览器发包,借助xmlhttprequest类)

·xss蠕虫(利用xss漏洞进行传播)。

下面是跨站脚本攻击漏洞类型及利用场景:

基础类型有三个:

1.反射型XSS

主打钓鱼,引流,配合其他漏洞如CSRF等打攻坚战。

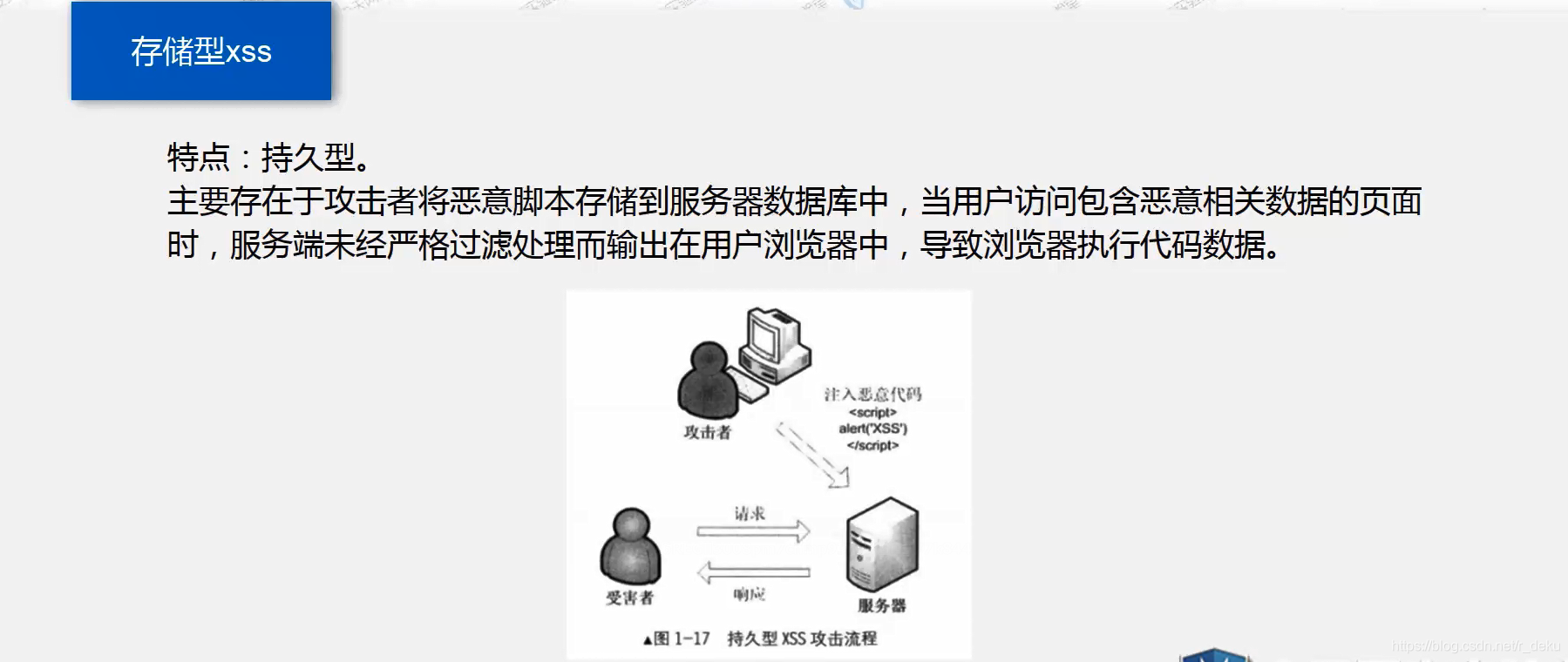

2.储存型XSS

主打持久战,大面积攻击,大流量传播。同样也可配合其他漏洞打组合拳。

3.DOM型XSS

主打隐形,配合,绕过"地雷”,长度大小不受限制。

下面具体介绍这些

1.反射型XSS

特点:仅执行一次,非持久型;参数型跨站脚本。

主要存在于攻击者将恶意脚本附加到url的参数中,发送给受害者,服务端未经严格过滤处理而输出在用户浏览器中,导致浏览器执行代码数据。

下面讲存储型xss,特点是持久。

impossible这是对两个参数都进行了限制。

下面是DOM型xss.

结束了,欧克。

结束了,欧克。

Web安全公开课-XSS-XSS基础

最新推荐文章于 2022-04-25 21:30:55 发布

本文介绍了跨站脚本攻击(XSS)的基础知识,包括三种类型:反射型XSS、储存型XSS和DOM型XSS。XSS攻击可能导致钓鱼、用户信息泄露、恶意代码注入等问题。通过案例分析了每种类型的特性,帮助读者理解其工作原理和危害。

本文介绍了跨站脚本攻击(XSS)的基础知识,包括三种类型:反射型XSS、储存型XSS和DOM型XSS。XSS攻击可能导致钓鱼、用户信息泄露、恶意代码注入等问题。通过案例分析了每种类型的特性,帮助读者理解其工作原理和危害。

201

201

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?