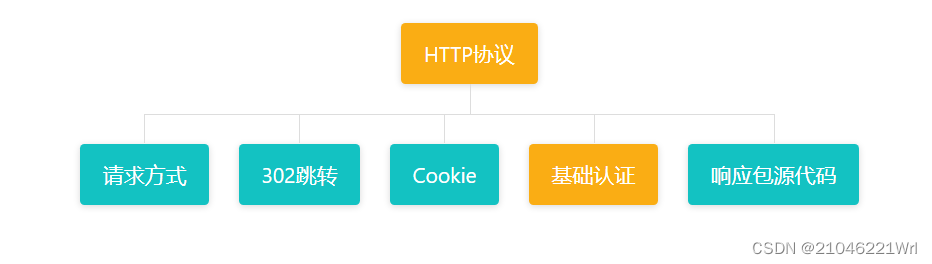

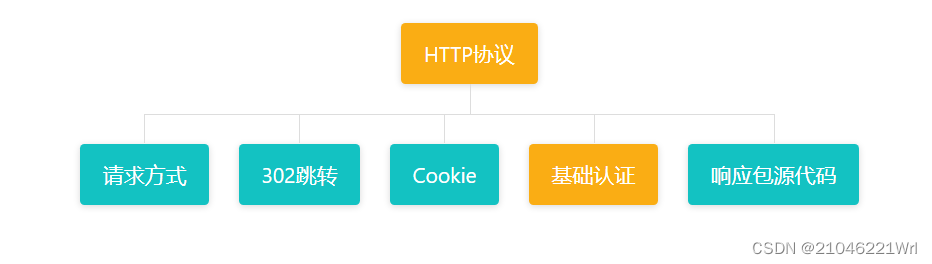

总共有以下题目

如果你要问基础认证那为什么黄了,别问,问就是我自己还没有整明白。。话不多说,直入正题

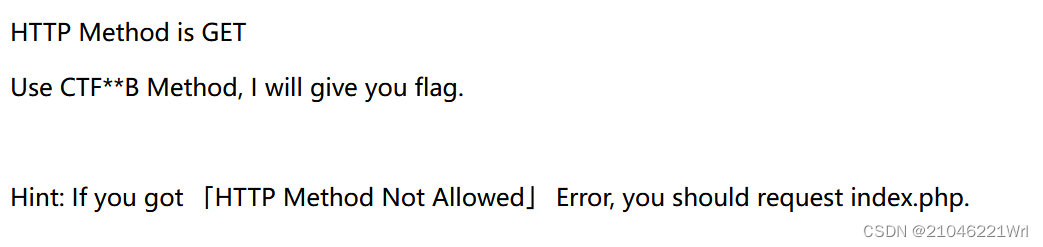

1.请求方式

题目中提到了http的八种请求方法,就顺带科普一下

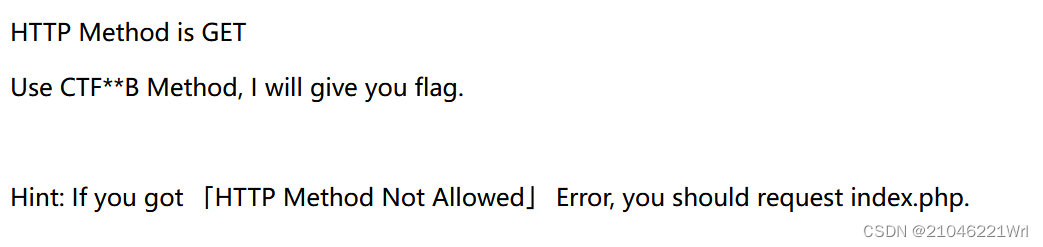

点开题目

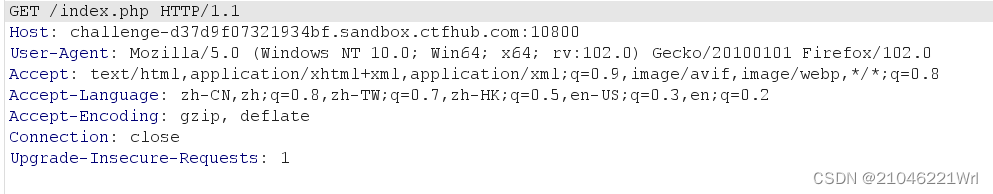

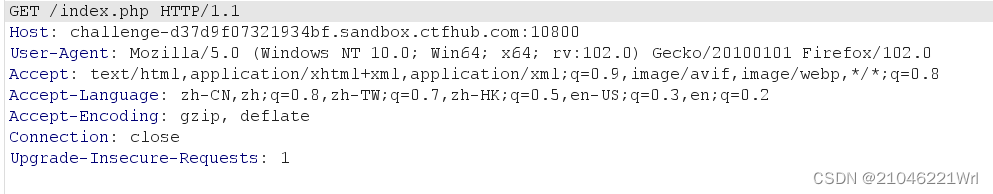

提示说方法是get,使用CTF**B,明显就是CTFHUB,那我们使用burpsuite进行抓包

所以直接将GET改成CTFHUB,然后点击Forward,得到flag

本文通过四个实例介绍了HTTP请求方法的使用,包括GET、302重定向、Cookie篡改以及响应包源代码分析。在CTF挑战中,作者展示了如何利用Burp Suite工具抓包并修改请求方式获取flag。同时,对于302跳转和Cookie,通过修改特定参数成功获取到隐藏的flag。最后,通过查看响应包源代码直接找到了游戏页面中的flag。

本文通过四个实例介绍了HTTP请求方法的使用,包括GET、302重定向、Cookie篡改以及响应包源代码分析。在CTF挑战中,作者展示了如何利用Burp Suite工具抓包并修改请求方式获取flag。同时,对于302跳转和Cookie,通过修改特定参数成功获取到隐藏的flag。最后,通过查看响应包源代码直接找到了游戏页面中的flag。

总共有以下题目

如果你要问基础认证那为什么黄了,别问,问就是我自己还没有整明白。。话不多说,直入正题

1.请求方式

题目中提到了http的八种请求方法,就顺带科普一下

点开题目

提示说方法是get,使用CTF**B,明显就是CTFHUB,那我们使用burpsuite进行抓包

所以直接将GET改成CTFHUB,然后点击Forward,得到flag

867

867

892

892

2449

2449

1312

1312

807

807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?