第五节-Goby+AWVS 联动

1.Goby简介

Goby是针对目标企业梳理最全面的工具,同构goby可以清晰的扫描出ip地址开放的端口,以及端口对应的服务,于此同事会根据开放的端口及应用进行实战化的测试,并不在乎他的中低危害漏洞,而更在乎的是它能直接getshell的漏洞。

AWVS这款工具大家应该都比较熟悉了,他是针对web的轻量级的漏洞扫描工具。也就是根据我们提供的被扫描地址,快速的扫描出其所有的漏洞,包含高中低及信息泄露等漏洞。

结合我们前面的介绍,大家想想,Goby探测出ip地址开放的所有服务及应用,然后直接丢给AWVS,那么AWVS是不是就可以直接进行扫描了,然后存在的网站存在的漏扫是不是一幕了然了,还需要我们去手动挖么,很显然了啊,这俩工具一联动,躺着收洞洞呗。

Goby 错误异常汇总

https://cn.gobies.org/faq.html

2.Goby安装

1.在附件中下载 goby-win-x64-1.9.320.zip

2.解压到喜欢的位置

3.解压目录找到Goby.exe 右键–管理员运行

4.点击【是】

5.点击【More】如图所示,点击【EN】,点击【CN】

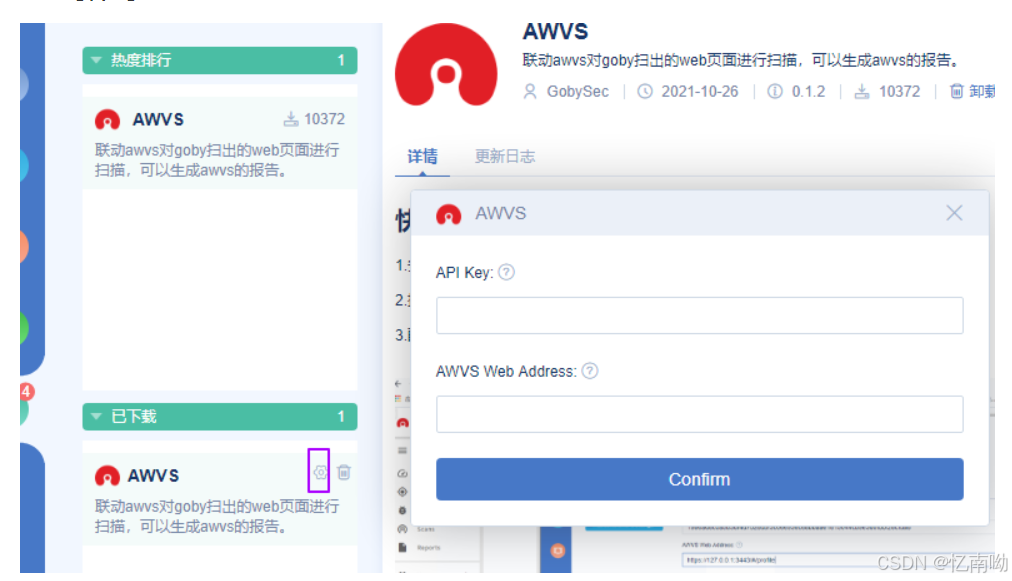

6.点击【扩展程序】,搜索【AWVS】,点击【下载】

7.点击【已下载】

8.点击【设置】

9.切换到【AWVS】,点击【用户】,点击【Profile】

10.找到【API Key】,点击【Generate New Api Key】

11.点击【Show】

12.点击【copy】

13.切换【Goby】,粘贴【API Key】和输入【AVWS WEB ADDress】,点击【Confirm】

14.点击【设置】,点击【扩展设置】,点击【确认】

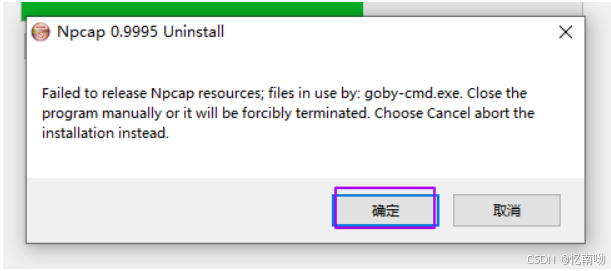

3.安装npcap-0.9995.exe

1.右键点击附件里的【npcap-0.9995.exe】,选则【以管理员身份运行】

2.点击【是】

3.点击【I Agree】

4.点击【Install】

5.点击【确定】

6.点击【Next】

7.点击【Finish】

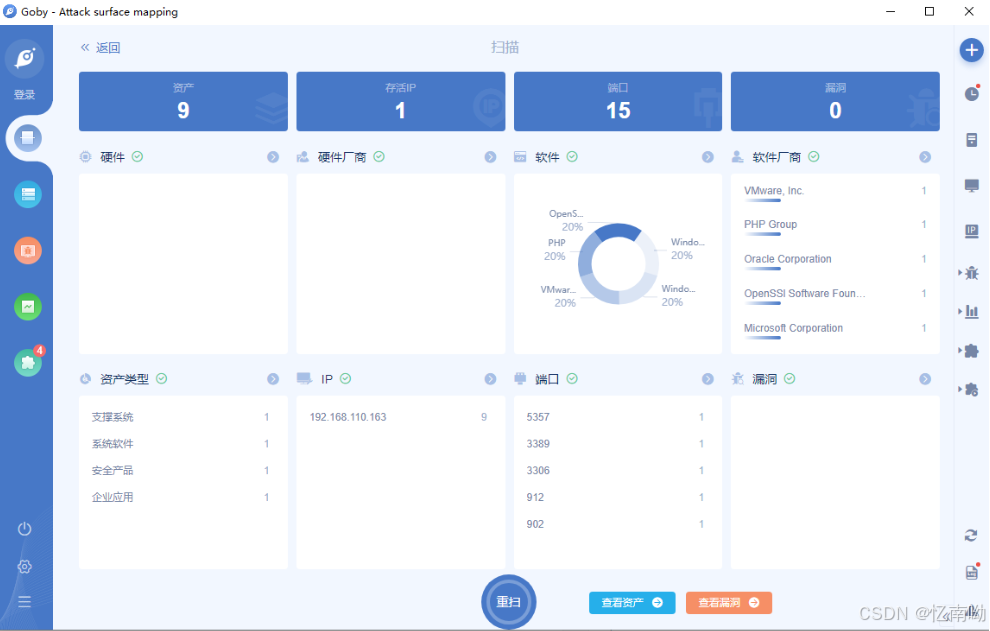

4.Goby+AWVS联动扫描

1.点击【扫描】

2.输入ip进行扫描,点击【开始】

3.等待扫描结果

4.点击【Web检测】

5.点击【awvs】扫描

6.切换到【AWVS】,点击【Scans】,点击【Goby传过来的任务】

7.切回到【Goby】,点击【扩展程序】,点击【awvs】

8.选择报告模板,点击【Generate】,生成报告

9.点击【Export】可以导出报告

886

886

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?