一、知识点

查看iptables服务

查看和删除iptables规则

设置iptables的策略及规则

二、实验

iptables 包含4个表,5个链。其中表是按照对数据包的操作区分的,链是按照不同的 Hook 点来区分的,表和链实际上是netilter的两个维度。4个表:flter,nat,mangle,raw,默认表是 filter(没有指定表的时候就是filter表)。表的处理优先级:raw>mangle>nat>filter。filter:一般的过滤功能。nat:用于nat功能(端口映射,地址映射等)。Mangle:用于对特定数据包的修改。Raw:优先级最高,设置raw时一般是为了不再让 iptables 做数据包的链接跟踪处理,提高性能。

5个链:PREROUTING、INPUT、FORWARD、OUTPUT、POSTROUTING。

PREROUTING:数据包进入路由表之前

INPUT:通过路由表后目的地为本机

FORWARDING:通过路由表后,目的地不为本机OUTPUT:由本机产生,向外转发

POSTROUTIONG:发送到网卡接口之前。

1、清空iptables之前的策略

iptables -F

2、使用iptables 指定表

iptables内置了filter、nat、raw、mangle四张表

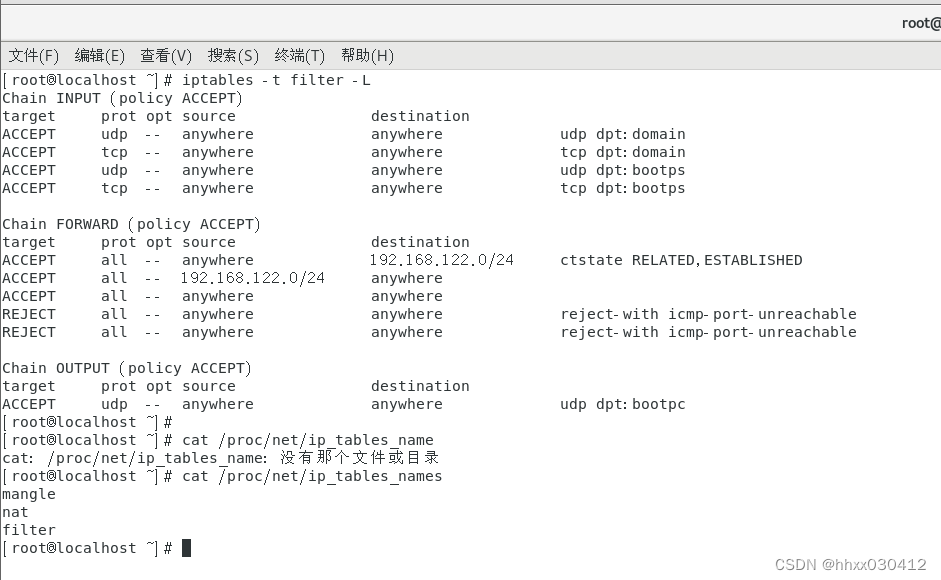

然后我们可以使用iptables -t filter -L 查看表filter的规则

查看IPtable的表:cat /proc/net/ip_tables_names

输入策略:操作机可以ping目标机;目标机不能ping操作机

iptables -A INPUT -p icmp --icmp-type 8 -j DROP ,将添加的规则保存到文件中

iptables-save > /etc/iptables.up.rules,使用cat查看这个文件

设置filter表中3个链的默认策略为拒绝

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

iptables -L

自己创建链

iptables -N linux 添加

iptables -X linux 删除

禁止某个主机的数据包传输进来

iptables -A INPUT -s ip -j DROP

拒绝外界主机访问本机tcp协议的100-1024

iptables -A INPUT -p tcp --dport 100:1024 -j DROP

本文介绍iptables的基本概念,包括其包含的四个表和五个链,并详细解释如何进行iptables规则的配置与管理,例如清除策略、设置默认策略及创建自定义链。

本文介绍iptables的基本概念,包括其包含的四个表和五个链,并详细解释如何进行iptables规则的配置与管理,例如清除策略、设置默认策略及创建自定义链。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?