「技术灵魂三问」

为什么HTTPS同时使用RSA和AES?

TLS握手过程藏着哪些加密玄机?

量子计算机真的能破解现代加密吗?

本文将带你深入加密世界,解密数据传输的安全密码!

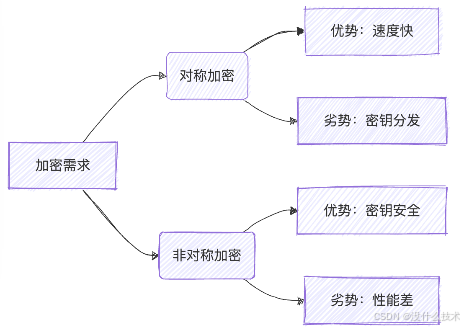

🔑 加密算法双雄:对称 vs 非对称

1.1 性能与安全的博弈论

1.2 混合加密系统的终极方案

// 伪代码示例:HTTPS的加密组合

void httpsCommunication() {

// 非对称加密协商会话密钥

byte[] sessionKey = RSA.encrypt(randomKey, serverPublicKey);

// 对称加密传输数据

byte[] encryptedData = AES.encrypt(data, sessionKey);

}

🔐 RSA算法深度解剖

2.1 数学之美:大质数分解难题

密钥生成流程:

- 选择两个大质数 p=61,q=53

- 计算n=pq=3233

- 计算φ(n)=(p-1)(q-1)=3120

- 选择e=17(1<e<φ(n)且互质)

- 计算d=2753(满足ed ≡1 mod φ(n))

# 扩展欧几里得算法实现

def mod_inverse(a, m):

g, x, y = extended_gcd(a, m)

return x % m

2.2 实战中的RSA陷阱

常见错误示例:

// 错误:直接加密大文件

byte[] data = Files.readAllBytes(hugeFile); // 可能超过密钥长度

byte[] encrypted = cipher.doFinal(data); // 抛出IllegalBlockSizeException

正确方案:

- 分段加密(PKCS#1标准)

- 结合AES传输(最佳实践)

🚀 AES算法进阶指南

3.1 轮次加密的魔法

AES-128加密流程:

- 密钥扩展:1个初始密钥→11个轮密钥

- 初始轮密钥加

- 执行9轮标准轮:

- 字节代换(S-Box)

- 行位移(ShiftRows)

- 列混淆(MixColumns)

- 轮密钥加

- 最终轮(省略列混淆)

// AES列混淆核心代码(C语言实现)

void MixColumns(unsigned char state[4][4]) {

for(int i=0; i<4; ++i) {

unsigned char s0 = mul02(state[0][i]) ^ mul03(state[1][i]) ^ state[2][i] ^ state[3][i];

// ...其他三列类似计算

}

}

3.2 工作模式对比表

| 模式 | 是否需要IV | 并行性 | 错误传播 | 典型用途 |

|---|---|---|---|---|

| ECB | ❌ | ✔️ | ❌ | 简单数据加密 |

| CBC | ✔️ | ❌ | ✔️ | 文件/网络传输 |

| CTR | ✔️ | ✔️ | ❌ | 实时流加密 |

| GCM | ✔️ | ✔️ | ❌ | 需要认证的加密 |

🛡 TLS协议全景解析

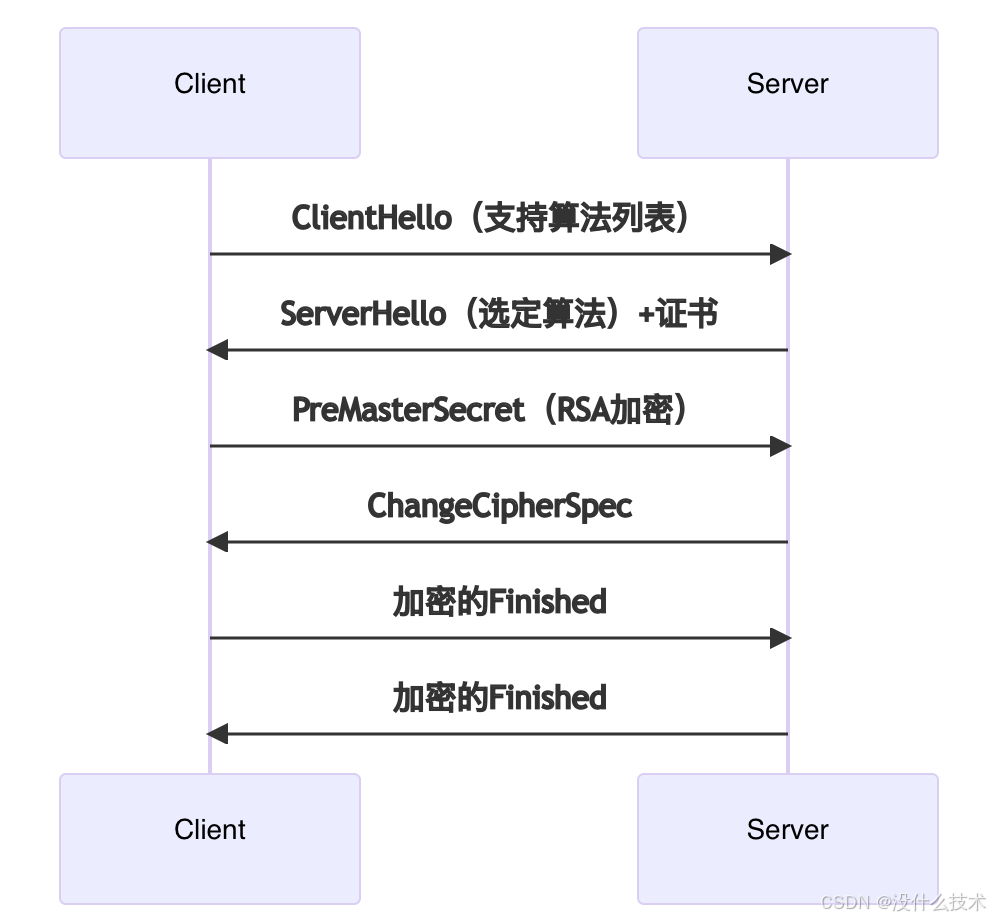

4.1 TLS 1.2握手流程

4.2 TLS 1.3重大改进

- 握手时间减少到1-RTT

- 移除不安全的加密套件

- 前向安全成为强制要求

- 0-RTT快速重连(需谨慎使用)

🔥 量子计算冲击下的加密革命

5.1 后量子密码学(PQC)候选算法

| 类型 | 代表算法 | 密钥尺寸 | 特点 |

|---|---|---|---|

| 格密码 | Kyber | 1-2KB | NIST首选方案 |

| 哈希签名 | SPHINCS+ | 8-49KB | 保守选择 |

| 编码密码 | McEliece | 1MB+ | 抗量子但低效 |

5.2 混合加密过渡方案

func hybridEncrypt(msg []byte) ([]byte, error) {

// 传统RSA加密

rsaCipher := EncryptRSA(sessionKey)

// 抗量子加密

kyberCipher := EncryptKyber(sessionKey)

// 组合两种加密结果

return append(rsaCipher, kyberCipher...), nil

}

💻 实战:用OpenSSL实现加密通信

6.1 生成RSA密钥对

# 生成2048位的私钥

openssl genpkey -algorithm RSA -out private.key -pkeyopt rsa_keygen_bits:2048

# 提取公钥

openssl rsa -pubout -in private.key -out public.key

6.2 AES文件加密示例

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad

key = b'Sixteen byte key'

iv = b'InitializationV'

cipher = AES.new(key, AES.MODE_CBC, iv)

with open('secret.txt', 'rb') as f:

plaintext = f.read()

ciphertext = cipher.encrypt(pad(plaintext, AES.block_size))

with open('secret.enc', 'wb') as f:

f.write(ciphertext)

📊 加密算法性能天梯(2023)

| 算法 | 加密速度(MB/s) | 安全强度 | 量子抗性 | 推荐场景 |

|---|---|---|---|---|

| AES-256-GCM | 1200 | 256bit | ❌ | 主流数据加密 |

| ChaCha20 | 1500 | 256bit | ❌ | 移动设备加密 |

| RSA-4096 | 0.5 | 128bit | ❌ | 密钥交换 |

| ECDSA-secp521 | 850 | 256bit | ❌ | 数字签名 |

| Kyber-1024 | 320 | 256bit | ✔️ | 量子安全通信 |

🚨 常见安全漏洞警示

7.1 弱随机数灾难

// 错误示例:使用时间作为随机种子

SecureRandom random = new SecureRandom();

random.setSeed(System.currentTimeMillis()); // 可预测!

// 正确做法:让系统自动选择安全种子

SecureRandom safeRandom = new SecureRandom();

7.2 BEAST攻击防御

# Nginx配置强制使用TLS 1.2+和AEAD加密套件

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384';

📚 开发者必备加密清单

- 密钥管理:

- 使用HSM(硬件安全模块)

- 定期轮换密钥

- 算法选择:

- 优先选择AES-GCM

- 弃用SHA1/MD5

- 协议配置:

- 强制TLS 1.2+

- 启用完全前向保密

「终极忠告」 永远不要自己实现加密算法!使用经过严格验证的库(如OpenSSL、Bouncy Castle),并定期更新依赖库版本。

✍️ 本文持续修订于:2023-08-20

🏷️ 相关标签:#网络安全 #密码学 #TLS #RSA #AES

🔗 延伸阅读:

📢 互动话题:你在项目中遇到过哪些加密相关的"坑"?是如何解决的?欢迎在评论区分享经验!如果觉得本文有帮助,请点赞⭐收藏支持~ 😊

898

898

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?