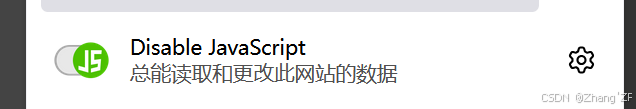

Pass-1 前端绕过

使用此插件关闭前端验证

直接上传.php文件

成功

Pass-2 服务器端检测

将上传文件类型改为image/jpeg,上传成功

Pass-3 黑名单绕过

上传文件后缀名为.php5

Pass-4 .htaccess

先上传.htaccess文件,再将带有一句话木马的图片上传

<FilesMatch "app">

SetHandler application/x-httpd-php

</FilesMatch>

Pass-5 . .绕过 和user.ini

上传文件后缀名为.php. .(根据windows特性,会将空格和.删除)

Pass-6 大小写绕过

上传文件后缀名为.phP

Pass-7 空格绕过

上传文件后缀为.php ‘(空格单引号)

Pass-8 . 绕过

后缀名.php.

Pass-9 ::$DATA 特殊符号绕过

后缀添加::$DATA

Pass-10 . .点 空格 点绕过

后缀名.php. .(点 空格)

Pass-11 双写绕过

将php双写pphpph进行绕过

Pass-12 %00截断(GET型)

需要php版本低于5.3(因为studypro无法下载5.3以下的版本,所以这里只做演示)

先上传图片码,再将get传参地方加入/yijian.php(GET请求中会对输入的内容进行URL解码)

Pass-13 %00截断(POST型)

POST请求有不同,因为在上传表单中存在一个enctype的属性,而且在enctype=”multipart/form-data”这里,是不会对表单中的数据进行解码的,需要我们将POST中的%00解码后传入。

Pass-14 图片马(文件包含)

将一句话木马与图片合并生成图片码,进行上传,然后由于无法解析php代码,所以需要用文件包含的形式去访问上传的代码,进行解析php代码

Pass-18 条件竞争

这里涉及到竞争型漏洞:需要同时大量上传并且访问木马文件,所以我们需要bp进行抓两个包,同时进行,在极短 的窗口期可以访问到木马

1464

1464

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?