0x00

文件包含形成原因:

文件包含漏洞的产生原因是在通过 PHP 的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。php 中引发文件包含漏洞的通常是以下四个函数:1、include() 当使用该函数包含文件时,只有代码执行到 include() 函数时才将文件包含进来,发生错误时只给出一个警告,继续向下执行。2、include_once() 功能和 include() 相同,区别在于当重复调用同一文件时,程序只调用一次。3、require() 只要程序一执行就会立即调用文件,发生错误的时候会输出错误信息,并且终止脚本的运行4、require_once() 它的功能与 require() 相同,区别在于当重复调用同一文件时,程序只调用一次。当使用这四个函数包含一个新文件时,该文件将作为 PHP 代码执行,php 内核并不在意

在这次总结中主要是include()出现的漏洞

0x01

题目:file_inlcude

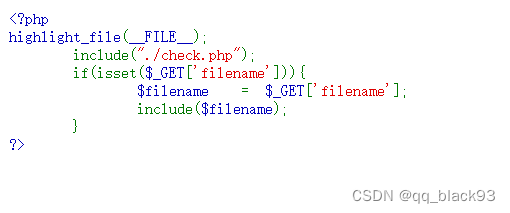

本题用思路filename参数来传payload

先是用php://filter/read=convert.base64-encode/resource=flag.php去试探

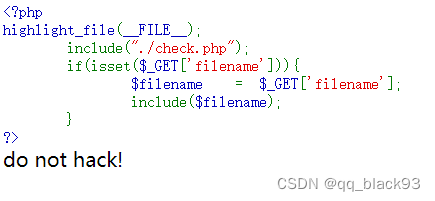

回显为do not hack ! 说明存在对输入的过滤

尝试用协议的其他方法先对check.php

看的出来过滤了某些关键字符

本文总结了PHP文件包含漏洞的原因,涉及include(), include_once(), require(), require_once()四个函数,并通过实例分析了如何利用payload绕过过滤,包括php://filter, php://input等伪协议的使用。同时,文章探讨了CTF比赛中常见的解题思路,并提出了防御措施,如限制输入关键字,禁用allow_url_fopen和allow_url_include,以及调整目录权限。"

124903075,11352921,使用pyinstaller将Python程序打包成exe,"['Python', 'pycharm', 'IDE', '打包工具']

本文总结了PHP文件包含漏洞的原因,涉及include(), include_once(), require(), require_once()四个函数,并通过实例分析了如何利用payload绕过过滤,包括php://filter, php://input等伪协议的使用。同时,文章探讨了CTF比赛中常见的解题思路,并提出了防御措施,如限制输入关键字,禁用allow_url_fopen和allow_url_include,以及调整目录权限。"

124903075,11352921,使用pyinstaller将Python程序打包成exe,"['Python', 'pycharm', 'IDE', '打包工具']

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3414

3414

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?