#更新中

update 2024.12.9

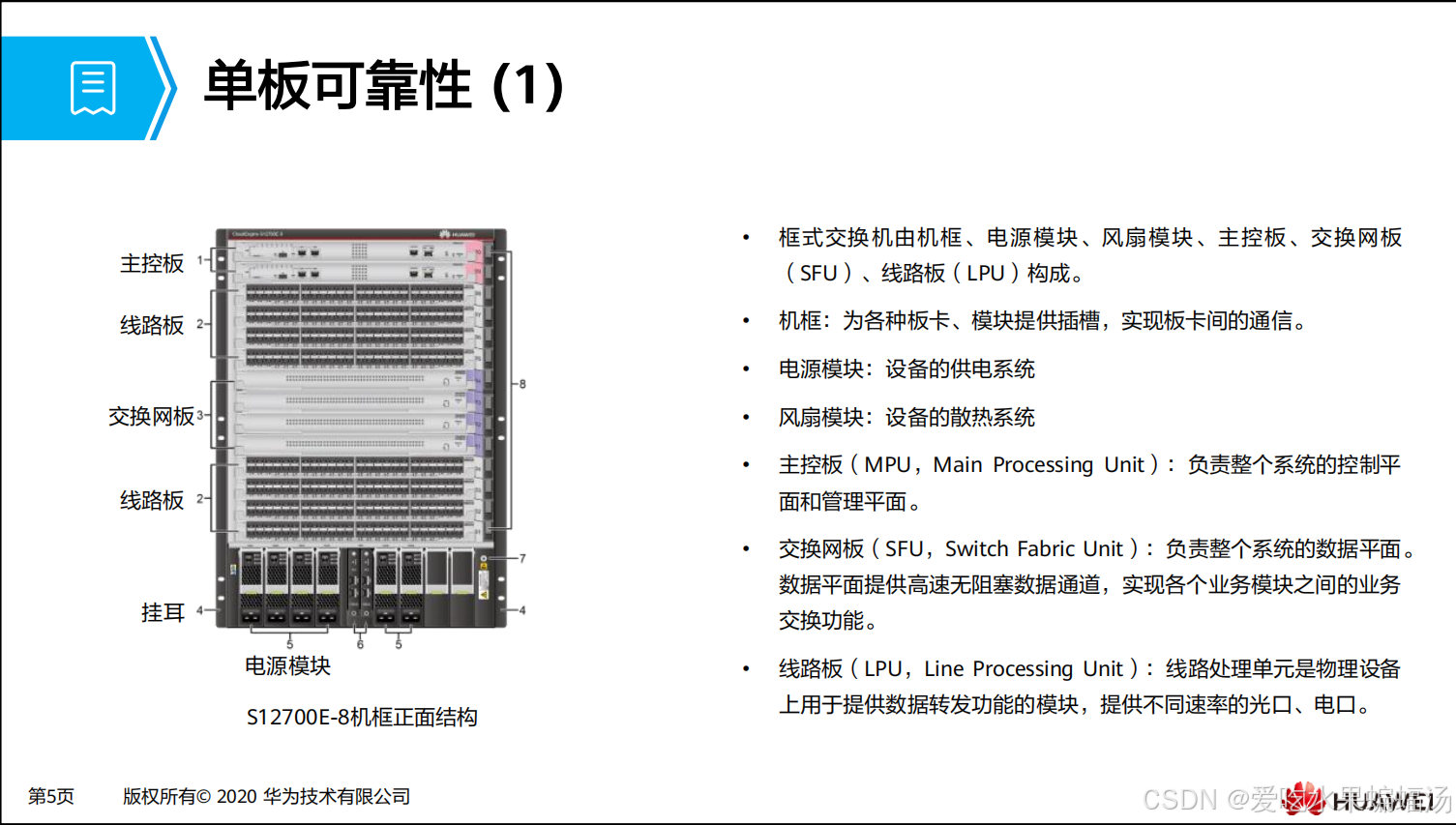

框式交换机、单板可靠性

单板都有主备,当主单板故障,备单板可以无缝连接

拓扑冗余

对于二三层网络、防火墙等设备,都需要备份,当一台设备不可用,业务可以迅速切换至另一台,回过头来再去维修故障设备。

对于链路,需要备份,当链路down掉,可以迅速切换到另一条链路

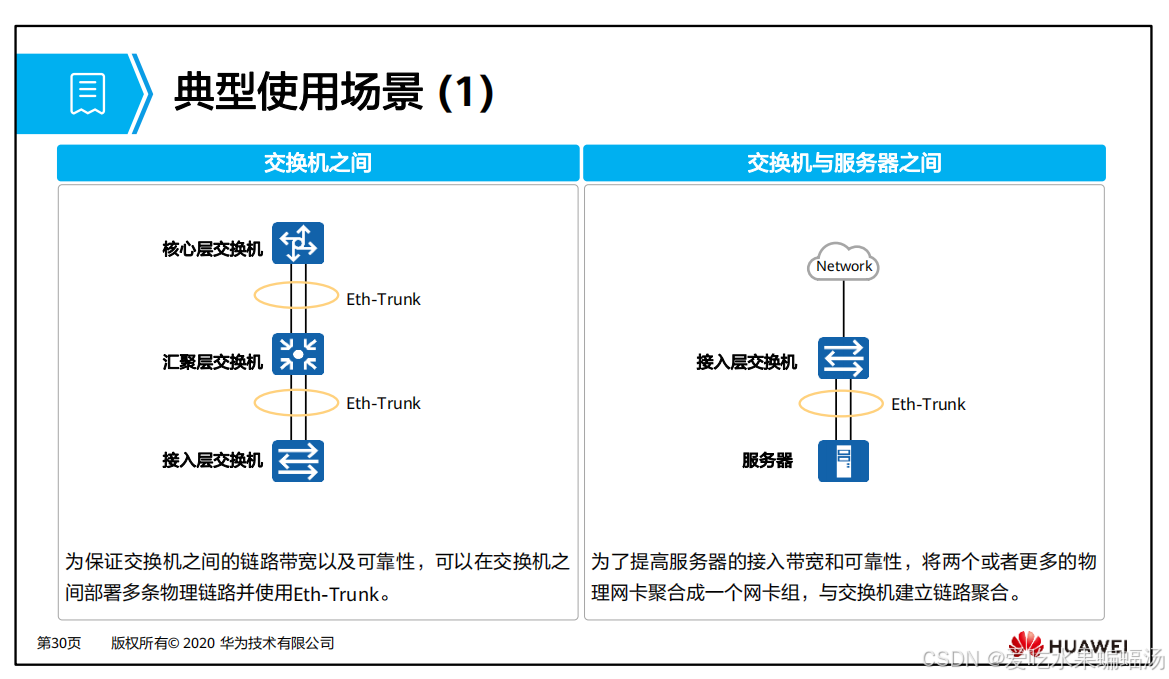

链路聚合

LACP(链路聚合控制协议)

LACP是一种基于IEEE802.3ad标准的实现链路动态聚合与解聚合的协议,它是链路聚合中常用的一种协议

LACPDULACP通过链路聚合控制协议数据单元LACPDU(Link Aggregation Control Protocol Data Unit)与对端交互信息,LACPDU报文中包含设备的系统优先级、MAC地址、接口优先级、接口号和操作Key等信息

LACP主要工作主要包含互发LACPDU报文、确定主动端、确定活动链路、链路切换,具体实现如下

当聚合条件发生变化时,如某个链路发生故障,LACPDU交互信息发生变化,LACP模式会自动调整聚合组中的链路,组内其他可用成员链路接替故障链路维持负载平衡。这样在不进行硬件升级的情况下,可以增加设备之间的逻辑带宽,提高网络的可靠性。

LAG(链路聚合组)、ETH-TRUNK

LAG是指将若干条以太链路捆绑在一起形成一条逻辑链路,也称Eth-Trunk链路

Eth-Trunk主要有以下优势:增加带宽。

提高可靠性

负载分担

应用简单一个聚合组内要求成员接口以下参数相同:

接口速率

双工模式

VLAN配置:接口类型都是Trunk或者Access,如果为ACCcess接口的default VLAN需要

一致,如果为Trunk接口,接口放通的VLAN、缺省VLAN需要一致。LAG的建立有两种模式

手工模式 :不使用LACP协议,手工配置

LACP模式:使用LACP协议,eth-trunk的建立和成员接口的断开加入协商完成

优先级

LACPDU中包含设备优先级、MAC地址、接口优先级、接口号

设备优先级先根据设备优先级,小的作为主动段,被动端根据主动端选择活动接口

如果优先值一致,会选择mac地址小的作为主动端接口优先级

被动端会根据主动端的接口优先级选择活动接口

优先值一致,会根据接口编号选择

负载分担

eth-trunk支持基于报文的ip地址和mac地址来进行负载分担

工作方式逐流负载分担:是指按照一定的规则,如根据五元组(源IP地址、目的IP地址、协议号、源端口号、目的端口号),将报文分成不同的流,同一条流的报文将在同一条链路上转发

逐包负载分担:是指在转发时,按报文到来的次序,将报文均匀地分摊到参与负载的各条链路上

逐流可以更好地适应业务场景,逐包可能会导致乱序

业务场景

eth-trunk配置

#创建LAG[sys]

interface eth-trunk [id]

#模式[eth-trunk]

mode [lacp | manual load-balance]

#接口加入LAG[eth-trunk]

trunkport [interface]

#接口加入LAG[interface]

eth-trunk [id]

#使能允许不同速率接口加入LAG[eth-trunk]

mixed-rate link enable

#LACP设备优先级[sys]

lacp priority [number]

#lacp接口优先级[interface]

lacp priority [number]

#最大轰动接口数

max active-linknumber [number]

堆叠集群

概述

堆叠(iStack)是指将多台支持堆叠特性的交换机通过堆叠线缆连接在一起,从逻辑上虚拟成一台交换设备,作为一个整体参与数据转发。堆叠是目前广泛应用的一种横向虚拟化技术,具有提高可靠性、扩展端口数量、增大带宽、简化组网等作用

集群(CSS)同样是多台支持集群设备逻辑上虚拟成一台设备

业务应用

堆叠和集群区别

堆叠适用于盒式交换机,而集群适用于框式交换机

集群只能两台设备进行集群,而堆叠不限制数量

BFD

双向转发检测BFD(Bidirectional Forwarding Detection)是一种全网统一的检测机制,用于快速检测、监控网络中链路或者IP路由的转发连通状况。

BFD应用场景

通常,BFD不能独立运行,而是作为辅助与接口状态或与路由协议(如静态路由、OSPF、IS-IS、BGP等)联动使用

- 接口状态联动

链路中断时通过BFD的检测机制可以快速感知,如果没有BFD,则需要一段时间,对于现网,这一段时间时致命的

- 与OSPF联动

- 与VRRP联动

VRRP通过监视BFD会话状态实现主备快速切换,切换时间控制在50毫秒以内。

BFD工作原理

BFD本身没有邻居发现机制,所以背靠路由协议和直连建立会话。

建立会话后,会快速发送BFD报文,在一定时间内没有收到报文回复,则会通知背靠的路由协议和链路接口断开连接

BFD缺省值

BFD配置

BFD检测分单跳多跳,区别就是中间有无其他设备,也就是我们平时ping的ttl

system-view

#使能并进入bfd视图

bfd

#

quit

#对端成员有ipv4地址的情况下

bfd [name <1-64>] bind peer-ip [对端x.x.x.x] ...

#对端成员没有ip地址的情况下

bfd [name <1-64>] bind peer-ip default-ip interface [interface] ...

#设置本地标识符

discriminator local [<1-16384>]

#设置远端标识符

discriminator remote [<1-4294967295>]

#查询bfd状态

disp bfd session all verbose

配置BFD检测VLAN下Eth-Trunk成员链路

BFD for Perlink会话的本端标识符和远端标识符不需要手动配置。

使用BFD for Perlink功能时,请注意BFD单臂回声报文的发送端不可以使能URPF,否则会导致BFD单臂回声功能失效。

bfd [session-name] bind peer-ip [ip-address] [ vpn-instance vpn-name ] interface [interface] source-ip [ip-address] per-link one-arm-echo

DFS动态交换服务

DFS Group

动态交换服务组DFS Group(Dynamic Fabric Service Group),主要用于部署M-LAG设备之间的配对,M-LAG双归设备之间的接口状态,表项等信息同步需要依赖DFS Group协议进行同步

peer-link链路

peer-link链路是一条直连链路且必须做链路聚合,用于交换协商报文及传输部分流量。接口配置为peer-link接口后,该接口上不能再配置其它业务。

为了增加peer-link链路的可靠性,推荐采用多条链路做链路聚合。

防环机制

当流量通过peer-link链路广播到对端M-LAG设备,在peer-link链路与M-LAG成员口之间设置单方向的流量隔离,即从peer-link口进来的流量不会再从M-LAG口转发出去,所以不会形成环路,这就是M-LAG单向隔离机制。

二次故障流量转发场景

peer-link故障+M-LAG设备故障

当peer-link故障但双主检测心跳状态正常会触发DFS备设备上某些端口处于Error-Down状态

M-LAG主设备再故障使能二次故障增强功能dual-active detection enhanced enable

配置

根桥方式

M-LAG主设备和备设备均作为STP网络中的根桥且配置相同的桥ID,将两台设备模拟成同一个根桥,M-LAG主备设备在二层网络中不受其他组网变化的影响,保证正常的工作。

# bash配置根桥和桥ID

system-view

stp root primary

stp bridge-address [mac-address]

commit

#配置DFS Group

dfs-group [dfs-group-id]

source ip [ip-address] peer [peer-ip-address]

#[可选]dual-active detection enhanced enable #使能M-LAG场景下二次故障增强功能。

priority [priority]

#配置M-LAG一致性检查

dfs-group [dfs-group-id]

consistency-check enable mode { strict | loose }

display dfs-group

#配置peer-link

eth-trunk基础配置

undo stp enable

peer-link [peer-link-id]

#配置M-LAG成员接口,lacp模式

mode { lacp-static | lacp-dynamic }

dfs-group [dfs-group-id] m-lag [m-lag-id]

lacp m-lag priority [priority]

lacp m-lag system-id [mac-address]

V-STP方式

#配置V-STP

stp mode { stp | rstp }

stp v-stp enable

#配置DFS Group

dfs-group [dfs-group-id]

source ip [ip-address] peer [peer-ip-address ]

priority [priority]

#配置M-LAG一致性检查

#配置peer-link

interface eth-trunk [trunk-id]

mode lacp-static

stp enable

peer-link [peer-link-id]

#配置M-LAG成员接口

VRRP

虚拟路由冗余协议VRRP(Virtual Router Redundancy Protocol)是一种用于提高网络可靠性的容错协议。通过VRRP,可以在主机的下一跳设备出现故障时,及时将业务切换到备份设备,从而保障网络通信的连续性和可靠性

VRRP应用场景

- 接口状态联动

- 路由状态联动

VRRP工作原理

VRRP的三种状态

VRRP协议中定义了三种状态机:初始状态(Initialize)、活动状态(Master)、备份状态(Backup)。其中,只有处于Master状态的设备才可以转发那些发送到虚拟IP地址的报文。

VRRP选举机制

由几台路由器组成的虚拟路由器又称为VRRP备份组。一个VRRP备份组在逻辑上为一台路由器。VRRP备份组建立后,各设备会根据所配置的优先级来选举Master设备

VRRP工作流程

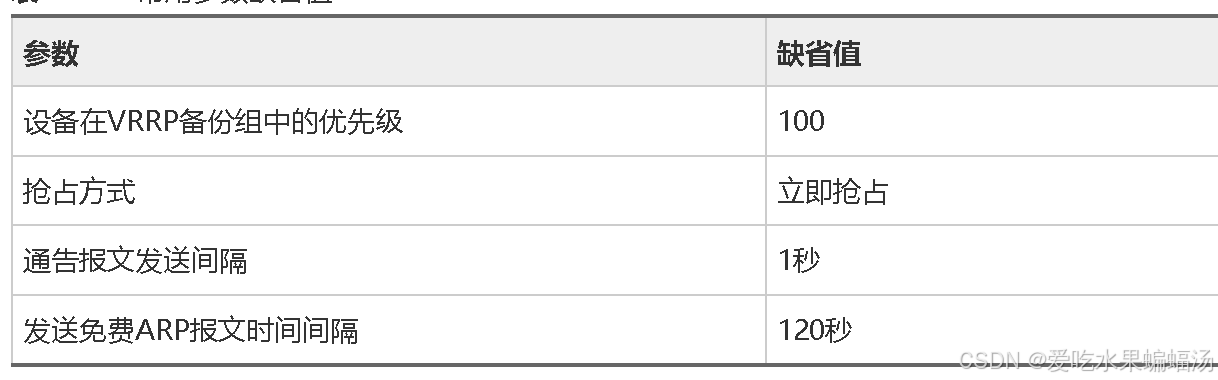

VRRP缺省值

VRRP和堆叠集群的区别

抢占功能

在网络环境不稳定时,为了避免出现双Master设备或由于主备频繁切换导致主机设备学习到错误的Master设备地址,建议用户配置如下抢占方式以增强主备状态的稳定性:

将Backup设备配置为立即抢占,即延迟时间为0,以便在Master设备出现故障后及时切换,减少业务中断时间。

将Master设备配置为延迟抢占,以便Master设备端故障恢复时,先等待其他相关业务恢复故障(如路由收敛),再抢占到Master状态,减少丢包率。

VRRP配置

- 创建备份组

--------主备备份----------

#使能接口三层功能[interface]

undo portswitch

#创建VRRP备份组并给备份组配置虚拟IP地址

vrrp vrid [virtual-router-id 1-255] virtual-ip [virtual-address x.x.x.x]

#

-----------多网关负载分担-------------

#重复主备备份操作

----------单网关负载分担-----------------

#单网关负载分担场景下,去使能ARP快速应答功能

arp fast-reply disable

#

undo portswitch

vrrp vrid [virtual-router-id 1-255] virtual-ip [virtual-address x.x.x.x]

#配置设备在备份组中的优先级,数值越大,优先级越高

vrrp vrid [virtual-router-id] priority [priority-value 1-254]

#创建VRRP负载分担管理组

vrrp vrid [virtual-router-id] load-balance

#将VRRP备份组加入到VRRP负载分担管理组。

vrrp vrid [virtual-router-id] join load-balance-vrrp vrid [virtual-router-id]

- 配置优先级

vrrp vrid [virtual-router-id] priority [priority-value 1-254]

- 查看配置结果

display vrrp [ interface interface-type interface-number ] [ virtual-router-id ] statistics

FRR

概述

FRR(Fast ReRoute)是一种网络快速重路由技术。

当网络中出现链路或节点故障时,迅速将数据流量切换到备份路径。

最大程度减少服务中断时间,保障网络的高可用性和业务的连续性。

原理

备份路径计算:

基于 SPF 算法扩展,FRR 在此基础上进行扩展,除了主路径,还会计算出多条备份路径。

故障检测机制:

链路层通过物理层和数据链路层的机制来检测链路的连通性

网络层协议(如 OSPF、IS - IS 等)具备故障检测功能

切换、恢复、同步:

当检测到主路径故障时,节点会根据预先计算好的备份路径列表,按照一定的优先级选择合适的备份路径

主路径恢复后,设备会将流量从备份路径回迁到主路径上

回迁流量之前,设备确保备份路径上剩余的数据全部转发完毕,避免数据丢失或重复传输

配置

# 链路层 FRR 配置示例

frr

frr-policy link_protection #创建名为 link_protection 的 FRR 策略。

backup-interface GigabitEthernet0/0/1 # GigabitEthernet0/0/1 为备份接口。

apply frr-policy link_protection link-protection destination 192.168.3.0 mask 255.255.255.0 #将该策略应用于目的地址为 192.168.3.0/24 的链路保护。

# ospf frr 配置示例

frr#进入 FRR 配置视图。

frr-policy ospf_frr_policy#创建名为 ospf_frr_policy 的 FRR 策略。

backup-nexthop 192.168.2.2 preference 100#指定备份下一跳地址为 192.168.2.2,优先级为 100。

apply frr-policy ospf_frr_policy node-protection destination 192.168.3.0 mask 255.255.255.0#将策略应用于目的地址为 192.168.3.0/24 的节点保护。

实验

BFD

配置VLANIF接口BFD单跳检测

SW1:

vlan 10

#

interface Vlanif10

ip address 1.1.1.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

bfd

quit

bfd vlanif-test bind peer-ip 1.1.1.4 interface Vlanif10

discriminator local 1

discriminator remote 2

SW2:

vlan 10

#

interface Vlanif10

ip address 1.1.1.4 255.255.255.0

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

bfd vlanif-test bind peer-ip 1.1.1.1 interface Vlanif10

discriminator local 2

discriminator remote 1

shutdown SW4的g1/0/0端口模拟链路故障,然后继续查看bfd状态

单臂回声

单臂回声的应用场景,发送端支持BFD功能,接收端不支持BFD,在发送端配置one-arm-echo

bfd atob bind peer-ip 10.1.1.6 interface vlanif13 source-ip 10.1.1.5 one-arm-echo

discriminator local 1

配置BFD检测VLAN下Eth-Trunk成员链路 BFD for Perlink会话

背景,为聚合链路配置单跳检测,如果链路成员故障,会导致bfd 误报down,业务中断。

但是因为其他链路选举上,业务不会中断,bfd坏事了

BFD peerlink可以规避这个问题

SW1:

vlan 10

#

interface Vlanif10

ip address 1.1.1.1 255.255.255.0

#

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 10

port-group 1

group-member g1/0/0 to g1/0/1

undo shutdown

eth-trunk 1

#

bfd

quit

bfd eth-trunk-bfd-test bind peer-ip 1.1.1.2 interface Vlanif10 source-ip 1.1.1.1 per-link one-arm-echo

SW2:

vlan 10

#

interface Vlanif10

ip address 1.1.1.2 255.255.255.0

#

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 10

port-group 1

group-member g1/0/0 to g1/0/1

undo shutdown

eth-trunk 1

配置BFD检测三层Eth-Trunk成员链路

与二层BFD检测eth-trunk成员链路一样,这里配置link-bundle可以很好的规避bfd误报,但这里是两台设备都要配置

bfd atob bind link-bundle peer-ip 10.1.1.6 interface eth-trunk 1 source-ip 10.1.1.5

VRRP

配置VRRP主备备份

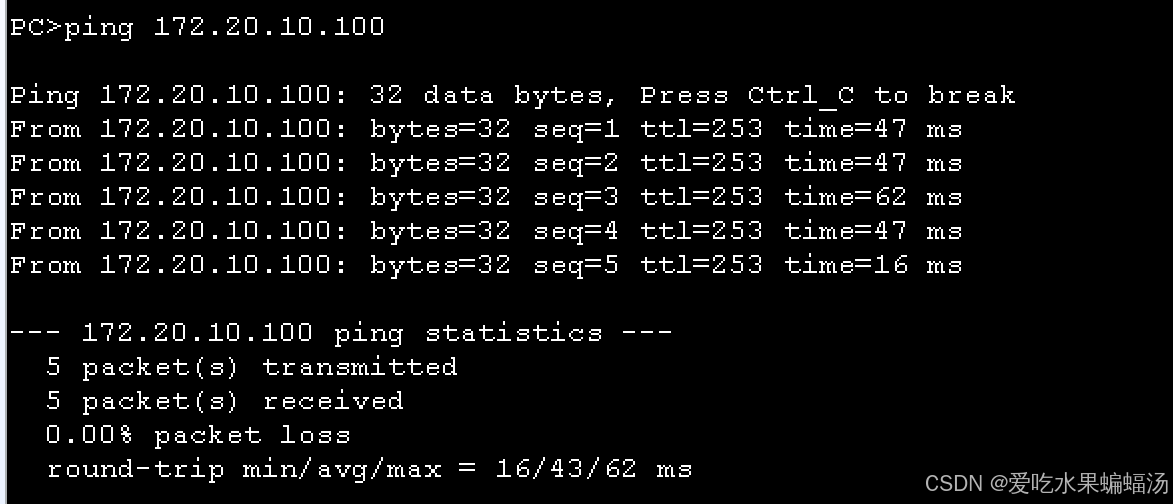

PC1可以ping通server

模拟CE1故障,链路正常

CE1:

--------------------vlan配置-----------------

vlan batch 10 20

interface Vlanif10

ip address 10.1.1.1 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

vrrp vrid 1 priority 120

vrrp vrid 1 preempt timer delay 20

#

interface Vlanif20

ip address 192.168.1.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 20

#

--------------路由ospf配置----------------

#

router id 1.1.1.1

ospf 100

area 0.0.0.1

network 10.1.1.0 0.0.0.255

network 192.168.1.0 0.0.0.255

#

---------------vrrp配置--------------

interface Vlanif10

vrrp vrid 1 virtual-ip 10.1.1.111

vrrp vrid 1 priority 120

vrrp vrid 1 preempt timer delay 20

CE2:

#

vlan batch 10 30

#

router id 2.2.2.2

#

interface Vlanif10

ip address 10.1.1.2 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

#

interface Vlanif30

ip address 192.168.2.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 30

#

ospf 100

area 0.0.0.1

network 10.1.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

#

#

router id 3.3.3.3

#

vlan batch 20 30 40

#

interface Vlanif20

ip address 192.168.1.2 255.255.255.0

#

interface Vlanif30

ip address 192.168.2.2 255.255.255.0

#

interface Vlanif40

ip address 172.20.10.1 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 20

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 30

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 40

#

ospf 100

area 0.0.0.1

network 172.20.10.0 0.0.0.255

network 192.168.0.0 0.0.255.255

#

在互通的前提下,可以看到CE2是备份组

这里我遇到一个问题,如果CE2显示主备份,那么vrrp没有成功建立,配置没错的情况下,就是CE1和CE2不通,发现是vlan 10没有配置pvid vlan 10。我自己的理解是,如果没有配置默认pvid,报文会以vlan1的身份发送,而vlan 10才有ip地址,没有源ip,所以应该是报文被本端丢弃了

shutdown CE1g1/0/0口,模拟CE1故障,查看CE2是否切换为master状态

可以看到,成功切换并且pc正常通服务器

配置VRRP与BFD联动监视上行链路

配置思路:

1、vlan、vlanif、 ospf,IP互通

2、CE1和CE2建立vrrp

3、CE1和CE5建立bfd

CE1:

#

vlan batch 10 20

#

router id 1.1.1.1

#

interface Vlanif10

ip address 10.1.1.1 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

vrrp vrid 1 priority 120

vrrp vrid 1 preempt timer delay 20

vrrp vrid 1 track bfd session-name vrrp-bfd reduce 40

#

interface Vlanif20

ip address 192.168.1.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 20

#

bfd vrrp-bfd bind peer-ip 172.20.1.2

discriminator local 1

discriminator remote 2

#

ospf 100

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 192.168.1.0 0.0.0.255

area 0.0.0.1

CE2:

#

vlan batch 10 30

#

router id 2.2.2.2

#

interface Vlanif10

ip address 10.1.1.2 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

#

interface Vlanif30

ip address 192.168.2.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk pvid vlan 10

port trunk allow-pass vlan 10

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 30

#

ospf 100

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

CE3:

#

vlan batch 20 40

#

router id 3.3.3.3

#

interface Vlanif20

ip address 192.168.1.2 255.255.255.0

#

interface Vlanif40

ip address 172.20.1.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk allow-pass vlan 20

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 40

#

ospf 100

area 0.0.0.0

network 172.20.1.0 0.0.0.255

network 192.168.1.0 0.0.0.255

#

CE4:

#

vlan batch 30 50

#

router id 4.4.4.4

#

interface Vlanif30

ip address 192.168.2.2 255.255.255.0

#

interface Vlanif50

ip address 172.20.2.1 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk allow-pass vlan 30

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 50

#

ospf 100

area 0.0.0.0

network 172.20.2.0 0.0.0.255

network 192.168.2.0 0.0.0.255

#

CE5:

#

vlan batch 40 50

#

router id 5.5.5.5

#

interface Vlanif40

ip address 172.20.1.2 255.255.255.0

#

interface Vlanif50

ip address 172.20.2.2 255.255.255.0

#

interface GE1/0/0

undo shutdown

port link-type trunk

port trunk allow-pass vlan 40

#

interface GE1/0/1

undo shutdown

port link-type trunk

port trunk allow-pass vlan 50

#

interface LoopBack0

ip address 5.5.5.5 255.255.255.255

#

bfd vrrp-bfd bind peer-ip 192.168.1.1

discriminator local 2

discriminator remote 1

#

ospf 100

area 0.0.0.0

network 5.5.5.5 0.0.0.0

network 172.20.0.0 0.0.255.255

#

第一步ip互通,pingCE5的环回口验证

第二部验证vrrp

第三步验证bfd,模拟CE5g1/0/0故障,可以看到vrrp的优先值变为80,链路正常

参考

https://blog.youkuaiyun.com/qq_26879323/article/details/113276670

https://zhuanlan.zhihu.com/p/44099528

https://support.huawei.com/hedex/hdx.do?docid=EDOC1100195125&id=ZH-CN_CONCEPT_0141107711

https://support.huawei.com/enterprise/zh/doc/EDOC1100075466/51414c4d

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?