准备

1.安装metaploitable靶场

2.metaploitable靶场是ubuntu操作系统

清除IP

sudo dhclient -r

重新获取IP

sudo dhclient

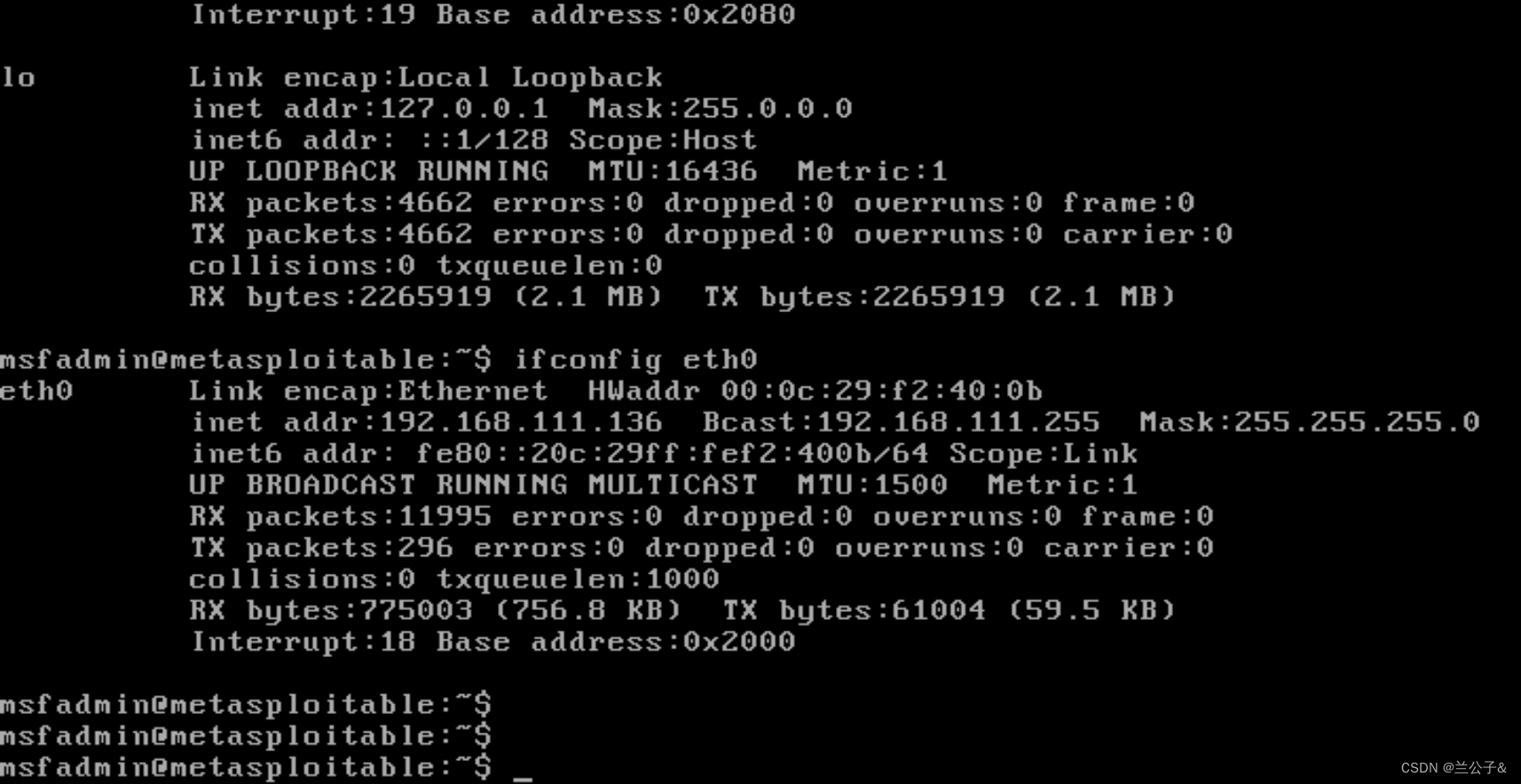

重新分配一下ip,使ip与kali保持同一网段

Samba MS-RPC Shell 命令注入漏洞(CVE-2007-2447)

1.漏洞描述

Samba是Samba团队开发的一套可使UNIX系列的操作系统与微软Windows操作系统的SMB/CIFS网络协议做连结的自由软件。

该软件支持共享打印机、互相传输资料文件等。

Samba在处理用户数据时存在输入验证漏洞,远程攻击者可能利用此漏洞在服务器上执行任意命令。

Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh。

如果在调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令。

2.漏洞成因

传递通过 MS-RPC 提供的未过滤的用户输入在调用定义的外部脚本时调用/bin/sh,在 smb.conf 中,导致允许远程命令执行。

3.影响版本及说明

这个模块利用漏洞执行命令,在 Samba 版本 3.0.20 到 3.0.25rc3 当使用非默认用户名映射脚本配置选项。

通过指定一个

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2958

2958

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?