1.pikachu官方描述,“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

2.验证码绕过(on server)

对于服务端验证的验证码使用bp抓包进行修改。第一步先抓包,发送到测试器中。这时候验证码设置的是有默认时长,因此可以多尝试绕过破解,将密码添加变量。

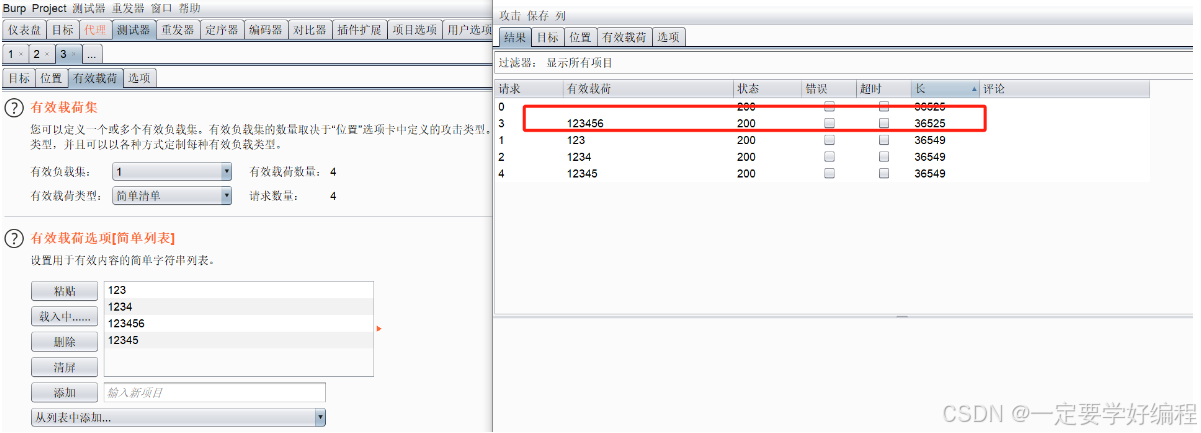

有效载荷可以选择自己的密码字典,这里我只做个测试。

发现得出密码是123456。

2.验证码绕过(on client)

这里是前端js代码验证,可以直接使用bp抓包,删除验证码字段,就可以达到绕过验证码的目的。

即可发现得出密码是123456。

3.token防爆破绕过

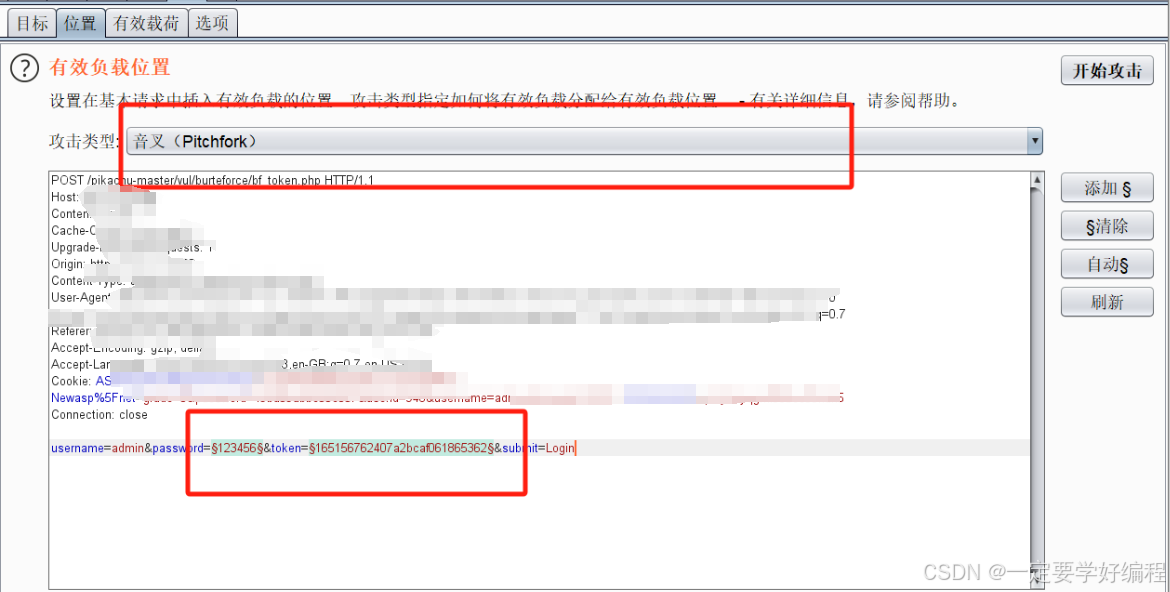

第一步仍然使用bp抓包,这次攻击类型使用音叉,音叉是一对一搭配作用。将密码和token设置变量值,然后进行爆破测试。

在选项找到Grep-Extract,在这里设置开始结束,每次得到token值,因为token是每次发送请求都是需要更新的,每次得到发送一个token值然后跟爆破的密码一对一搭配然后去爆破。同时在选项、请求引擎、设置线程数为1,否则不会成功。

有效负载集1

有效负载集2

有效负载集2

最后开始攻击

攻击成功,得到密码为123456

4.pikachu爆破测试验证码绕过的一些技巧,如果能帮到你,麻烦点个关注,以后也会多多分享一些实战技巧的。。。。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?