【密码学】第一章 引言

1.1信息安全面临的威胁

1.1.1安全威胁

人们对信息安全的认识经历了以下几个阶段

- 20世纪70年代,密码学主要用于军事方面。

- 20世纪80年代,微机与局域网兴起,安全服务、安全机制等基本框架,成为信息安全的重要内容。

- 20世纪90年代,因特网发展,用户的安全开始兴起。

攻击的分类:

-

被动攻击(无法被察觉)

被动攻击主要分为两类:- 信息内容获取

- 业务流分析(即推测信息)

被动攻击难以检测而非难以预防

举例:打电话被监听

-

主动攻击(在核对后会被发现)

主动攻击分为三类:- 中断

- 篡改

- 伪造

安全:保密性,可用性,完整性,真实性

1.1.2 入侵者和病毒

入侵者:非恶意用户及黑客

恶意程序:陷门,逻辑炸弹,木马,病毒,蠕虫

1.1.3 安全业务

保密业务:保护数据以防被动攻击,保密业务分为不同级别。认证业务:用于保证通信的真实性。完整性任务:确保通信的完整性。不可否认业务:防止通信双方对通信否认。访问控制:检查是否拥有权限。

1.2 信息安全模型

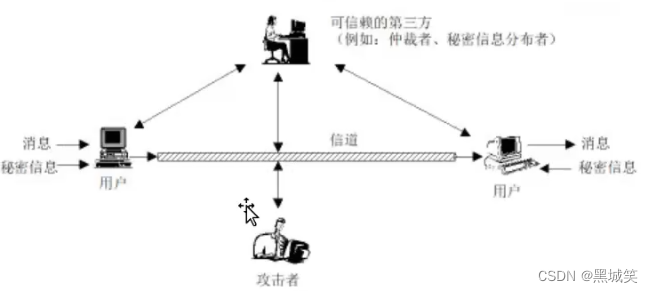

通信双方欲传递某个消息,需通过以下方式建立一个逻辑上的信息通道:首先在网络中定义从发方到收方的一个路由,然后在该路由上共同执行通信协议。

下图是信息安全的基本模型

在传输过程存在两种阵营:

可信第三方(确保通信正常进行)没有完全绝对可信的第三方- 攻击者(对通信进行破坏、监听)

安全传输技术有两个基本成分:

- 消息的安全传输

- 通信双方共享的秘密信息,如密钥

安全网络通信需要考虑:

- 加密算法

- 用于加密算法的秘密信息

- 秘密信息的分布和共享

- 使用加密算法和秘密信息以获得安全服务所需要的协议

对未授权访问的安全机制可分为两道防线,第一道是守卫者(如防火墙,用于拒绝非授权用户访问、检测并拒绝病毒),第二道防线由一些内部控制部件构成(检查是否有未授权的入侵者)

1.3 密码学基本概念

1.3.1 保密通信系统

基本要素:

明文:发送发即要发送的消息密文:明文经过密码变换后的消息加密:由明文变换为密文的过程解密:由密文恢复出原明文的过程加密算法:对明文进行加密时所采用的一组规则解密算法:对密文进行解密时所采用的一组规则密钥:是一种特定的值,能使密码算法按照指定的方式进行,并产生相应的密文,密钥是密码体制安全保密的关键(加密和解密可能是同一密钥)

下图是保密通讯系统模型

根据保密通信系统来隐蔽和保护需要发送的信息:加密过程,通过数学加密,将明文m,加密成c;解密过程,当为单钥密码体制则k1=k2,当为双钥密码体制则k1!=k2

1.3.2 密码体制分类

主要分为两大类:单钥体制和双钥体制

单钥体制

单钥体制安全性高,局限性大

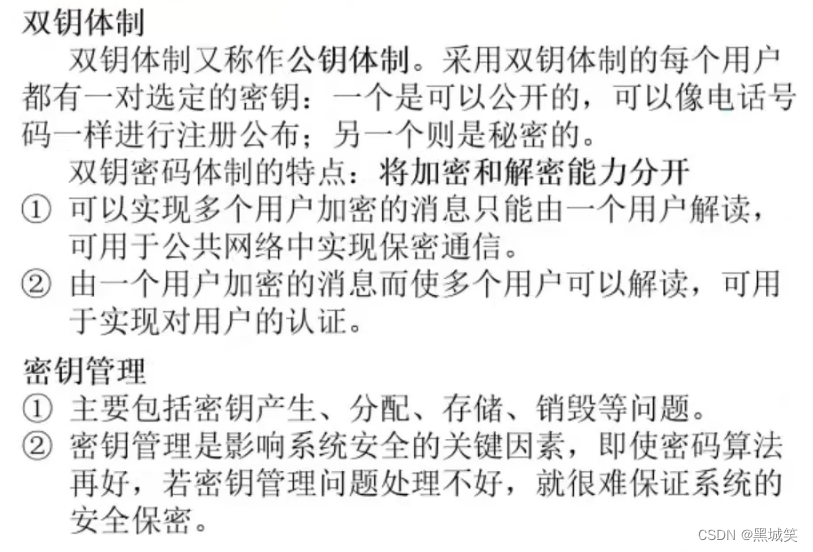

2. 双钥体制(公钥体制)

双钥体制没有单钥的局限性,但需要管理好密钥

1.3.3 密码攻击概述

攻击类型由攻击者获取信息量划分为四种攻击类型:攻击难度由下到上,攻击强度(获取信息量)由上到下,唯密文攻击攻击者获得信息量最少、最难攻击、最易抵抗,攻击过程就是密码分析过程

1.4 几种古典密码

古典密码的加密是将明文的每一个字母转化为字母表中另一字母,先将字母由数字代替再由数字进行运算,下图是字母与数字的对应关系

1.4.1 单表代换密码

-

凯撒密码c=E3( m )=m+3(mod26),0⩽m⩽25

m=D3( c )=c-3(mod26),0⩽c⩽253是密钥,加密时字母后移三位;解密时字母前移三位

-

移位变换c=Ek( m )=m+k(mod26),0⩽m,k⩽25

m=Dk( c )=c-k(mod26),0⩽c⩽25 -

仿射变换c=Ea,b( m)=a*m+b(mod26)

m=Da,b( c )=a-1(c-b)(mod26)其中a-1指a的逆元,即a-1*a=1(mod26)

加密过程:

解密过程:

其中7-1*15=1(mod26)

1.4.2 多表代换密码

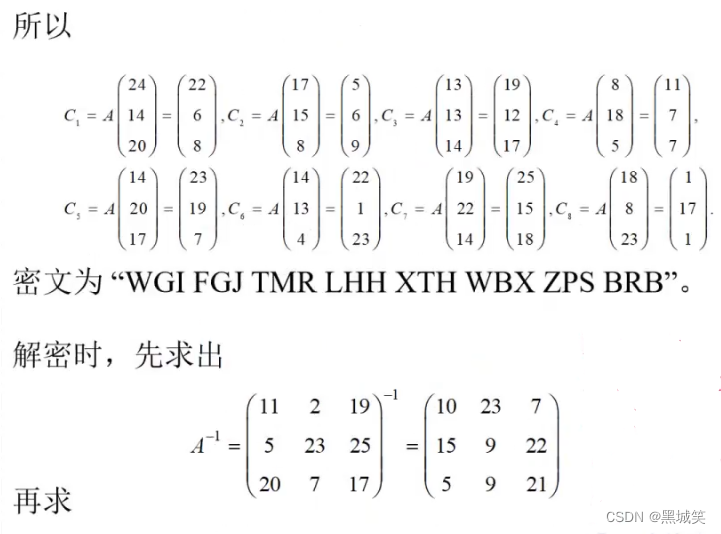

将M写成矩阵形式,这里A与B是矩阵或向量,A和B是密钥,下面是一个例子

这里M分为这么多组是因为要和A,B的形式相同,矩阵向量相加减时需要结构相同才能进行运算(线代不好又要补线代了)

同仿射变换一样,A-1是求矩阵的逆,一般矩阵求逆使用克拉姆法则进行计算

好了,以上就是密码学第一章的全部内容啦,感谢大家的观看,求点赞求收藏求评论

欢迎大家关注我的账号:黑城笑

更多技术分享等待大家

932

932

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?