先回答问题:

可以

看内容:

我们先直接来看一个简单的例子,网页代码如下:

<?php

include $_GET['test'];

?>

在创建一个phpinfo.php页面,代码如下:

<?php

phpinfo();

?>

利用文件包含,我们通过include函数来执行phpinfo.php页面,成功解析

将phpinfo.php文件后缀改为txt后进行访问,依然可以解析:

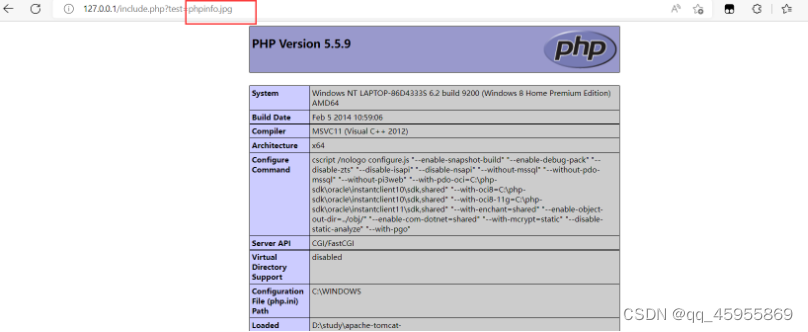

将phpinfo.php文件后缀改为jpg格式,也可以解析:

可以看出,include()函数并不在意被包含的文件是什么类型,只要有php代码,都会被解析出来。

在上一期的文件上传漏洞的总结中,我们上传了一个jpg格式的一句话木马,如果网站有文件包含漏洞,jpg文件就可以被当做php文件解析,所以这就是文件上传漏洞通常配合文件上传使用。

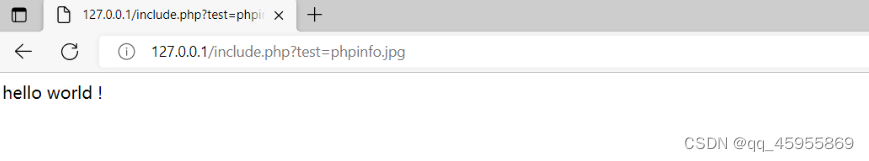

现在我们将phpinfo.jpg的内容改成一段文字:hello world!

再次进行访问,可以读出文本内容

利用这个特性,我们可以读取一下包含敏感信息的文件。

讲到这里:

可以看出,include()函数并不在意被包含的文件是什么类型,只要有php代码,都会被解析出来。

故而,如果蚁剑连接不上,建议检查其他内容,包括环境本身可能带来的影响。

文章通过示例解释了PHP的include函数如何不考虑文件类型而解析其中的PHP代码,这使得文件上传漏洞可以与文件包含结合,可能导致jpg等非PHP文件被当作PHP执行。利用此特性,攻击者可能读取敏感信息。若蚁剑连接失败,应检查环境因素。

文章通过示例解释了PHP的include函数如何不考虑文件类型而解析其中的PHP代码,这使得文件上传漏洞可以与文件包含结合,可能导致jpg等非PHP文件被当作PHP执行。利用此特性,攻击者可能读取敏感信息。若蚁剑连接失败,应检查环境因素。

669

669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?