前言

本人使用的是本地搭建的CLTPHP5.5版本,请自行搭建。

测试漏洞类型:任意文件删除漏洞、任意文件下载漏洞、文件上传漏洞

测试过程

本地搭建好了之后是这个效果

路径加admin进入后台登录页面

因为主要是网站后台进行测试,所以我直接使用admin账号密码登录进去,搭建网站的时候看了一下,默认的admin密码是admin123

成功进入后台

首先看到一个可以删除sql文件的地方,可能存在任意文件删除漏洞

burp抓个包看一下构造

很明显,直接是sql文件的名字

然后我直接在本地新建了一个666.txt用于测试

将文件名改为 …/…/666.txt

然后把包发过去

666.txt被删除了,而sql文件还在

说明此处存在任意文件删除漏洞

然后是任意文件下载漏洞,原理和任意文件删除一样,都是改数据包

抓包

改包,下载index.php文件,下面是在burp中的效果

下面是在浏览器中的效果

下载下来的index.php和本地的一模一样

证明此处存在任意文件下载漏洞

最后是文件上传漏洞,找到一个logo上传处,可能存在文件上传漏洞

先手动制作一个图片马

先准备一个正常可以看的图片,一个txt,在txt文件中写入一句话木马。

然后利用Windows下的copy命令,合成一个新的图片

图片中含有一句话木马

然后上传时抓包

将后缀名改为.php 然后上传

上传成功,并给出了文件所在路径

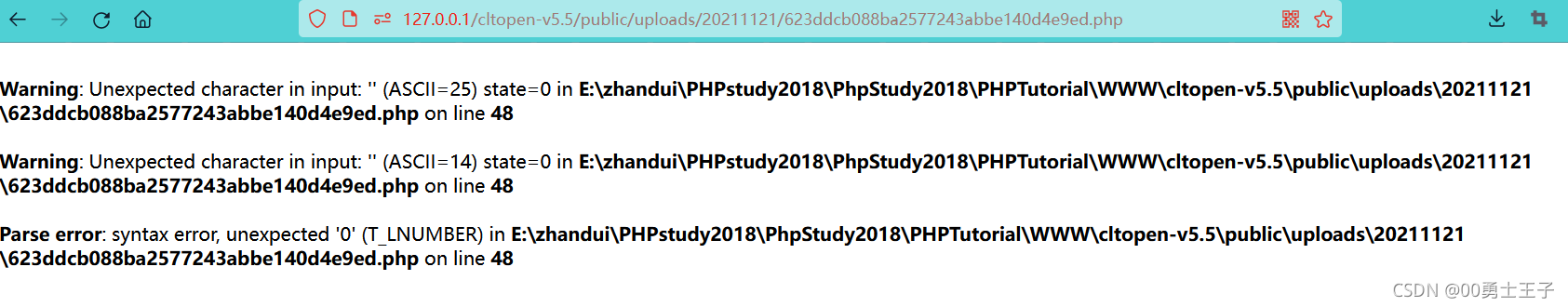

访问路径

网页没有报错,说明上传成功

然后就是菜刀或者蚁剑连接了,这里就不搞了,肚子饿了,去干饭去了。嘿嘿···

631

631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?