EasySQL

进入题目,是一个登陆框,首先试一下万能密码,居然就这么登陆进去了🤣,获得flag。

Havefun

进去之后,啥都没有,看下源码,构造cat=dog获得flag。

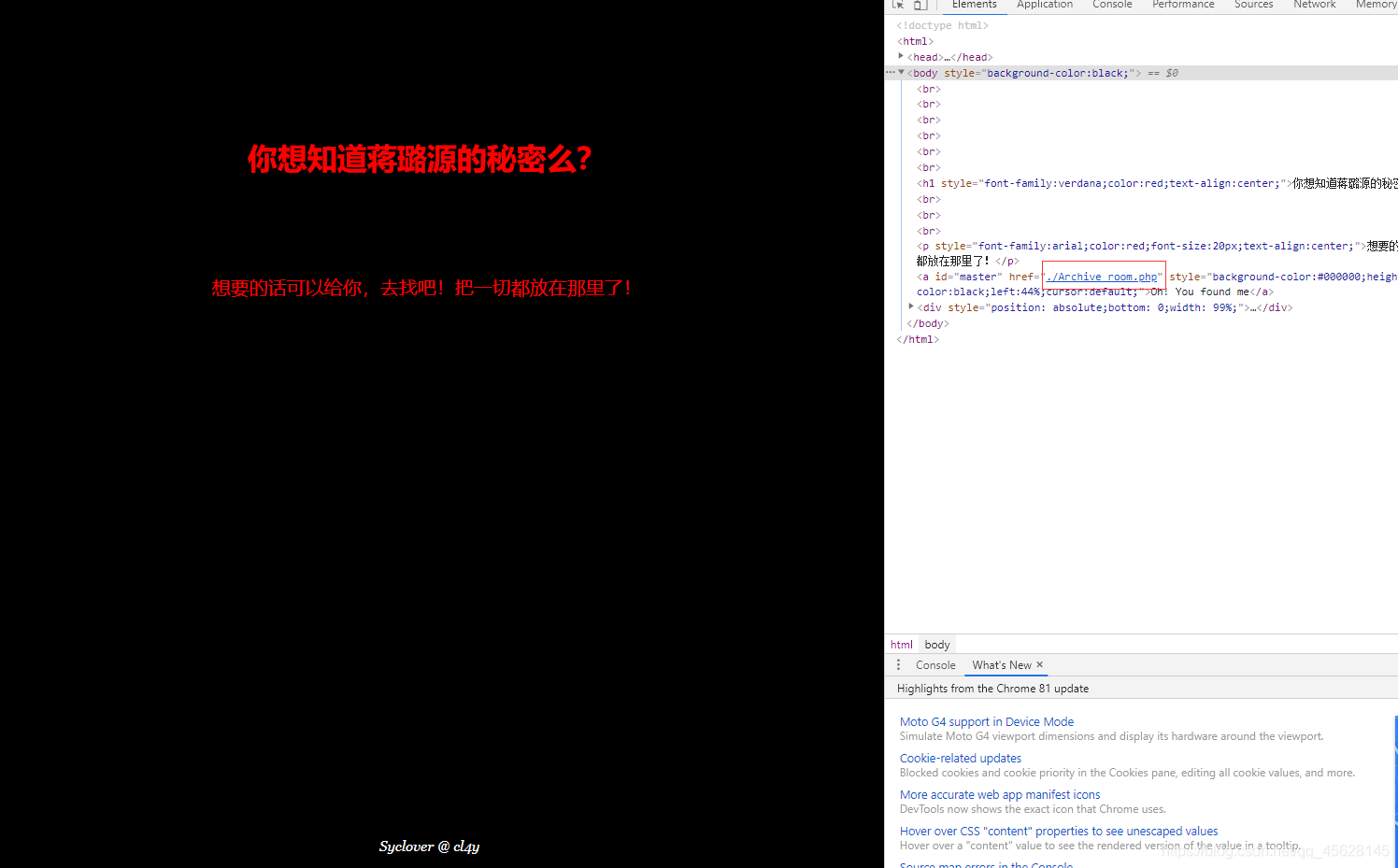

Secret File

进入题目,看下源码,发现这个,访问。

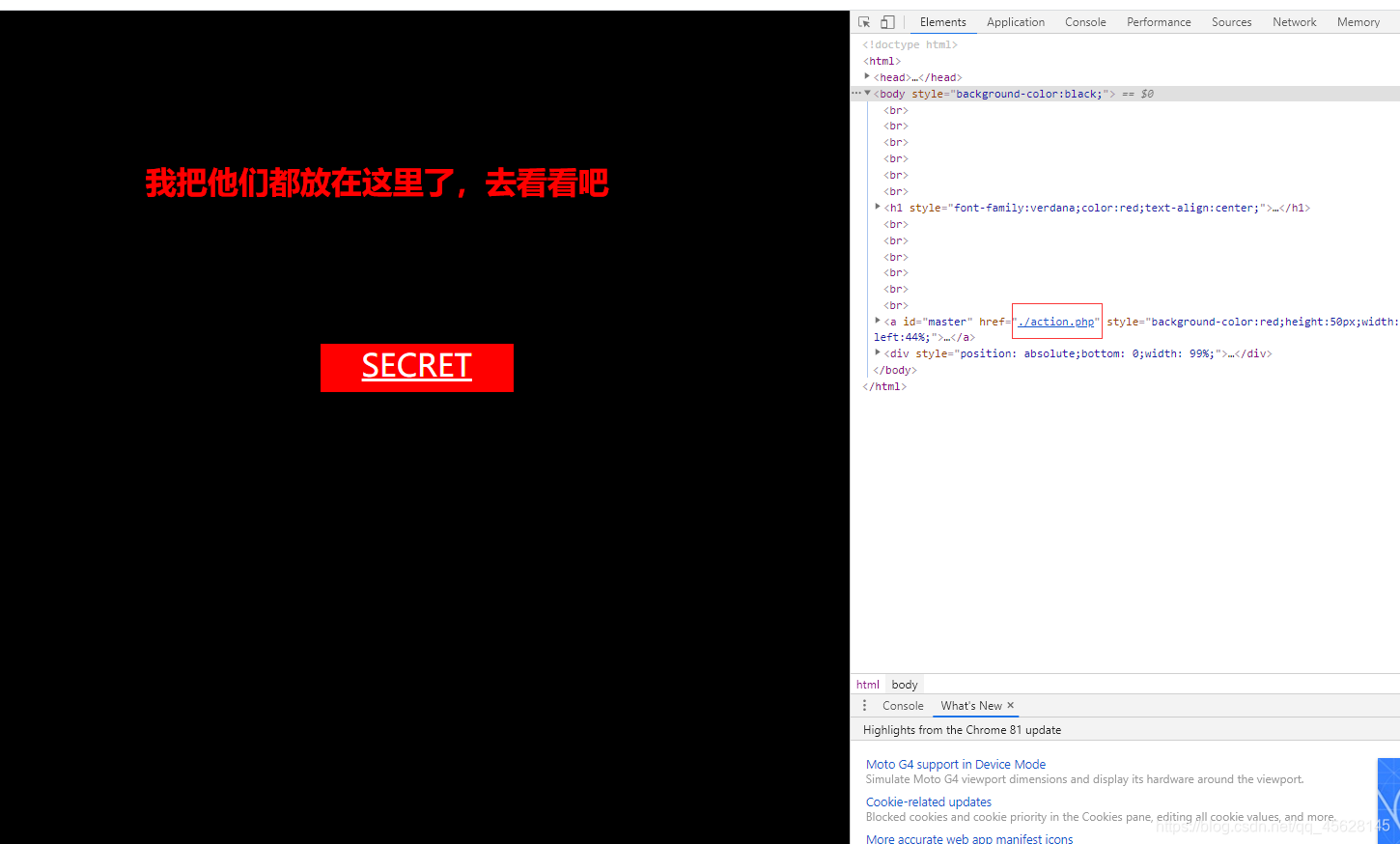

接着访问action.php,但是一访问闪一下就里面换到了end.php。

于是抓下包。

访问secr3t.php

根据提示访问flag.php。

发现没有什么东西,于是用php伪协议读取flag.php的内容,构造payload。

file=php://filter/read=convert.base64-encode/resource=flag.php

对得到的内容base64解码,得到flag。

Knife

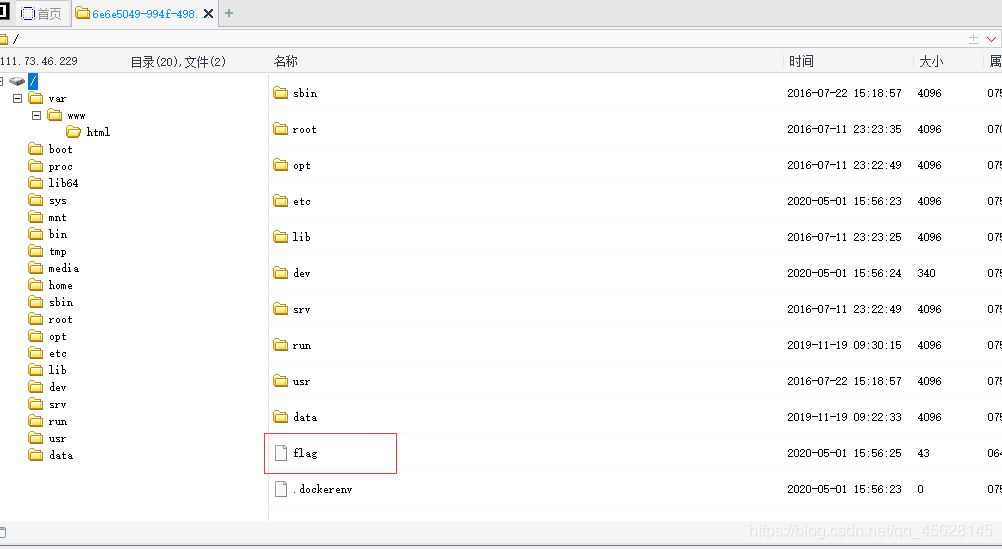

进入题目。

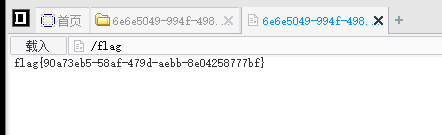

根据提示,直接用菜刀连接,连接成功,看一下目录,发现flag文件,访问,得到flag。

本文解析了EasySQL系列挑战,包括万能密码登录、源码分析、PHP伪协议使用及菜刀连接技巧,揭示了获取FLAG的详细过程。

本文解析了EasySQL系列挑战,包括万能密码登录、源码分析、PHP伪协议使用及菜刀连接技巧,揭示了获取FLAG的详细过程。

439

439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?