</h1>

<div class="clear"></div>

<div class="postBody">

<div id="cnblogs_post_body" class="blogpost-body cnblogs-markdown">

1|0[0CTF 2016]piapiapia解题详细思路及复现

1|11. 知识点

- 信息泄露

- 参数传递数组绕过字符串检测

- 反序列化字符逃逸

1|22. 开始复现

2.1 初探题目

不知道为啥我一看到登录页面就想SQL注入一波,我还是太年轻了。这道题没有给出提示,SQL注入也不是没有可能,尝试一波之后放弃了,CTF直接登录框就注入的还是不多。

- 注册账号

看来我们还是得老老实实得注册个账号来登录看看有什么功能点,并且熟悉网站结构。但是在登录页面又没有给出注册按钮,看来我们还得自己猜一下,通常是:/register.php。 - 浏览功能

登录成功后我们看到是一个上传个人信息的一个页面,看到可以上传图片,第一时间就想到了文件上传漏洞。我还是太年轻了,一波操作后没有饶得过。上传了一个正常的信息,发现跳转到profile.php展示出来我们的信息 - 目录扫面

功能都试过了,没有可以利用的地方(是我太菜)。我们可以扫一下目录,看看有什么隐藏的文件呀,信息泄露什么的,毕竟CTF很多题型是信息泄露+代码审计嘛。拿出御剑扫描后,浏览网页发现访问太快了,返回429状态码。看了网上大佬们的Writeup发现dirsearch可以扫描出来www.zip,我试了下dirsearch要记得加延时参数。

拿到了网站的源码我们的信息收集差不多就完了,我们现在可以在源码中寻找突破点

2.2 代码审计

- 熟悉网站结构

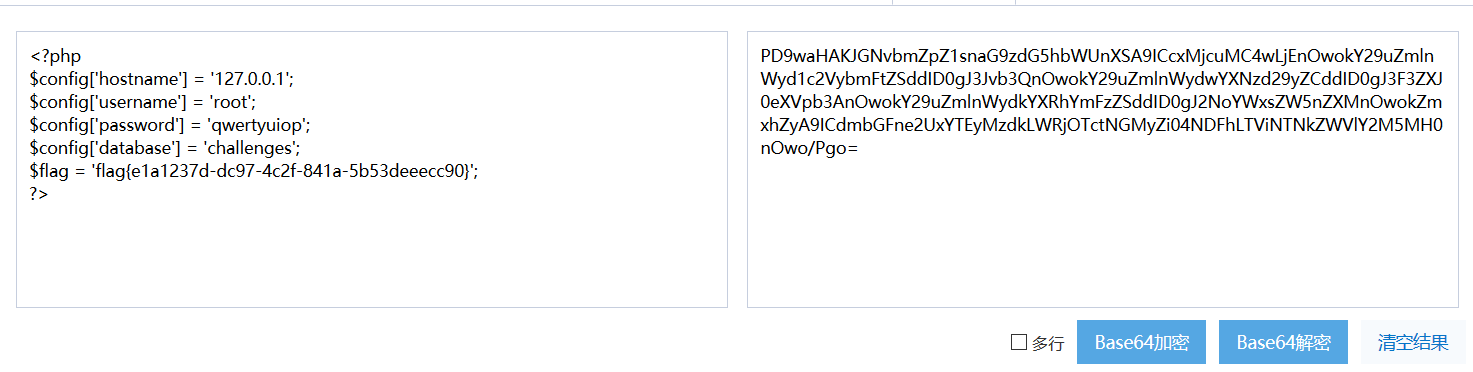

我们拿到的源码里的文件不是很多,class.php里有一些重要的函数,update.php和profile.php我们比较熟悉了,一个上传文件,一个获取文件。最重要的是config.php,我们看到flag在里面 - 根据前端流程细看可疑函数

注册和登录那一块就不用看了吧,主要突破的地方是上传资料和显示资料那里。

--- 首先是update.php

一眼可以看出这里用了一堆正则表达式来过滤我们提交的数据,而且第三个正则表达式和前面两个不一样,这里判断了nickname是否为字符还有长度是否超过10。用文章开头的知识点二,如果我们传入的nickname是一个数组,绕过长度的限制,则可以绕过这正则表达式,是我们不会die出。

在代码的后面调用update_profile处我们想到这个可能是将数据保存到数据库,而且还用了php序列化serialize(),我们可以大胆的尝试用反序列化漏洞来搞一下。

我们再看看update_profile()到底是个啥,使用全局搜索我们在class.php中看到了定义的update_profile()方法

我们再继续追寻下去

filter()

update()

update.php我们基本上就搞清楚了,是先经过正则表达式将用户提交的参数值过滤,然后序列化,然后将非法的值替换为'hacker'

--- 然后我们再看profile.php

我们可以看到这里有反序列化还有文件读取,我们对这道题应该有了大致的思路了。flag在config.php中,而且有序列化,过滤替换,反序列化,文件读取,这不就是CTF中反序列字符逃逸的常见套路吗。我们构造包含config.php的数据,利用字符串逃逸,在profile.php中读取出来

2.3 反序列化字符逃逸知识补充

- PHP反序列化字符逃逸

举个小例子

序列化

结果

反序列化

运行结果

我们可以看到在后端中,反序列化是一";}结束的,如果我们把";}带入需要反序列化的字符串中(除了结尾处),是不是就能让反序列化提前结束后面的内容就丢弃了呢?

我们把第二个值abc换成abc";i:2;s:5:"qwert";}

运行结果

成功的反序列化出我们自己定义的内容,丢弃了原先的内容(i:2;s:4:"defg")

反序列化字符逃逸就先介绍到这里,我们回过头来看一下题

- 突破口

我们发现一个问题,我们反序列化字符逃逸,首先序列化的字符是可控的,还有前面的长度是可控的。但update.php将参数序列化,我们可控变量的长度就已经写死了,怎么才能去控制呢。这道题的突破口其实就是序列化过后数据过滤替换那里,看似更加安全,其实更加危险。

这里是将'select', 'insert', 'update', 'delete', 'where'替换成'hacker',我们写入where替换成hacker之后字符串实际的长度就+1,因此实际的长度大于序列化固定的长度(变量前面‘s’里的值)。利用反序列化字符串逃逸,反序列化时只能将字符串中nickname前面的s后面长度的字符串反序列化成功,这个是传参的时候就固定好了。剩下的字符串我们构造成class.php因为里面包含了flag,并且让他在photo位置上,然后把photo给扔掉,这样在profile.php中读取的photo就是我们构造的config.php了,也就是读取到了flag

简单说就是利用后端的函数替换,导致实际长度增加,增加的部分(config.php)被挤了出来,到了photo的位置上,然后闭合。

再举个例方便大家理解

abc前面的s:3:不变,因为是序列化的时候固定了

我们将abc构造成:abc";i:2;s:5:"qwert";}我们再最后构造了一个闭合,导致defg被丢弃,qwert占用了defg原本的位置

还是回到这一道题上,我们的目的是将";}s:5:"photo";s:10:"config.php";}插入序列化的字符串里面去,这个的长度为34,所以我们要挤出来34位,不然就成了nickname的值了。where会替换成hacker,长度加1,所以我们要构造34个where。然后去profile.php查看读取的内容。

3.4 详细步骤

- 注册账户

- 登录账户

- 随意提交一些资料抓包

- 修改nickname为nickname[],数组绕过长度检测

- 修改nickname中的内容

成功获取falg

补充

之前我传入的是";s:5:"photo";s:10:"config.php";}结果失败了,看了网上的一些文章,发现他们传入的是";}s:5:"photo";s:10:"config.php";}为什么前面要多加一个},后来发现是因为我们nickname构造成了数组,而不是字符,所以要加}闭合一下。

EOF

作 者:g0ud@n

出 处:https://www.cnblogs.com/g0udan/p/12216207.html

关于博主:把喜欢的事情做到极致

版权声明:署名 - 非商业性使用 - 禁止演绎,协议普通文本 | 协议法律文本。

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

<div id="blog_post_info">

<div class="clear"></div>

<div id="post_next_prev">

<a href="https://www.cnblogs.com/g0udan/p/12205492.html" class="p_n_p_prefix">« </a> 上一篇: <a href="https://www.cnblogs.com/g0udan/p/12205492.html" title="发布于 2020-01-17 14:05">Python Requests的基本用法</a>

<br>

<a href="https://www.cnblogs.com/g0udan/p/12231960.html" class="p_n_p_prefix">» </a> 下一篇: <a href="https://www.cnblogs.com/g0udan/p/12231960.html" title="发布于 2020-01-24 11:24">Python XPath的使用</a>

</div><!--end: topics 文章、评论容器-->

· 记一次 .NET 某机械臂智能机器人控制系统 MRS CPU 爆高分析

· 技术选型的一点个人思考

· 带团队后的日常思考(四)

· 温故知新:WeakReference了解一下?

· .Net 中异步任务的取消和监控

</div><!--end: forFlow -->

</div>

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?

【推荐】跨平台组态\工控\仿真\CAD 50万行C++源码全开放免费下载!

【推荐】百度智能云超值优惠:新用户首购云服务器1核1G低至69元/年

【推荐】和开发者在一起:华为开发者社区,入驻博客园科技品牌专区

【推广】园子与爱卡汽车爱宝险合作,随手就可以买一份的百万医疗保险