kubernetes之metallb负载均衡器、calico网络插件、存储(配置configmap、secret)

metallb负载均衡器与LoadBalancer

部署metallb

修改kube-proxy内容

kubectl edit configmap -n kube-system kube-proxy ## 修改kube-proxy内容

kubectl get pod -n kube-system | grep kube-proxy |awk '{system("kubectl delete pod "$1" -n kube-system")}' ##更新kube-proxy pod

[root@server2 ingress]# vim deploy.yaml ##修改的文件内容如下

下两个配置清单,并将清单需要的镜像提前拉取到本地仓库

wget https://raw.githubusercontent.com/metallb/metallb/v0.9.5/manifests/namespace.yaml

wget https://raw.githubusercontent.com/metallb/metallb/v0.9.5/manifests/metallb.yaml

kubectl apply -f namespace.yaml

[root@server2 metallb]# ls

metallb.yaml namespace.yaml

[root@server2 metallb]# cat namespace.yaml

apiVersion: v1

kind: Namespace

metadata:

name: metallb-system

labels:

app: metallb

配置所需镜像到仓库

docker pull metallb/speaker:v0.9.5

docker pull metallb/controller:v0.9.5

docker tag metallb/controller:v0.9.5 reg.westos.org/metallb/controller:v0.9.5

docker tag metallb/speaker:v0.9.5 reg.westos.org/metallb/speaker:v0.9.5

docker push reg.westos.org/metallb/speaker:v0.9.5

docker push reg.westos.org/metallb/controller:v0.9.5

配置metallb负载均衡器

kubectl apply -f metallb.yaml

[root@server2 metallb]# kubectl get ns

NAME STATUS AGE

default Active 3d10h

ingress-nginx Active 62m

kube-node-lease Active 3d10h

kube-public Active 3d10h

kube-system Active 3d10h

metallb-system Active 9m50s

kubectl -n metallb-system get all ## pod启动失败,因为没有创建密钥

kubectl create secret generic -n metallb-system memberlist --from-literal=secretkey="$(openssl rand -base64 128)"

## 创建密钥,否则pod会启动不了

kubectl -n metallb-system get secrets ##查看创建的密钥

kubectl -n metallb-system get pod ## 有了密钥,pod启动成功

外部的主机可以通过ip进行访问

实现负载均衡

[root@server2 metallb]# cat config.yaml

apiVersion: v1

kind: ConfigMap

metadata:

namespace: metallb-system

name: config

data:

config: |

address-pools: #地址池

- name: default

protocol: layer2 #二层协议

addresses:

- 172.25.200.100-172.25.200.200

kubectl create -f config.yaml

kubectl create -f nginx-svc.yml

[root@server2 metallb]# cat nginx-svc.yml

---

apiVersion: v1

kind: Service

metadata:

name: nginx-svc

spec:

selector:

app: nginx

ports:

- protocol: TCP

port: 80

targetPort: 80

type: LoadBalancer

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: deployment

spec:

replicas: 2

selector:

matchLabels:

app: nginx

template:

metadata:

labels:

app: nginx

spec:

containers:

- name: nginx

image: myapp:v1

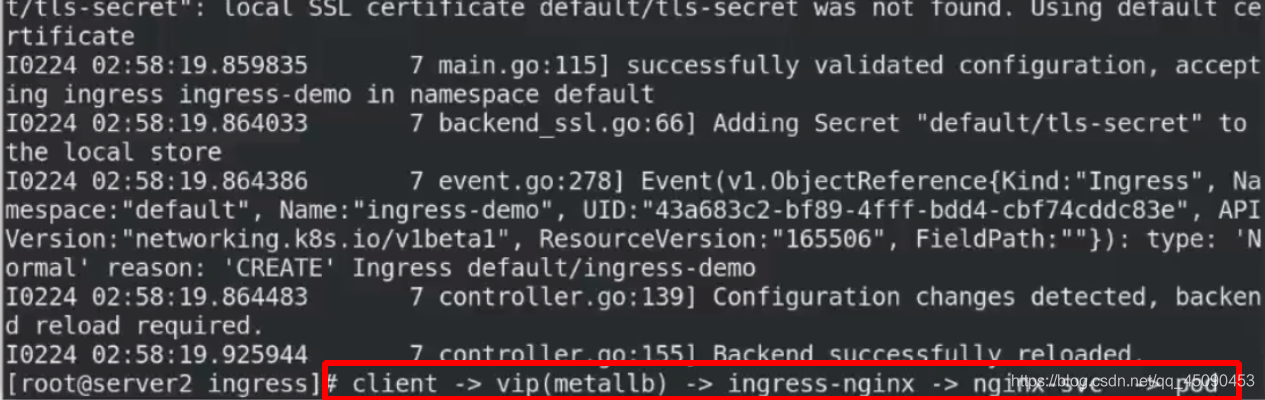

集群内部通过svc的地址访问,集群外部通过分配到的ip访问

可以看到自动分配地址池的IP

calico网络插件

calico网络插件简介

能够解决网络策略

flannel实现的是网络通信,calico的特性是在pod之间的隔离。

通过BGP路由,但大规模端点的拓扑计算和收敛往往需要一定的时间和计算资源。

纯三层的转发,中间没有任何的NAT和overlay,转发效率最好。

Calico 仅依赖三层路由可达。Calico 较少的依赖性使它能适配所有 VM、Container、白盒或者混合环境场景。

calico网络架构

- Felix:监听ECTD中心的存储获取事件,用户创建pod后,Felix负责将其网卡、IP、MAC都设置好,然后在内核的路由表里面写一条,注明这个IP应该到这张网卡。同样如果用户制定了隔离策略,Felix同样会将该策略创建到ACL中,以实现隔离。

- BIRD:一个标准的路由程序,它会从内核里面获取哪一些IP的路由发生了变化,然后通过标准BGP的路由协议扩散到整个其他的宿主机上,让外界都知道这个IP在这里,路由的时候到这里来。

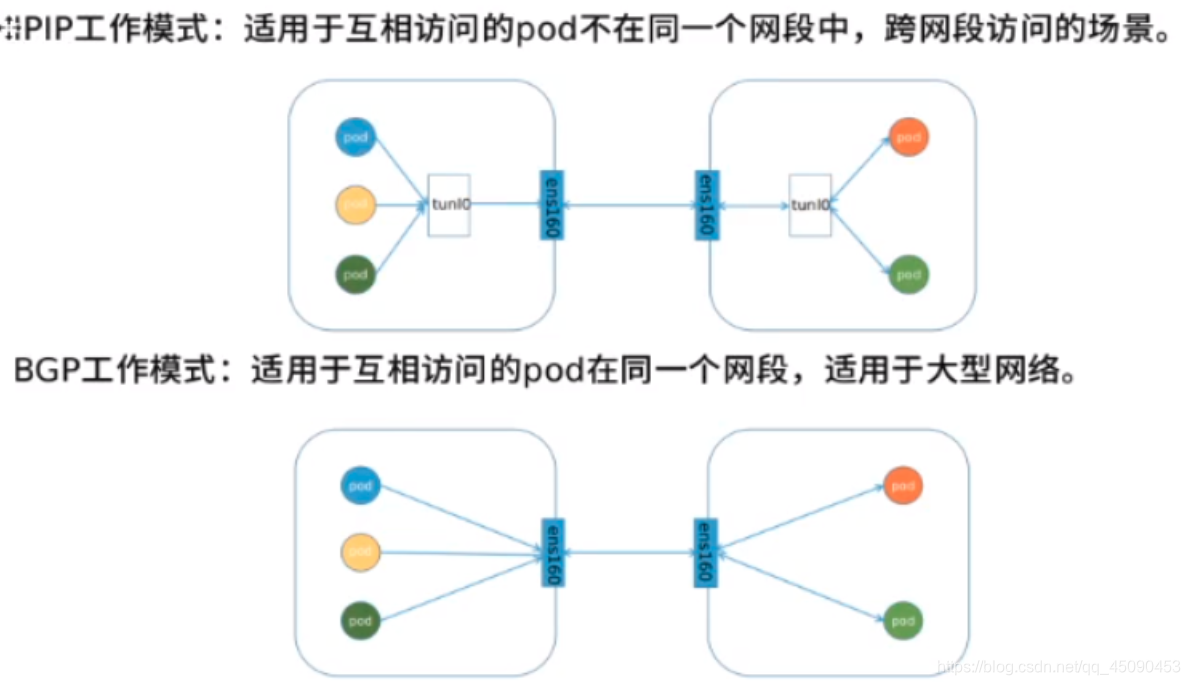

- IPIP工作模式:适用于互相访问的pod不在同一个网段中,跨网段访问的场景。

- GP工作模式:适用于互相访问的pod在同一个网段,适用于大型网络

配置calico

wget https://docs.projectcalico.org/manifests/calico.yaml

[root@server2 ~]# kubectl delete -f kube-flannel.yml ##删除fannel网络插件配置

[root@server2 ~]# kubectl -n kube-system get pod ##查看是否删除

# 保持实验环境的纯净

[root@server2 ~]# kubectl get pod

NAME READY STATUS RESTARTS AGE

demo 1/1 Running 10 3d1h

deployment-6456d7c676-2s77n 1/1 Running 0 67m

deployment-6456d7c676-wx9tk 1/1 Running 0 67m

[root@server2 ~]# kubectl delete deployments.apps deployment

[root@server2 ~]# kubectl get svc

[root@server2 ~]# kubectl delete svc nginx-svc

[root@server2 ~]# kubectl get all

NAME READY STATUS RESTARTS AGE

pod/demo 1/1 Running 10 3d1h

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/kubernetes ClusterIP 10.96.0.1 <none> 443/TCP 4d21h

##移除fannel生成的配置文件

[root@server2 ~]# cd /etc/cni/net.d

[root@server2 net.d]# ls

10-flannel.conflist

[root@server2 net.d]# mv 10-flannel.conflist /mnt/ ##每一个节点都需要移除

[root@server3 net.d]# mv 10-flannel.conflist /mnt/

[root@server4 net.d]# mv 10-flannel.conflist /mnt/

[root@server2 net.d]# ps ax | grep flannel

15915 pts/0 S+ 0:00 grep --color=auto flannel

上传calico所需的镜像到仓库

1. 拉取

[root@server1 harbor]# docker pull calico/kube-controllers:v3.16.1 ##拉取的镜像可以通过官网下载的calico.yaml文件来查看

[root@server1 harbor]# docker pull calico/cni:v3.16.1

[root@server1 harbor]# docker pull calico/pod2daemon-flexvol:v3.16.1

[root@server1 harbor]# docker pull calico/node:v3.16.1

2. 上传

[root@server1 harbor]# docker tag calico/node:v3.16.1 reg.westos.org/calico/node:v3.16.1

[root@server1 harbor]# docker push reg.westos.org/calico/node:v3.16.1

[root@server1 harbor]# docker tag calico/pod2daemon-flexvol:v3.16.1 reg.westos.org/calico/pod2daemon-flexvol:v3.16.1

[root@server1 harbor]# docker push reg.westos.org/calico/pod2daemon-flexvol:v3.16.1

[root@server1 harbor]# docker tag calico/cni:v3.16.1 reg.westos.org/calico/cni:v3.16.1

[root@server1 harbor]

本文详细介绍了如何在Kubernetes中部署和配置Metallb负载均衡器及Calico网络插件,包括Metallb的部署、配置及IP地址分配,以及Calico的特性、网络策略设置。此外,还阐述了ConfigMap和Secret的创建与使用,包括不同方式创建ConfigMap、设置环境变量和数据卷,以及Secret的类型和应用实例。

本文详细介绍了如何在Kubernetes中部署和配置Metallb负载均衡器及Calico网络插件,包括Metallb的部署、配置及IP地址分配,以及Calico的特性、网络策略设置。此外,还阐述了ConfigMap和Secret的创建与使用,包括不同方式创建ConfigMap、设置环境变量和数据卷,以及Secret的类型和应用实例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

369

369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?