首先给大家分享一个巨牛巨牛的人工智能教程,是我无意中发现的。教程不仅零基础,通俗易懂,而且非常风趣幽默,还时不时有内涵段子,像看小说一样,哈哈~我正在学习中,觉得太牛了,所以分享给大家!点这里可以跳转到教程

如今,持续进化的网络威胁环境带来了更复杂攻击场景,除了商业化的攻击行为,以前所欠缺的攻击技术现在也发展得更加普遍。除此之外,为了达到专业化的战术目标并在企业内部创建一个持续的攻击据点,黑客的攻击行为也不再仅仅是普遍的破坏行为(如之前爆发的蠕虫风暴),而是采用了多目标、多阶段、更低调的攻击方式。

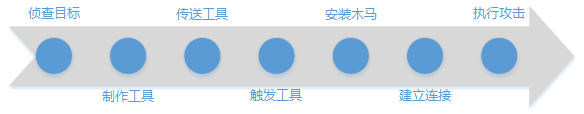

基于防御思维的攻击链将一次攻击划分为7个阶段,可以快速地帮助我们理解最新的攻击场景一级如何有效地进行防御,其过程如下图所示。

1. 侦查目标(Recon):侦查目标,充分利用社会工程学了解目标网络。

2. 制作工具(Weaponize):主要是指制作定向攻击工具,例如带有恶意代码的pdf文件或office文件。

3. 传送工具(Deliver):输送攻击工具到目标系统上,常用的手法包括邮件的附件、网站(挂马)、U盘等。

4. 触发工具(Exploit):利用目标系统的应用或操作系统漏洞,在目标系统触发攻击工具运行。

5. 控制目标(Control):与互联网控制器服务器建立一个C2信道。

6. 执行活动(Execute):执行所需要得攻击行为,例如偷取信息、篡改信息等。

7. 保留据点(Maintain):创建攻击据点,扩大攻击战果。

以上时STIX白皮书中描述的攻击链,与其参考的攻击链模型略有差异(见参考文献2),原版的攻击链模型如下图所示。

1. 侦查目标(Reconnaissance):侦查目标,充分利用社会工程学了解目标网络。

2. 制作工具(Weaponization):主要是指制作定向攻击工具,例如带有恶意代码的pdf文件或office文件。

3. 传送工具(Delivery):输送攻击工具到目标系统上,常用的手法包括邮件的附件、网站(挂马)、U盘等。

4. 触发工具(Exploitation):利用目标系统的应用或操作系统漏洞,在目标系统触发攻击工具运行。

5. 安装木马(Installation):远程控制程序(特马)的安装,使得攻击者可以长期潜伏在目标系统中。

6. 建立连接(Command and Control):与互联网控制器服务器建立一个C2信道。

7. 执行攻击(Actions on Objectives):执行所需要得攻击行为,例如偷取信息、篡改信息等。

在逐步完成上述的一系列攻击阶段后,黑客顺利地在受害者企业内网建立了攻击据点,这种攻击手法现在有个响亮的名字,叫做高级持续性威胁(Advanced Persistent Threat),简称为APT。以往,APT都被认为是国家层面的攻击行为(代表了最高超的攻击手段,最严格的合作纪律),但现在在网络空间犯罪、财务威胁、工业间谍活动、政治黑客入侵以及恐怖主义中也能发现类似的行为。

参考文档

1.STIX白皮书

2.Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains

3.从“攻击链”的视角寻找APT攻击的对抗点

本文介绍了APT的攻击阶段,通过7个阶段的攻击链,包括侦查、制作工具、传送、触发、控制、执行活动和保留据点,阐述了黑客如何在企业内部建立持续攻击据点。此外,讨论了攻击链模型的差异,并指出此类攻击现在被称为高级持续性威胁(APT),不仅限于国家层面,也存在于网络犯罪等多个领域。

本文介绍了APT的攻击阶段,通过7个阶段的攻击链,包括侦查、制作工具、传送、触发、控制、执行活动和保留据点,阐述了黑客如何在企业内部建立持续攻击据点。此外,讨论了攻击链模型的差异,并指出此类攻击现在被称为高级持续性威胁(APT),不仅限于国家层面,也存在于网络犯罪等多个领域。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?