WEB

exec 1

初始界面有个php文件

发现很多符号都被过滤了

可以通过%0a进行绕过,url解码后是换行符

查看pwnthebox文件,拿到flag

?ip=127.0.0.1%0a cat pwnthebox.txt

PTB{e8d07fe5-8e1c-4acf-b93c-ff449f90ccd1}

exec 2

还是先看下php文件,有个正则,对ip格式检测限制长度

这里执行命令没成功,直接读取pwnthebox.txt

/pwnthebox.txt

PTB{b115e3ff-1add-4ed8-8354-c84155d79e72}

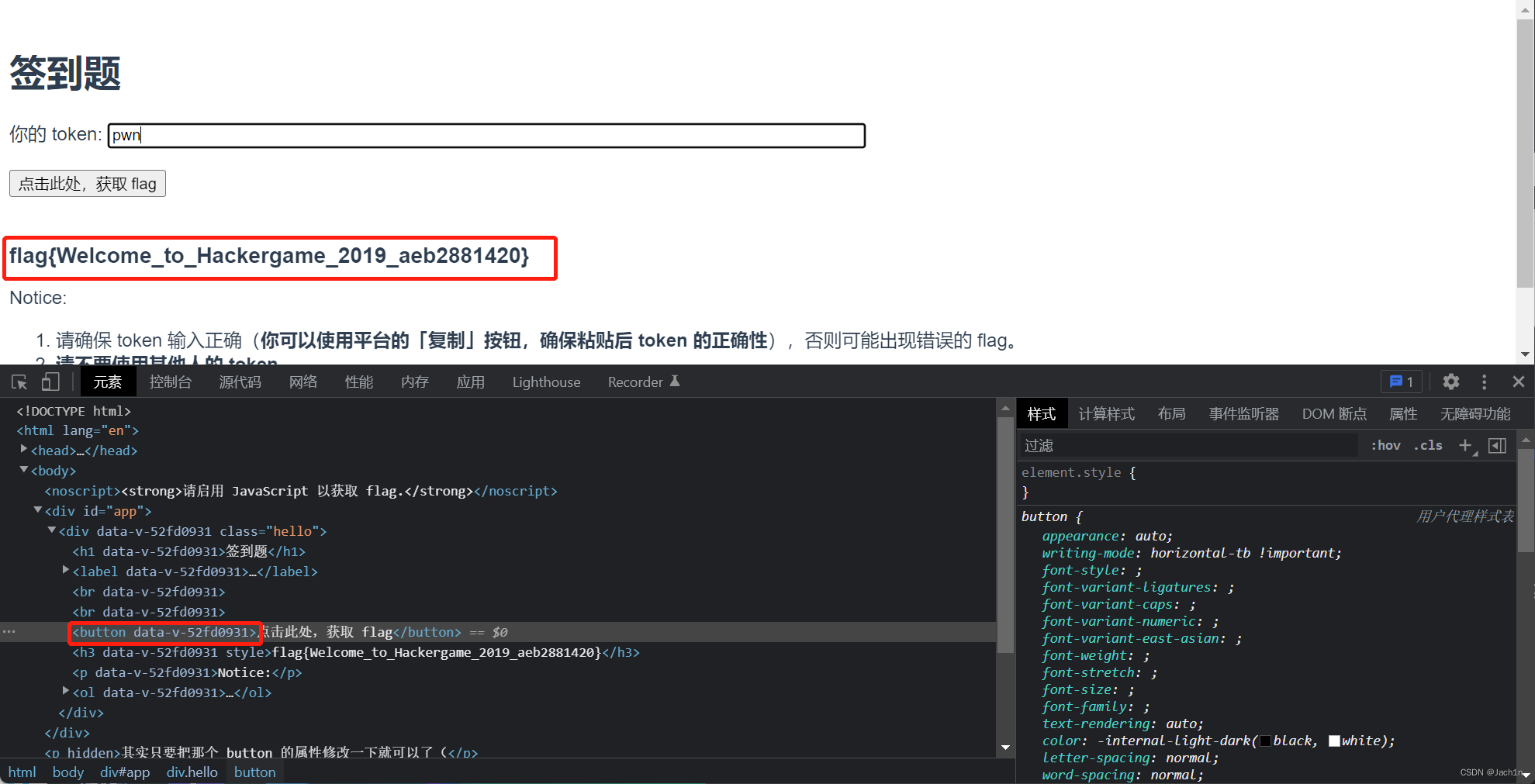

hackergame2019签到题

检查按钮元素,发现有disabled属性

删掉该属性,在token处随便输入即可获取flag

flag{Welcome_to_Hackergame_2019_aeb2881420}

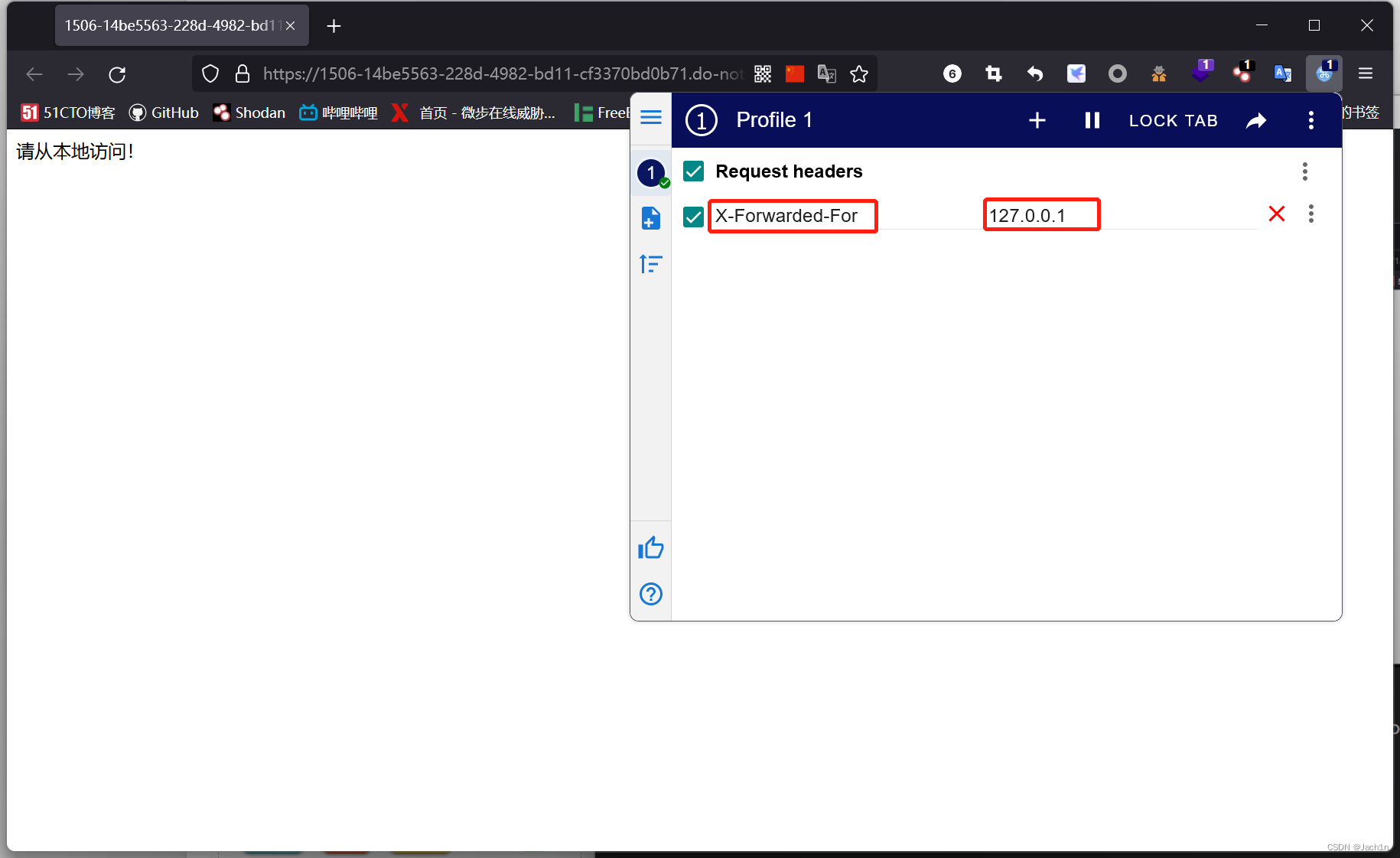

管理员本地访问

访问界面提示从本地访问

使用modheader插件伪造X-Forwarded-For:127.0.0.1

再次刷新网页即可

PTB{a9aa82b9-dcbd-48be-955c-872b8699fd3b}

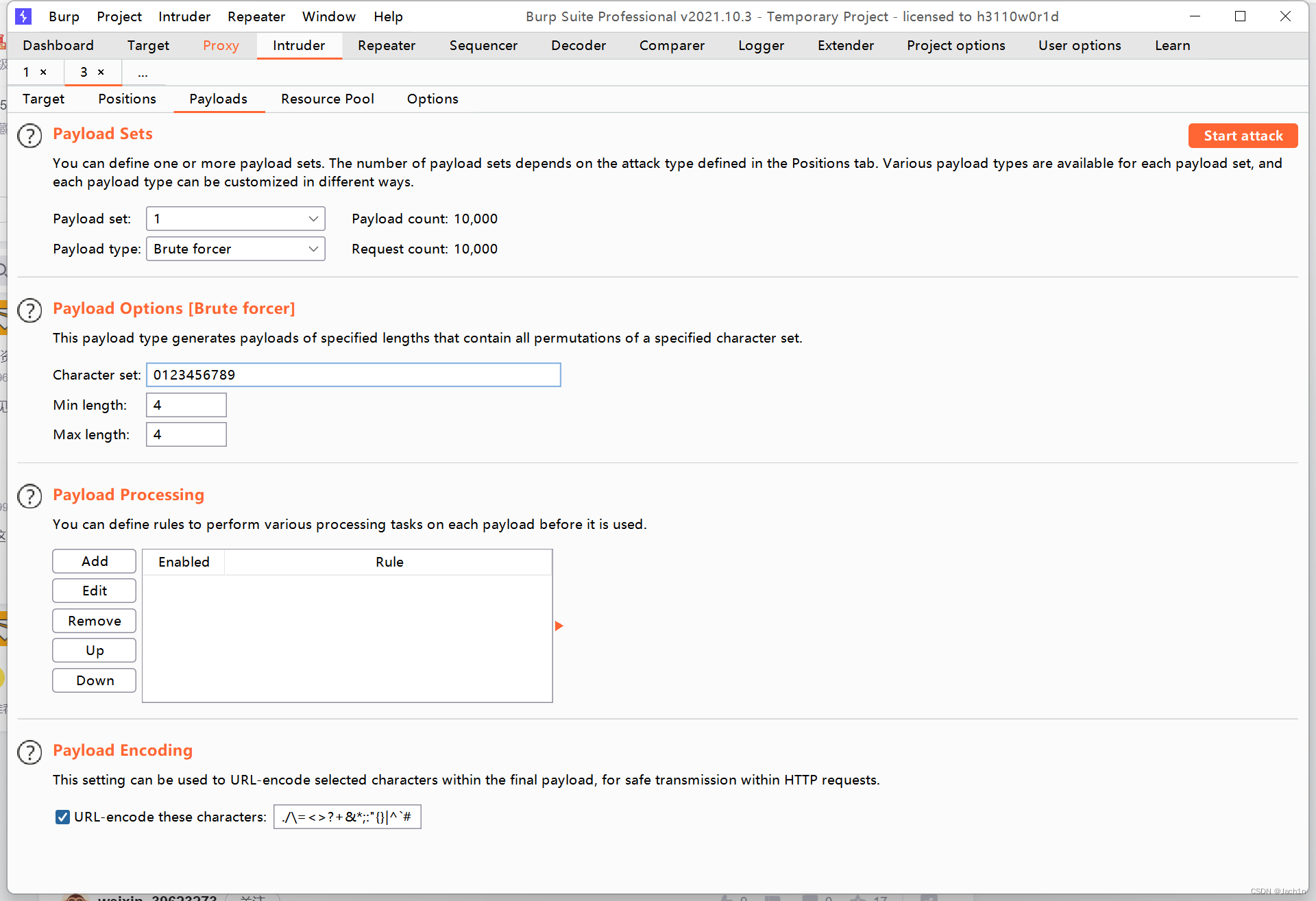

百度网盘分享链接

标签是口令暴破,页面提示是4位数字密码

根据要求,使用burp生成对应字典

暴破成功,密码为3758

登录,拿到flag

PTB{6b6bbaa2-97c2-4917-8f6e-39901b774c44}

697

697

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?