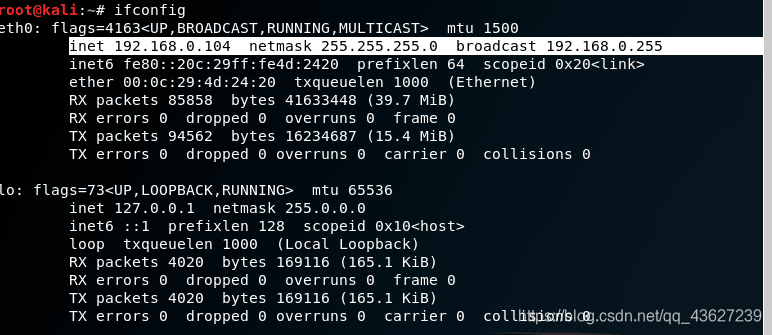

首先打开我们的kali攻击机和靶机 输入命令ifconfig查看攻击机ip

然后用nmap扫描出靶机的ip

nmap -sV 靶机ip扫描出靶机开启的端口服务

发现139/445开启的smb服务

针对smb协议,使用空口令

-- smbclient –L IP

针对SMB协议,使用空口令,若口令尝试登陆,并查看敏感文件,下载查看;

-- smbclient –L IP

然后需要密码登录 直接回车登录 发现靶机里边有三个文件 一个打印驱动 一个共享文件 一个空连接

一般共享文件里边会有我们要的信息

smbclient ‘\\IP\share$'查看 发现里边有很多敏感文件

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1893

1893

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?