title: ‘ZVulDrill靶场’

date: 2019-03-13 20:40:06

tags: [靶场,代码审计]

最近遇到了一个靶场

#ZVuldrill靶场练习

靶场下载链接

###(1)SQL注入查询数据库信息

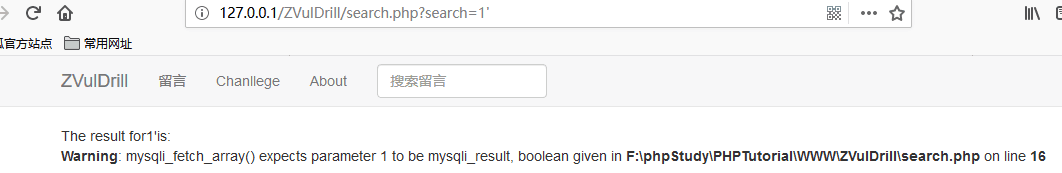

打开一看,有个很显眼的搜索留言的框框,随便输入了一个1,发现URL变成了

‘http://localhost/ZVulDrill/search.php?search=1’

立马想到了SQL注入查数据库,于是尝试1’

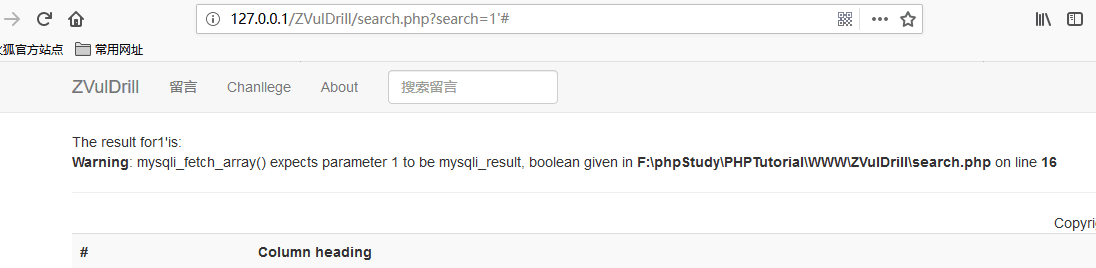

再尝试#,发现报错

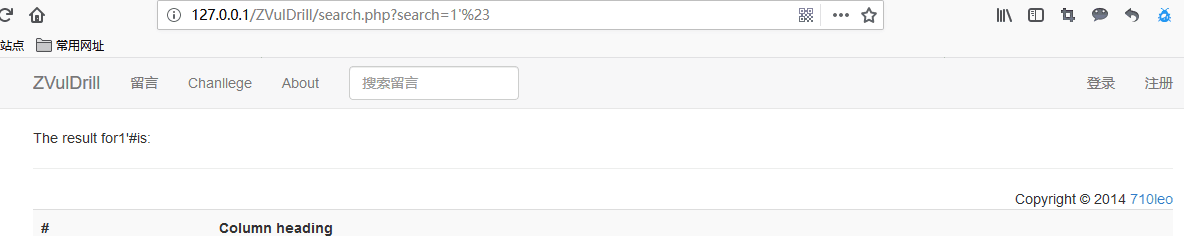

使用%23代替#,不再报错

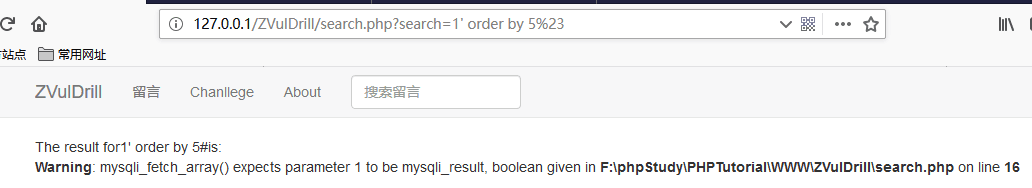

猜字段,猜出有4个

爆数据库名

本文详细记录了在ZVulDrill靶场的实战经历,包括SQL注入查询数据库信息,反射性XSS攻击,任意文件上传,文件读取,文件包含漏洞以及万能密码登录后台的步骤。通过这些练习,作者体验了多种常见的Web安全漏洞,并总结了解决过程中遇到的问题和心得。

本文详细记录了在ZVulDrill靶场的实战经历,包括SQL注入查询数据库信息,反射性XSS攻击,任意文件上传,文件读取,文件包含漏洞以及万能密码登录后台的步骤。通过这些练习,作者体验了多种常见的Web安全漏洞,并总结了解决过程中遇到的问题和心得。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2905

2905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?